总结

1.以太网通道,三层Channel

2. Span,Rspan

3. 防止MAC地址攻击

4. NTP-----网络时间协议

5. 基于时间的ACL

6. CDP-----Cisco设备发现协议(私有协议)

7. 网关冗余

a. 最原始的网关冗余

b. HSRP热备份网关冗余

c. VRRP虚拟路由冗余协议

d. GLBP网关负载均衡协议

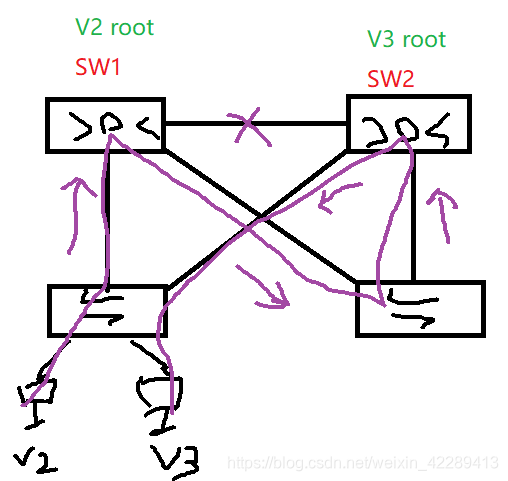

若SW1与SW2不连接,V2访问V3时(vlan间通信时),流量会在接入层绕路。

【3】以太网通道

将多个(2-8,2-16)接口,逻辑的整合为一个接口,来转发流量,增加带宽。

Switch(config)#interface range gigabitEthernet 0/1 -2

Switch(config-if-range)#channel-group 1 mode ?

Active Enable LACP unconditionally 主动(LACP)

Auto Enable PAgP only if a PAgP device is detected 被动(PAGP)

Desirable Enable PAgP unconditionally 主动 (PAGP)

On Enable Etherchannel only 手工

passive Enable LACP only if a LACP device is detected 被动 (LACP)

LACP-----公有的自动建立channel(仅支持全双工接口) PAGP-----Cisco私有的

规则:被动与被动不能形成,被动与手工也不能形成;

Channel建立后,生成逻辑接口;

Switch(config)#interface port-channel 1 对逻辑接口进行管理

Switch(config-if)#switchport trunk encapsulation dot1q

Switch(config-if)#switchport mode trunk

配置指南:

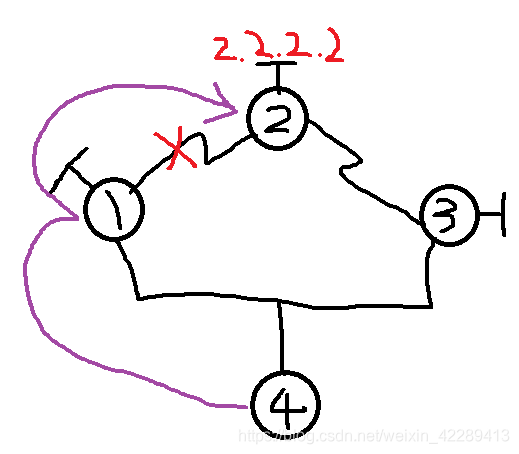

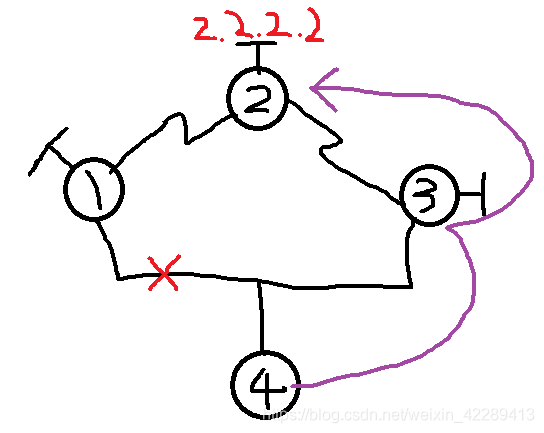

- 所有端口必须支持etherchannel技术,同时注意必须连接相同设备(同一设备,同本地类型相同)。

正确配置如上图,若要如下图配置,则需要捆绑右边两台交换机。 - 这些物理接口必须具有相同的速率和双工模式;LACP必须为全双工。

- 通道内不得使用span,若为3层通道,ip地址必须配置到逻辑接口上。

- 三层通道内所有的物理接口必须为3层接口,然后在channel口上配置ip地址。

- 若二层通道,这些物理接口应该属于同一VLAN或者均为trunk干道,且封装的类型一致,VLAN的允许列表必须一致。

- 通道的属性改变将同步到物理接口,反之也可;若物理没有全部down,通信依然正常,同时配置所有物理接口,或直接配置channel口,均可修改接口的属性。

三层Channel:

在没有三层channel时,三层链路依然可以使用负载均衡来进行通信;建立3层通道后,可以节省IP地址网段,减少路由条目的编辑;-----一般用于核心层。

sw1(config)#interface range gigabitEthernet 0/1 -2

sw1(config-if-range)#no switchport

sw1(config-if-range)#channel-group 1 mode on

sw1(config)#interface port-channel 1 在通道接口上配置ip地址

sw1(config-if)#ip address 192.168.1.1 255.255.255.0

注:二层通道基于负载分担转发流量,三层通道基于负载均衡转发流量。

负载均衡-----访问同一目标时,将流量按包为单位分割后,延多条路径同时传输。

负载分担-----访问不同目标时基于不同链路,或者不同的源在访问目标时基于不同链路。

基于不同源为默认规则。

sw1(config)#port-channel load-balance ?

dst-ip Dst IP Addr

dst-mac Dst Mac Addr

src-dst-ip Src XOR Dst IP Addr

src-dst-mac Src XOR Dst Mac Addr

src-ip Src IP Addr

src-mac Src Mac Addr 默认

【4】Span -----便于抓包的技术

在一台交换机上将F0/1口映射到F0/2口;-----在F0/2口开启抓包工具即可。

源端口 目标端口

CORE(config)#monitor session 1 source interface fastEthernet 0/1 定义源端口

CORE(config)#monitor session 1 destination interface fastEthernet 0/2 定义目标端口

在同一台交换机的同一个会话号内定义源、目标端口。

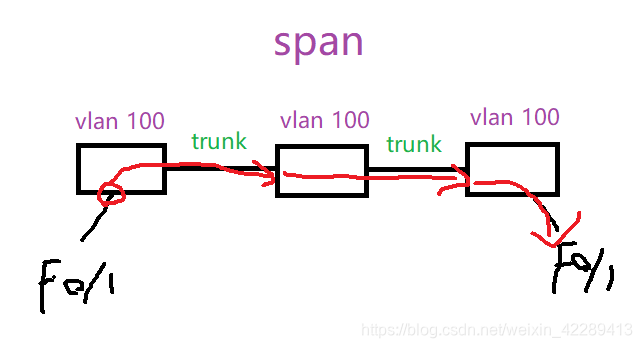

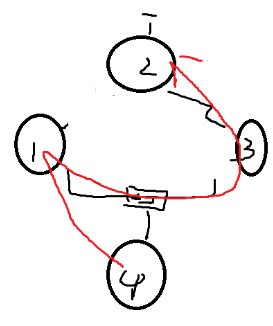

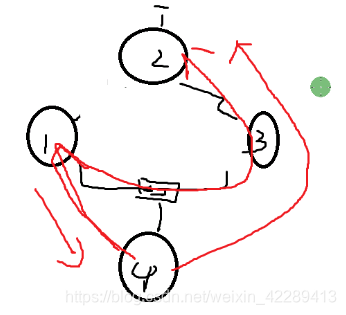

Rspan-----在同一个交换网络内进行抓包

条件:同一交换网络、存在trunk干道、所有交换机创建一个rspan专用vlan。

第一台交换机:

Sw1(config)#monitor session 1 source interface fastEthernet 0/1 定义源端口为F0/1

Sw1(config)#monitor session 1 destination remote vlan 113 定义目标端口为vlan 113

Sw1(config)#vlan 113 创建vlan

Sw1(config-vlan)#remote-span 定义该vlan为rspan专用vlan

第二台交换机:

Sw2(config)#vlan 113 创建vlan

Sw2(config-vlan)#remote-span 定义该vlan为rspan专用vlan

第三台交换机:

Sw3(config)#vlan 113 创建vlan

Sw3(config-vlan)#remote-span 定义该vlan为rspan专用vlan

Sw3(config)#monitor session 1 source remote vlan 113 定义源端口为vlan 113

Sw3(config)#monitor session 1 destination interface fastEthernet 0/1 定义目标端口为f0/1

【5】防止MAC地址攻击

简单的端口安全-----绑定MAC地址,限制MAC地址数量

Switch(config)#interface f0/1

Switch(config-if)#switchport mode access 必须先定义为接入接口

Switch(config-if)#switchport port-security 必须先开启端口安全服务

Switch(config-if)#switchport port-security mac-address ? 设置MAC地址的获取方式

H.H.H 48 bit mac address 手写

sticky Configure dynamic secure addresses as sticky 粘连

注:此时最大地址数量为1,处理方案为逻辑关闭;

逻辑关闭的接口必须先关闭再开启,shutdown,no shutdown

Switch(config-if)#switchport port-security maximum ? 修改绑定的MAC地址数量

<1-132> Maximum addresses

Switch(config-if)#switchport port-security violation ? 修改违约的处理方案

protect Security violation protect mode 保护

Restrict Security violation restrict mode 限制

Shutdown Security violation shutdown mode 关闭

保护:接口出现非法MAC时,仅丢弃流量不关闭接口,合法MAC流量可以通过;

限制:处理同保护基本一致;区别在于,非法MAC出现后,会向网络中的SNMP服务器发送警告信息;

关闭:逻辑关闭-----默认的机制

【6】NTP-----网络时间协议

r1#show clock

*11:46:11.423 UTC Sun Dec 23 2018

r1#clock set 12:00:00 1 aug 2017 修改时钟

r1(config)#ntp master 本地成为ntp服务器

r2(config)#ntp server 12.1.1.1 与12.1.1.1同步

【7】基于时间的ACL

r1(config)#time-range openlab 创建openlab列表

r1(config-time-range)#absolute start 12:00 1 aug 2018 end 12:00 1 aug 2020

定义整个列表的工作总时间

规定周期时间

r1(config-time-range)#periodic daily 9:30 to 12:00

r1(config-time-range)#periodic daily 13:30 to 16:00

r1(config)#ip access-list extended openlab

r1(config-ext-nacl)#permit ip host 172.16.10.253 any 放ip地址通过

r1(config-ext-nacl)#permit ip host 172.16.20.253 any 放ip地址通过

r1(config-ext-nacl)#deny ip 172.16.20.0 0.0.0.255 any time-range openlab 在时间范围内拒绝ip地址

r1(config-ext-nacl)#deny ip 172.16.10.0 0.0.0.255 any time-range openlab 在时间范围内拒绝ip地址

r1(config-ext-nacl)#permit ip any any 在时间范围外,放ip地址通过

【8】CDP-----Cisco设备发现协议(私有协议)

CORE#show cdp neighbors 可以查看到本地所有接口连接的设备型号及接口,Cisco设备默认开启,但很危险

CORE#show cdp neighbors detail 查看详细信息

CDP存在敏感信息-----VTP域名、管理vlan地址、native编号

建议所有的接入层连接用户的接口关闭CDP

CORE(config)#no cdp run 全局关闭

CORE(config)#interface f0/1

CORE(config-if)#no cdp enable 关闭单个接口

【9】 网关冗余

1.最原始的网关冗余

PC的操作系统在win95系列以下,没有配置网关地址时,若需要PC访问非本地直连网段的目标IP,那么将对该IP地址进行ARP请求,默认路由器存在代理ARP机制,将返回MAC地址(选择最新记录);之后即可访问目标

当默认选择的网关设备上行链路故障后,ICMP重定向会保证PC寻找到最佳路径的网关设备,来实现网关冗余;若下行链路故障,或者网关设备瘫痪,那么将等待2h,PC的ARP表刷新后重新ARP请求;

ICMP重定向

等待2h,PC的ARP表刷新后重新ARP请求

若操作系统版本高于win95,可以将网关地址配置为直接广播地址,来实现以上规则;-----直接广播地址-----该网段的IP,主机位全1,x.x.x.255。

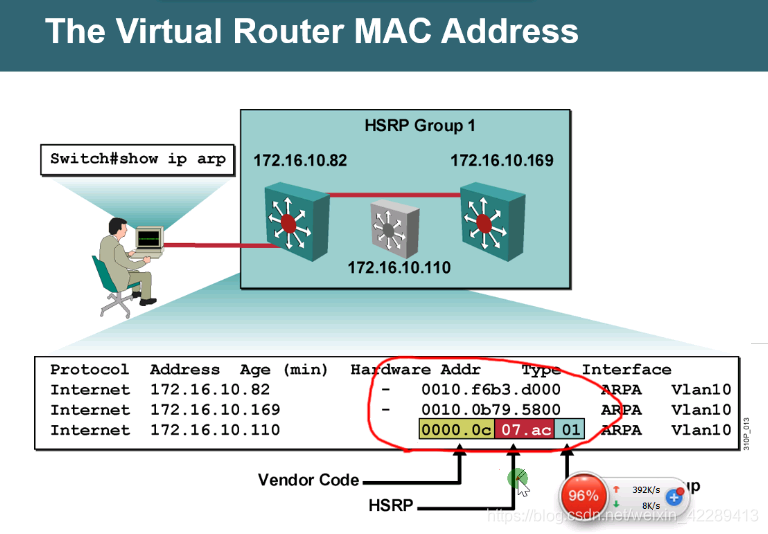

2.HSRP -----热备份网关冗余-----Cisco私有

HSRP(Cisco私有):热备份冗余协议

特点:切换速度快;可以使网关的IP和MAC地址不用变化;网关的切换对主机是透明的;

可以实施上行链路追踪。

原理:

在两台路由器或三层交换机上虚拟一个网关IP地址,再虚拟一个网关MAC地址,虚拟网关IP地址由管理员定义(在该网段内不得和主机IP冲突),MAC地址自动生成,

路由器间的hello time 3s;hold time 10s 组播地址:224.0.0.2 TTL=1

MAC地址-----0000.0c(Cisco专用)07.ac(HSRP专用)01(组号)

主设备:Forwarding 转发路由器 备份设备:standby备份路由器

选举规则:优先级高 默认100

真实物理接口IP地址最大(比接口IP)

r3(config)#interface fastEthernet 0/0

r3(config-if)#standby 1 ip 134.1.1.254 邻居间组号和地址必须相同,地址为虚拟网关地址

r3(config-if)#standby 1 priority ? 修改优先级,默认100

<0-255> Priority value

注:抢占默认关闭,利用修改优先级来定义网关位置不可控,需要开启抢占

r3(config)#interface fastEthernet 0/0

r3(config-if)#standby 1 preempt 开启抢占

在网关冗余技术中,ICMP重定向是失效的;故当上行链路DOWN时,网关将不会切换;

可以定义上行链路追踪-----该配置必须在抢占开启的情况下生效,且两台设备间的优先级差值小于下调值; 若本地存在多条上行或下行链路,建议上行链路追踪配置时的下调值之和大于优先级差值-----所有上行链路全down时,才让备份设备抢占;下行链路大部分down时,可以让备份设备抢占;

r3(config)#interface fastEthernet 0/0

r3(config-if)#standby 1 track serial 1/0

当被追踪的接口down时,本地优先级自动默认下调10(减10)

r3(config-if)#standby 1 track serial 1/0 ? 可修改下降值

<1-255> Decrement value

总结:

1.抢占被关闭

2. 仅支持两台设备

3. Cisco私有

4. 较慢

VRRP:虚拟路由冗余协议-----公有协议,原理同HSRP一致。

区别:

1.多台设备

2. 仅master发送hello,剩下都是backup,backup收hello包,选出master后backup不发送hello包;master设备坏掉后,backup发送hello包抢新master

3. 可以使用物理接口的IP地址来为网关地址

4. 抢占默认开启

5. hold time 3s,master 1s发送一个hello

VRRP在一个组内可以存在多台3层设备,存在一个master和多个backup

正常产生一个虚拟IP(可以为真实接口IP)和一个虚拟MAC

默认每1s来检测一次master是否活动 224.0.0.18 TTL=1 hold time 3s

选举规则:先优先级,默认100,大优;再接口IP地址,大优;

r1(config)#interface fastEthernet 0/0

r1(config-if)#vrrp 1 ip 134.1.1.254

r1(config-if)#vrrp 1 priority 110

r3#show vrrp brief

Interface Grp Pri Time Own Pre State Master addr Group addr

Fa0/0 1 100 3609 Y Backup 134.1.1.1 134.1.1.254

注:若使用某个接口的真实IP地址作为虚拟网关IP地址,那么依然使用虚拟的MAC地址;且当真实IP地址所在接口未down之前,其他设备不能作为master,否则将可能出现错误的ARP应答,导致选路不佳;故该地址所在的接口优先级为255;

在设置了上行链路追踪的环境下,不建议使用真实的IP地址来作为网关地址;因为可能上行链路故障后,被对端抢占主状态(master),导致PC对网关地址进行ARP时,收到两个应答,最终选路不佳;

上行链路追踪:

- 先定义追踪列表

- 再在协议中调用

core(config)#track 1 interface fa0/1 line-protocol

定义追踪表1,追踪接口为F0/1

r1(config)#interface fastEthernet 0/0

r1(config-if)#vrrp 1 track 1 decrement 156

组号 表号 下调的优先级

GLBP:网关负载均衡协议

注:该协议在应用时,考虑到生成树在3层架构中的存在,需要相应的改变拓扑结构;

AVG:优先级最大,再IP地址最大;响应所有对网关地址ARP请求后,根据网关设备的数量(最大4个)回应不同MAC给PC;同时将这些MAC分配给对应的AVF

3s hello time, 224.0.0.102 UDP 3222端口

AVF:根据AVG分配的MAC地址来转发流量

AVG抢占关闭

AVF抢占开启

r1(config)#interface fastEthernet 0/0

r1(config-if)#glbp 1 ip 134.1.1.254

r1(config-if)#glbp 1 priority ? 修改优先级

<1-255> Priority value

上行链路追踪:

1)先定义追踪列表

2)再在协议中调用

core(config)#track 1 interface fa0/0 line-protocol

定义追踪表1,追踪接口为F0/0

r1(config)#interface fastEthernet 0/0

r1(config-if)#glbp 1 weighting track 1 decrement 10

组号 表号 下调的优先级