背景:

昨天之前的老司机找我,让我帮忙看看他们的站有啥安全问题么,他的WVS有点问题,无法扫描,知道我工具多,就当我帮他扫一波。于是乎就有了下面的场景。

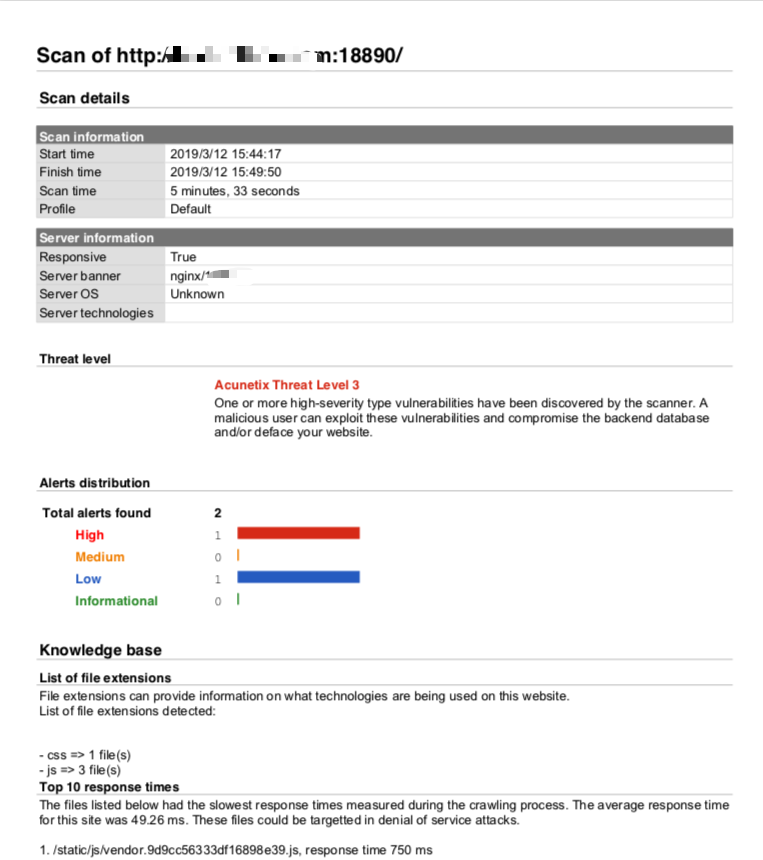

废话不多说,按照老司机的要求,使用WVS 就扫描了一波,并没有发现什么发的漏洞,下面是附件的报告

报告发给老司机,老司机觉得不是web的问题,于是就打算提起精神,认真的看下怎么回事!!!

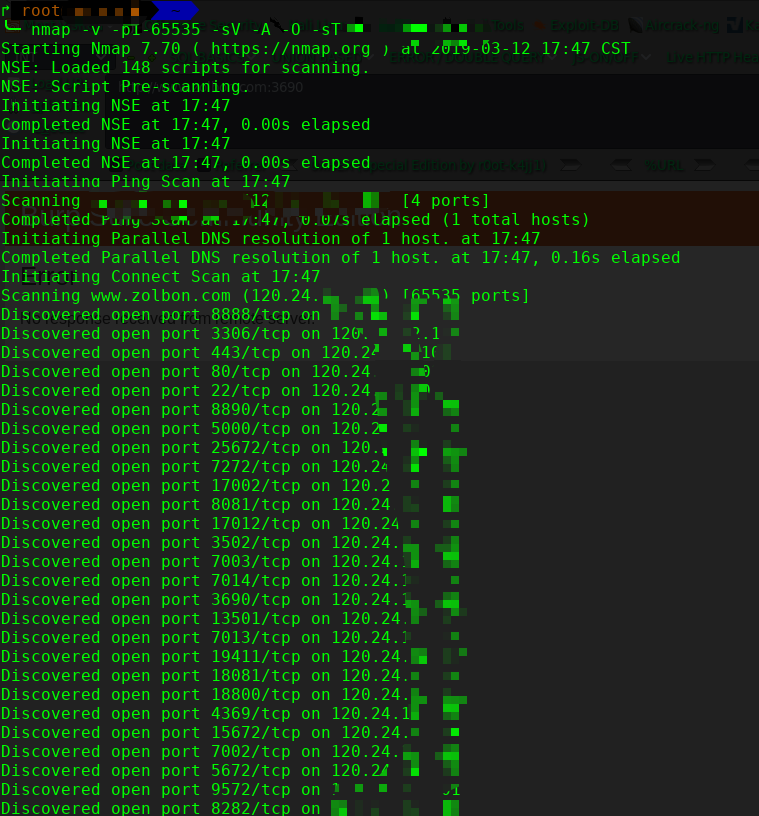

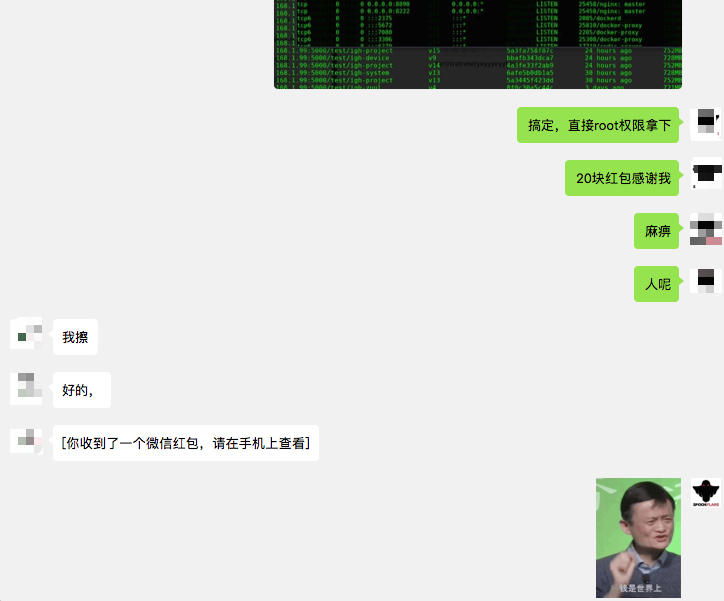

好了,系统有问题,肯定得从端口入手,端口才是通往系统的门么,nmap先探测一波

大致几个有可能存在漏洞的服务:

3306 MySQL

15672 rabbitmq

22 openssh

6379 Redis

2375 docker api

MySQL登录,未开启外网访问权限,放弃

openssh 登录,使用了秘钥认证登录,放弃

Redis 未授权访问,尝试了发现有密码认证,于是爆破走一波

╰─ nmap -p 6379 117.176.129.xxx --script redis-brute 未果放弃

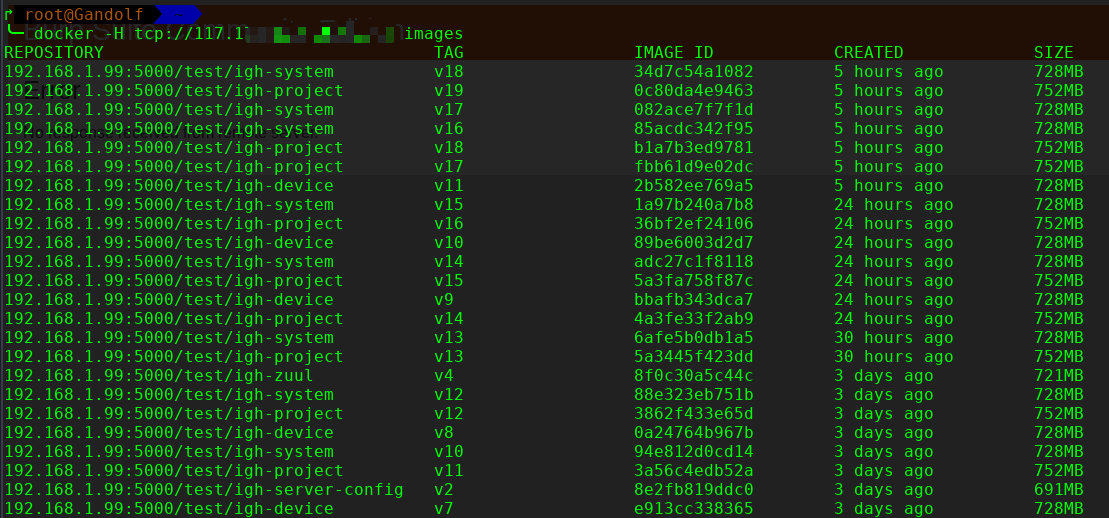

看到docker API 想到了未授权的访问,于是搞起

看到这几个我就放心了,直接开干,利用docker的api 来写入本地的SSH秘钥,实现远程登录,或者反弹shell,这里就不用云主机了,直接写秘钥

随便找个镜像把它启动,并进入shell

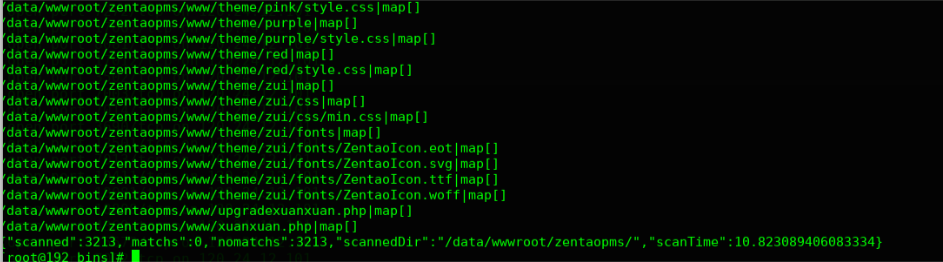

最后登录服务器,帮老司机查杀webshell,这里推荐找个工具:

https://github.com/tstillz/webshell-scan

完结,20块,午饭可以加餐了。。。。。。