1.DoS攻击

DoS攻击(Denial of Service,拒绝服务攻击)通过消耗计算机的某种资源,例如计算资源、网络连接等,造成资源耗尽,导致服务端无法为合法用户提供服务或只能提供降级服务。在SDN网络的集中式架构中,控制器是天然的网络中心,负责整个网络的管理和控制工作,很容易成为DoS攻击的目标。

1.1 SDN 网络下的 DoS 攻击

在OpenFlow网络架构中,控制器是网络的核心,承担了整个网络的控制管理工作;控制器需要对整个网络进行不同粒度的管理,网络本身的数据传输需求会对控制层面造成不小的压力;尤其当存在恶意攻击时,控制层面甚至可能无法对合法用户的请求做出响应,形成DoS攻击。虽然目前已有流表合并技术等研究方向能够缓解转发规则过细带来的压力,但是恶意攻击者只需修改数据包头部,增

加流表合并难度,仍会对整个网络造成严重影响。

1.2 饱和攻击

在众多DoS攻击中,有一种攻击为SDN网络所特有;Seungwon Shin将其命名为数据层到控制层的饱和攻击,简称为饱和攻击。该攻击的理论依据及造成的危害具体如下。

当新的流请求到达OpenFlow交换机后,交换机会将该数据流的第一个报文信息与交换机内部的转发规则进行匹配。当所有的流表都不存在与该数据流相匹配的转发规则且交换机设置为reactive模式时,数据包会被交换机封装到Packet-In消息中,并上发给控制器;由控制器进行路由计算并通过Packet_Out消息向交换机下发新的转发规则。当攻击者同时通过不同的交换机,持续地向网络中发送大量交换机无法匹配的数据流,会造成控制器与交换机同时忙于处理攻击者发送的非法数据流,造成无法满足正常用户的合法请求,从而导致DoS攻击。Seungwon Shin提出,在这种机制下,会产生两种攻击效果;首先是由于同时请求的报文过多,大量消耗控制器资源,导致正常数据流的请求无法得到服务或者服务受到影响;其次,由于攻击者伪造了大量的数据流,控制器会向转发层面的交换机发送大量无用的转发规则,导致交换机无法存储正常数据流的流表信息。除此之外,大量报文会占用连接控制器的链路,进一步令正常服务请求难以得到响应。此攻击利用了SDN网络的集中式架构,实施难度小,攻击者只要产生大量无法匹配流表的报文,就能达到同时消耗控制层面资源与数据层面资源的目的。上述方案常见的具体实施方法有两种,一是利用ARP协议,由于OpenFlow交换机只具有简单的转发功能,交换机在收到ARP请求后,会向控制器转发询问,攻击者可以向交换机发送大量伪造的ARP请求实现对控制器的攻击。另一种是利用ICMP报文,当攻击者不断修改自身IP地址,并向网络发送大量ICMP报文,会形成大量新的数据流,导致交换机不断向控制器发送报文,形成DoS攻击。以上两种方式属于利用OpenFlow协议的特点对SDN网络实施攻击的范例。

1.3常见DoS攻击检测方案

主要包括异常流量检测与数据分析检测。

异常流量检测是最常见的一类攻击检测方式。针对DoS攻击的异常流量检测方案可以分为两类:基于特征信息的检测和基于异常行为的检测。

基于特征信息的检测:通过检测数据流量的特征,将其特征与预先定义的攻击类型的特征进行比对,当数据流量的特征与预先定义的攻击特征相匹配,则判断网络中发生了该攻击。

基于异常行为的检测:预先设置网络中正常参数的阈值范围,通过分析网络中相关参数的数值并将其与阈值进行比较,当网络中参数不在正常范围内时,则判定网络出现攻击。

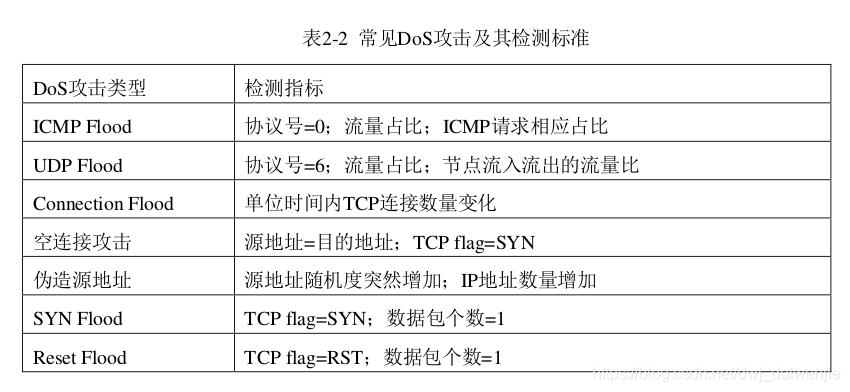

除了异常流量检测法外,目前常见的DoS攻击检测方案还有数据分析检测,通过对流量数据所含有的信息,包含空间信息、时间信息和技术指标信息构成三个维度来对数据流进行分析。针对不同种类的DoS攻击,下表列出了一些常见DoS攻击方式及其数据分析的检测指标。

2.网络溯源技术

网络安全不能仅依赖于防护,还应该聚焦于检测与响应,其中进行网络攻击溯源是一种有效的响应方式。进行网络溯源的主要目的是重建攻击路径,这样网络管理员就能够识别攻击者的地址;从而进行追责,最终形成威慑。

溯源技术通常被分为两大类:主动溯源和被动溯源。其中,主动溯源是在报文传输过程中标记报文信息,攻击一旦发生,管理人员就能够利用这些信息去跟踪路由路径并确定攻击源。被动溯源是在判断攻击发生之后才开始采取措施,使用工具分析流量情况等信息进行溯源。

常见的溯源方案有以下四种:链路测试技术、日志记录技术、基于ICMP的报文技术和概率包标记技术。

链路测试技术是逐跳地对路由器进行测试以重建攻击路径。在传统网络中,通常需要安装一个跟踪程序,如DoS Tracker,到靠近攻击者的路由器中,监视传入的数据包,找到攻击路径的上一跳,重复该过程,逐跳回溯,直到找到攻击源。

日志记录技术是在中转设备上存储途经它的报文信息,在需要处理时,使用大数据分析技术对海量数据进行分析,来达到寻找攻击源的目的。

基于ICMP的报文技术由Bellovin提出;数据包在通过路由器时以一定概率生成ICMP traceback(iTrace)消息, 一个iTrace消息由下一跳信息、上一跳信息以及一个时间戳组成,目的主机收到足够数量的iTrace消息后,能构造出消息的转发路

径。

概率包标记技术使用IP分组头部的某些字段,向字段中添加路径信息;这种方法与ICMP溯源法类似,受害者收到足够的分组后重构攻击路径;该方法相对于基于ICMP的报文技术的优势在于不需要生成新的特殊报文。

溯源对网络安全的意义

Chris Sanders 指出“预防终将失败”,网络安全应该聚焦到检测和响应上 。网络溯源是一种有效的对网络攻击的响应方式。对网络攻击的响应按照响应时间可以分为两类,一是检测到攻击后立即作出响应,如启动防护方案、迁移功能等;另一种是进行网络溯源,找到攻击源进行事故遏制和取证操作,从源头上解决网络攻击。前一种方法能够快速对攻击作出响应,把攻击隔离在网络之外;但是,这种方式只是对网络进行防护,无法找到攻击的源头,攻击者很难受到惩罚。后一种方法虽然不能快速对网络进行防护,但通过网络溯源找到攻击源,进行取证,进而确认攻击者,才能从根本上解决攻击问题。网络溯源对网络安全具有十分重要的意义,它不仅能够找到攻击者并对其进行屏蔽,并且能够搜集到对攻击者进行法律追究的依据,并形成威慑。因此,从长远考虑,网络攻击溯源对网络安全而言具有重要的意义。