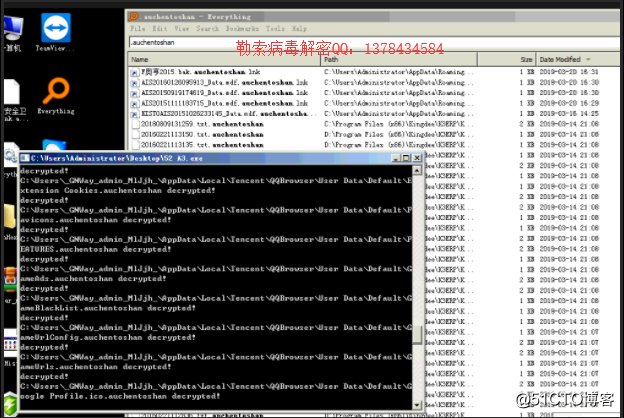

auchentoshan后缀勒索病毒自2019年3月初开始爆发,我们陆续接收到中此病毒报告,不断有客户咨询我们。经过我们紧急分析,发现此病毒使用的加密技术与GlobeImposter 3.0一样,为同一个病毒程序作者制作。病毒使用了RSA+AES加密方式。

具体的加密过程为:勒索病毒首先解码出一个内置的RSA公钥(hacker_rsa_pub),同时对每个受害用户,使用RSA生成公私钥(user_rsa_pub和user_rsa_pri),其中生成的密钥信息使用内置的RSA公钥(hacker_rsa_Public)进行加密后,做为用户ID。在遍历系统文件,对符合加密要求的文件进行加密。对每个文件,通过CoCreateGuid生成一个唯一标识符,并由该唯一标识符最终生成AES密钥(记为file_aes_key),对文件进行加密。在加密文件的过程中,该唯一标识符会通过RSA公钥 (user_rsa_pub) 加密后保存到文件中。

***在收到赎金、用户ID和文件后,通过自己的私钥(hacker_rsa_pri)解密用户ID,可以得到user_rsa_pri,使用user_rsa_pri解密文件,就可以得到文件的file_aes_key,进而可以通过AES算法解密出原始文件。

病毒主要还是***开放了微软自带的远程桌面,通过暴力破解方式远程操控***的服务器,进而运行病毒加密程序,加密除系统windows文件外夹的所有文件。

最廉价及最好的防护措施就是,关闭外网远程桌面,定期备份数据。基本上只要做好这两点,就不怕再中任何服务器勒索病毒。

auchentoshan后缀勒索病毒

猜你喜欢

转载自blog.51cto.com/14137725/2377875

今日推荐

周排行