拓扑图

地址规划表

| 设备名 |

端口 |

IP |

掩码 |

| R1 |

F0/0 |

10.29.1.1 |

24 |

| F0/1 |

10.29.2.1 |

24 |

|

| R2 |

F0/0 |

10.29.1.2 |

24 |

| R3 |

F0/0 |

10.29.1.3 |

24 |

| R4 |

F0/1 |

10.29.2.2 |

24 |

配置步骤

1配置端口ip地址,远程登陆账号密码

R1 R4

账号:hys 账号:ys

密码:123 密码:123

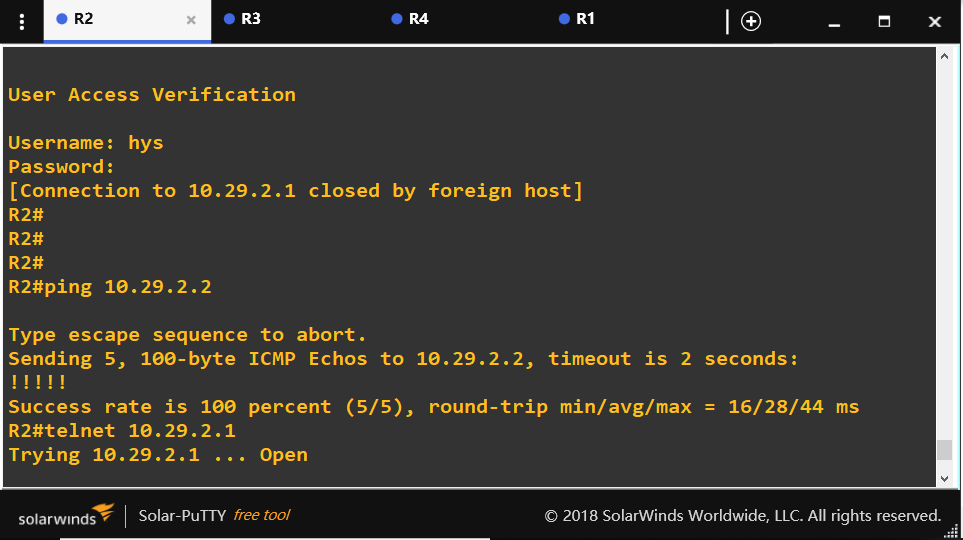

测试连通性

R2 telnet R4

配置命令

r1(config)#access-list 100 permit tcp an an eq telnet //配置默认不需要认证就可以通过的数据,如telnet

r1(config)#access-list 100 dynamic ccie timeout 2 permit icmp any any //配置认证之后才能通过的数据,如ICMP,绝对时间为2分钟。

应用ACL到端口

r1(config)#int f0/0

r1(config-if)#ip access-group 100 in

测试 :未进行认证时,R2 ping R4

进行认证后,R2 ping R4

至此,动态ACL验证成功

总结:通过本次实验,我了解到了动态ACL的原理是:Dynamic ACL在一开始拒绝用户相应的数据包通过,当用户认证成功后,就临时放行该数据,但是在会话结束后,再将ACL恢复最初的配置。要定义Dynamic ACL什么时候恢复最初的配置,可以定义会话超时,即会话多久没有传数据,就断开,也可以定义绝对时间,即无论会话有没有结束,到了规定时间,也要断开。与自反不同的是,它先需要主动登录进行认证,而自反ACL是通过自动给通过报文打上标签,为其打开回送的缺口。