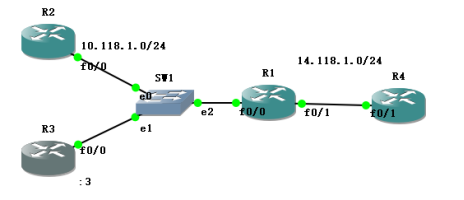

该拓扑图可用于自反ACL、动态ACL、基于时间ACL.

|

Device |

Interface |

IP Address |

Subnet Mask |

Default Gateway |

| R1

|

Fa0/0 |

10.118.1.1 |

255.255.255.0 |

N/A |

| Fa0/1 |

14.118.1.4 |

255.255.255.0 |

N/A |

|

| R2 |

Fa0/0 |

10.118.1.2 |

255.255.255.0 |

N/A |

| R3 |

Fa0/0 |

10.118.1.3 |

255.255.255.0 |

N/A |

| R4 |

Fa0/1 |

14.118.1.4 |

255.255.255.0 |

N/A |

实验前的全PING通测试

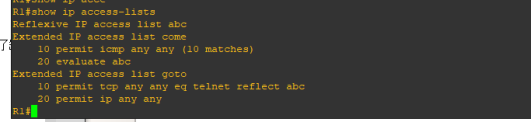

(1)配置允许ICMP可以不用标记就进入内网,其它的必须被标记才返回

r1(config)#ip access-list extended come

r1(config-ext-nacl)#permit icmp any any 被允许的ICMP是不用标记即可进入内网的

r1(config-ext-nacl)#evaluate abc 其它要进入内网的,必须是标记为abc的

(2)应用ACL

r1(config)#int f0/1

r1(config-if)#ip access-group come in

- 测试结果

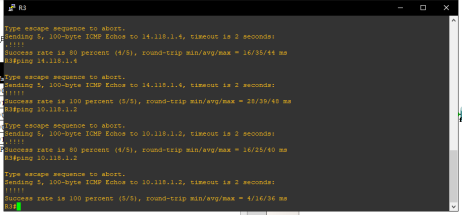

(1)测试外网R4的ICMP访问内网

说明:可以看到,ICMP是可以任意访问的.

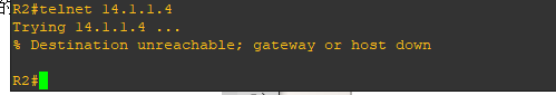

(2)测试外网R4 telnet内网

说明:可以看到,除ICMP之外,其它流量是不能进入内网的。

(3)测试内网R2的ICMP访问外网

说明:可以看到,内网发ICMP到外网,也正常返回了

(4)测试内网R2发起telnet到外网的

(5)配置内网出去时,telnet被记录为abc,将会被允许返回

r1(config)#ip access-list extended goto

r1(config-ext-nacl)#permit tcp any any eq telnet reflect abc timeout 60 telnet已记为abc

r1(config-ext-nacl)#permit ip any any

(6)应用ACL

r1(config)#int f0/1

r1(config-if)#ip access-group goto out

4.测试结果

(1)查看R2到外网的ICMP

说明:ICMP属正常

(2)查看内网向外网发起telnet

r2#telnet 14.118.1.4

Trying 14.118.1.4 ... Open

说明:可以看出,此时内网发向外网的telnet因为被标记为abc,所以在回来时,开了缺口,也就可以允许返回了。

(3)查看ACL

说明:可以看到,有一条为abc的ACL为允许外网到内网的telnet,正是由于内网发到外网的telnet被标记了,所以也自动产生了允许其返回的ACL,并且后面跟有剩余时间。