2019/6/13 —

此文章是关于Windows安全加固中增强口令的复杂度及锁定策略,还有一个关于暴力破解的实验。

脆弱的口令

少于8个字符

单一的字符类型、例如只用小写字母、或只用数字

用户名与口令相同

最常被人使用的弱口令:

自己、家人、朋友、亲戚、宠物的名字

生日、结婚纪念日、电话号码等个人信息

工作中用到的专业术语,职业特征

字典中包含的单词,或者只在单词后加简单的后缀

所以系统都使用相同的口令

口令一直不变

破解口令

简单的猜测

使用专门的口令破解工具

字典攻击

暴力攻击

混合攻击

在网络中嗅探明文传送的口令

利用后门工具来截获口令

通过社会工程获取口令

加固策略

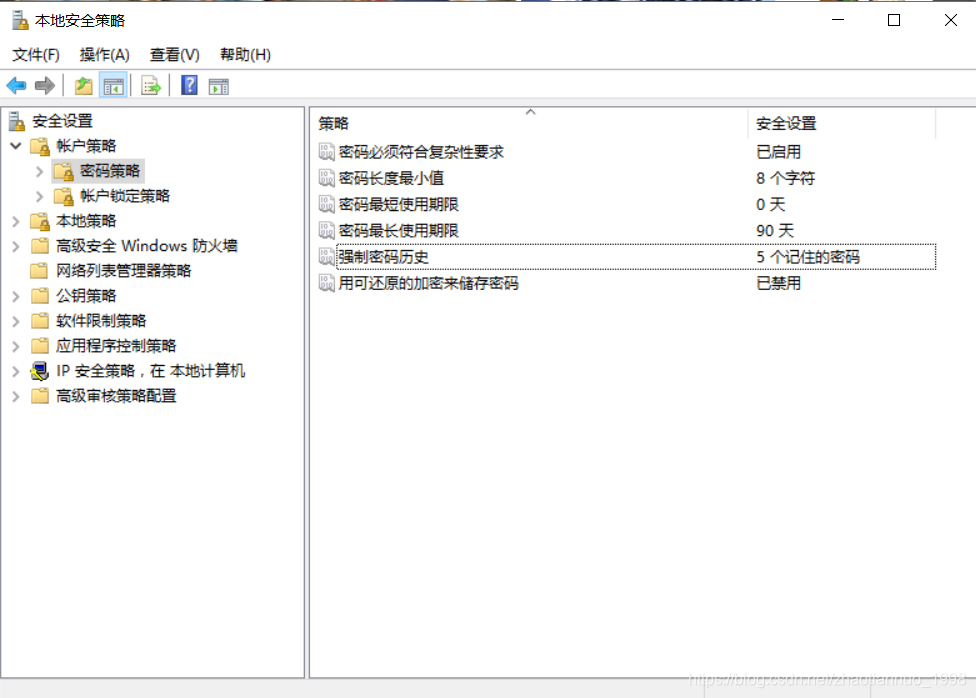

1、账户设置---密码策略

密码必须符合复杂性要求:启用

密码长度最小值:8个字符

密码最短使用期限:0天

密码最长使用期限:90天

强制密码历史:5个记住密码

用可还原的加密来存储密码:已禁用

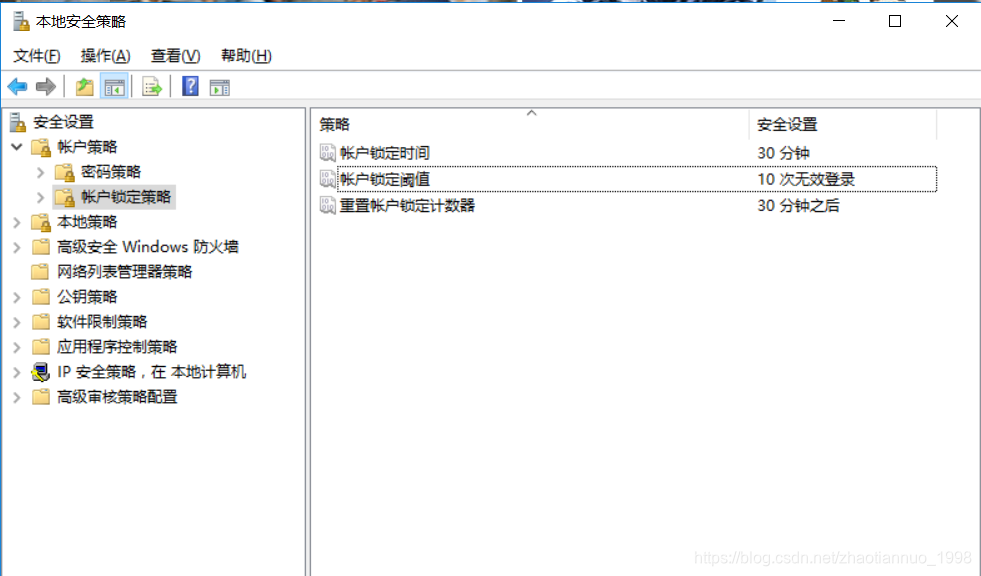

2、账户设置---账户锁定策略

重置账户锁定计数器:30分钟

账户锁定时间:30分钟

账户锁定阀值:设置为小于或等于10次

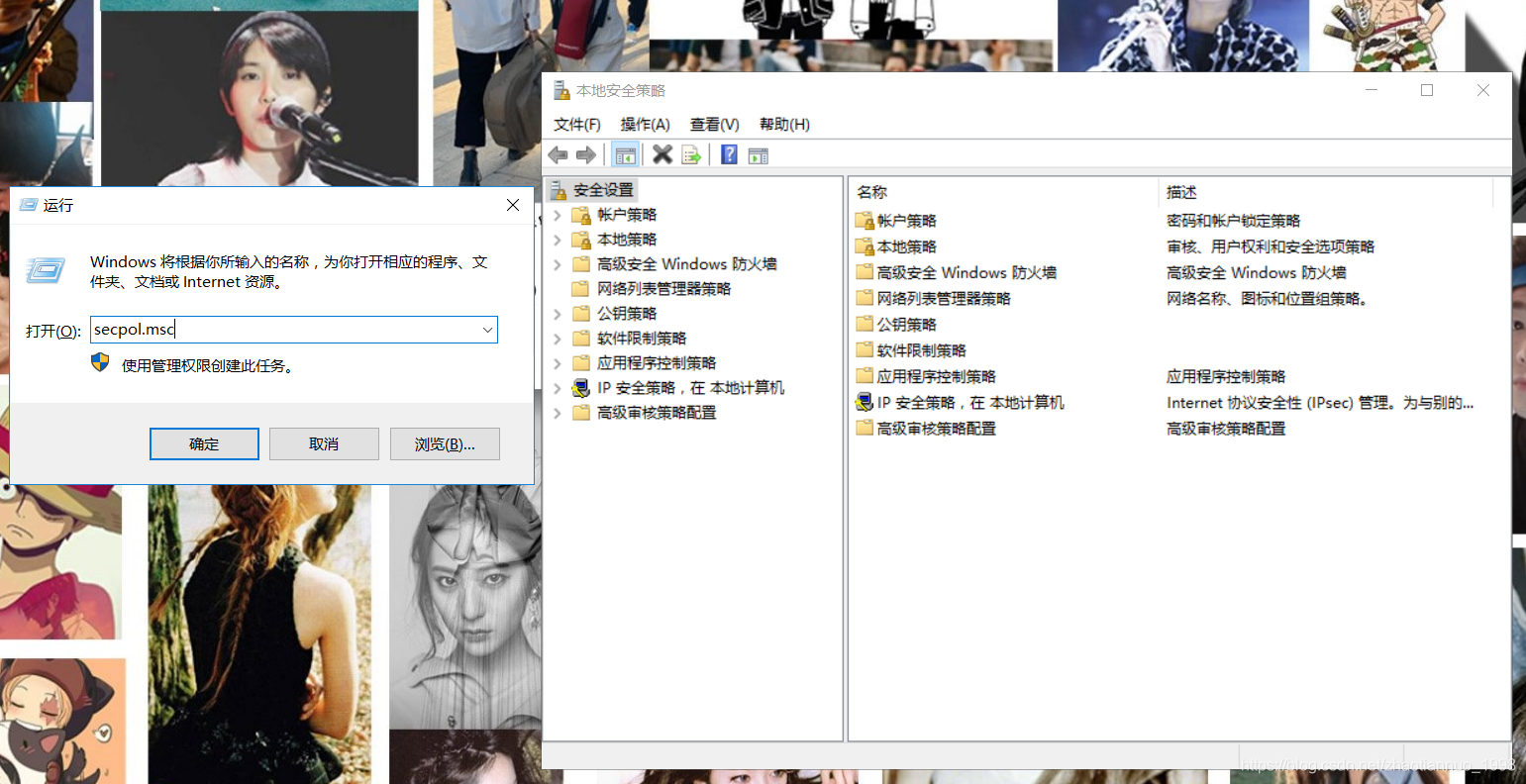

以Windows server 2016 来进行加固实验

开始 — 运行 — 本地安全策略(secpol.msc) ----安全设置

加快策略生效

gpupdate /force

测试:

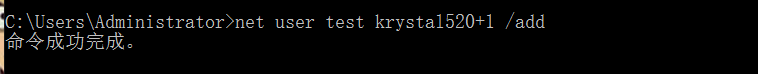

创建用户,模拟登录,超过10次,看是否锁定账号

net user test krystal520+1 /add ---添加用户

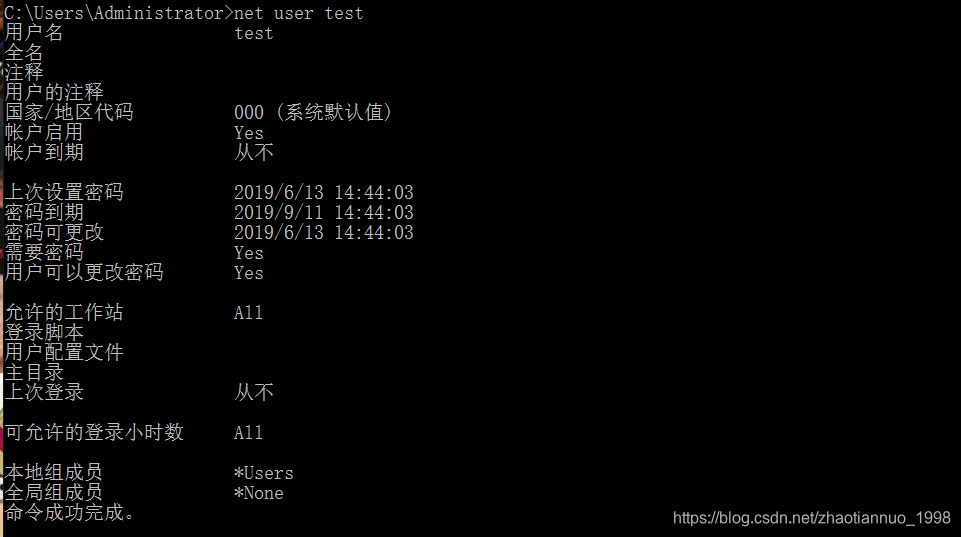

net user test ---查看用户的状态

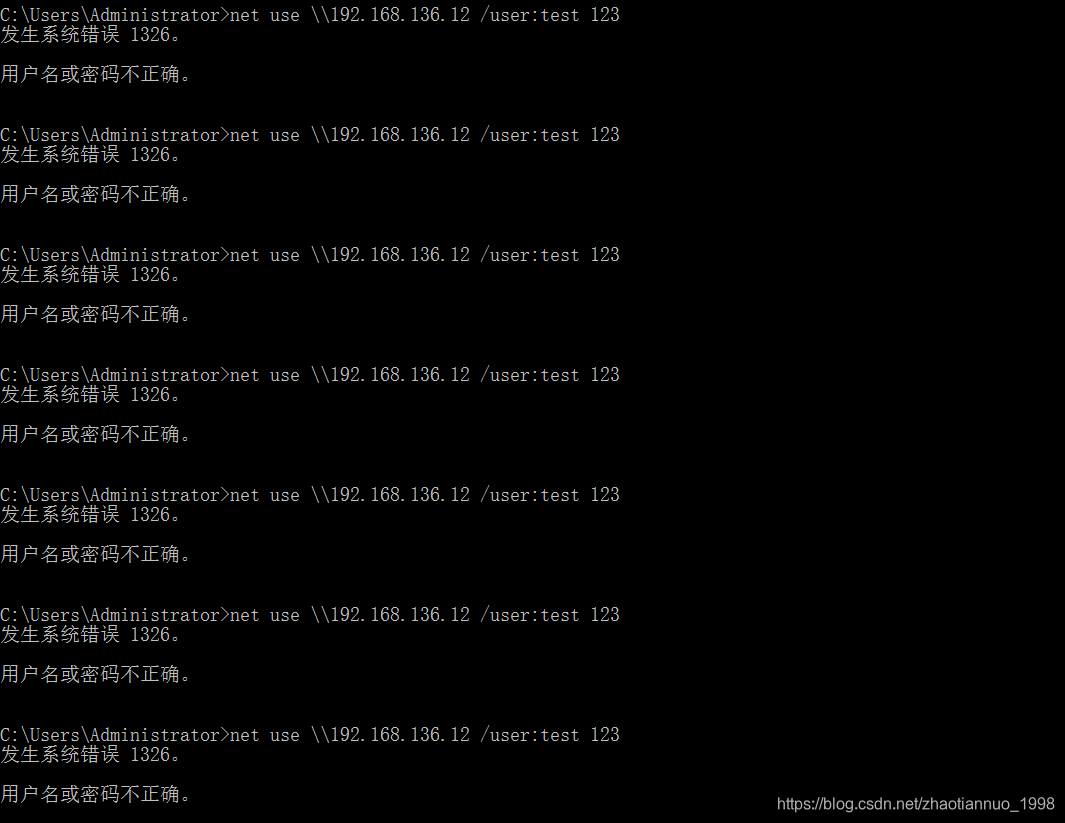

模拟登录10次,10次错误登录,锁定账号

net use \\192.168.136.12 /user:test 123

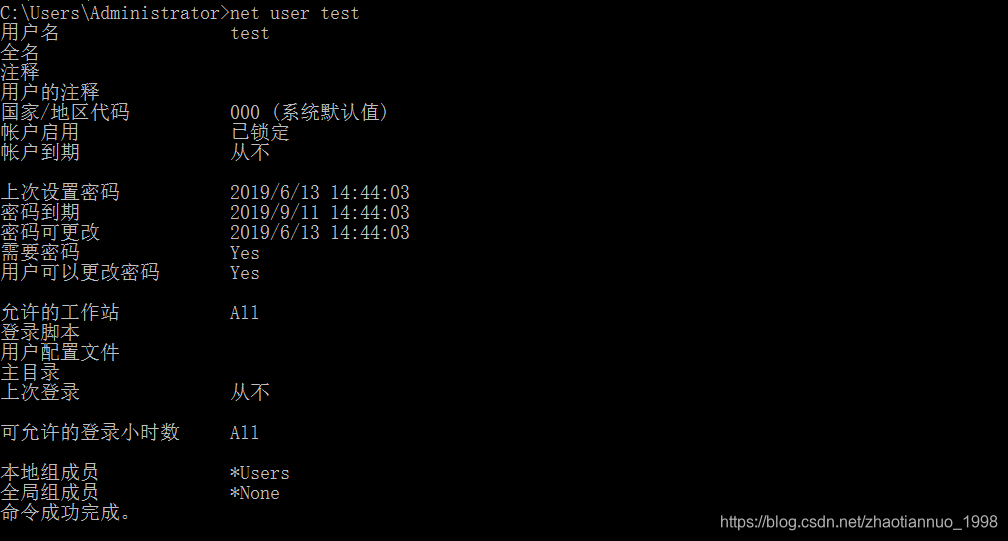

再次查看时,账号已锁定,30分钟后,可以再次输入

关于暴力破解的实验

实验环境:

一台kali linux 和一台centos 7

centos 7 上开启了ssh服务

实验说明:

在kali linux 使用msfconsole使用auxiliary/scanner/ssh/ssh_login这个模块,对centos 7 进行渗透攻击

实验开始:

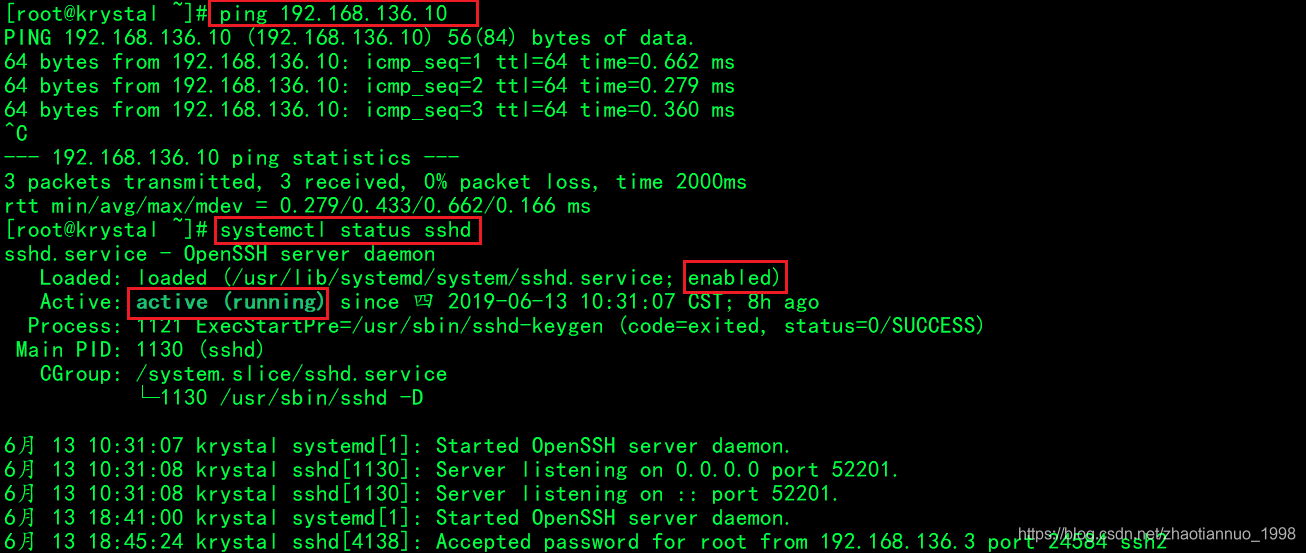

1、在centos 7 上检查是否ping通kali linux ,sshd服务是否开启

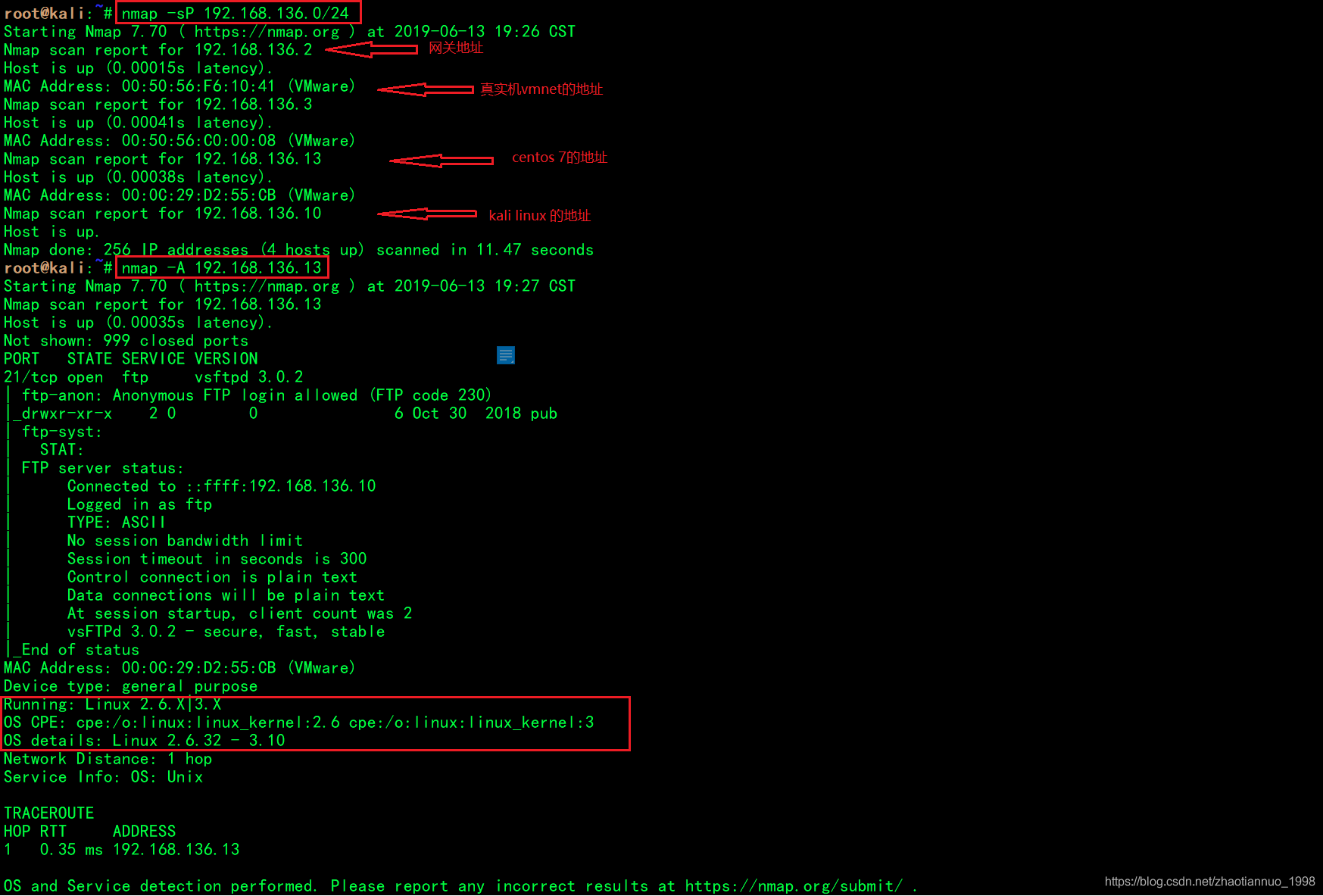

2、在kali Linux上扫描存活主机,进一步扫描目标主机,

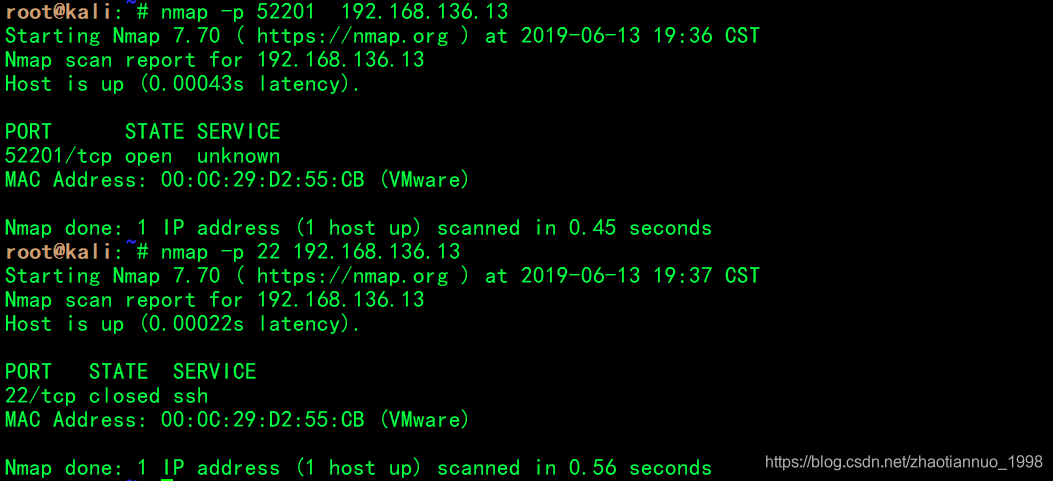

3、扫描ssh开放的端口,由于我在centos 7 上改变了ssh的端口,才会显示下列内容。

如果没有改变ssh的端口,会扫描出来ssh 对应的22端口是开启的。

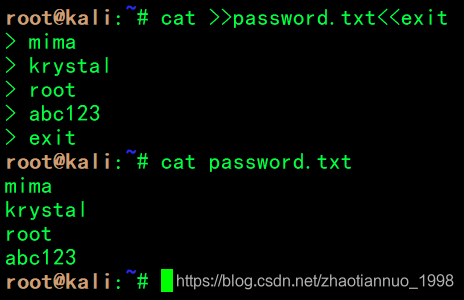

4、在当前位置创建一个文件,里面有着centos 7 的口令字典密码。

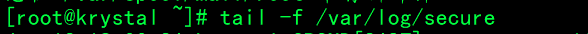

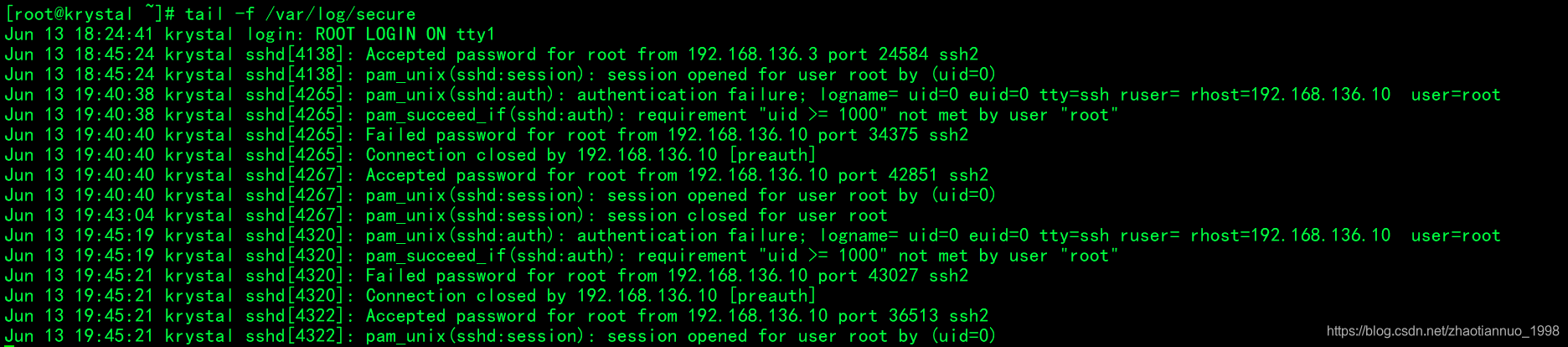

5、在centos 7 中开启监视系统安全日志

6、在kali linux 中 开始攻击

1) 打开msfconsole攻击软件

2) use auxiliary/scanner/ssh/ssh_login --使用ssh_login 登录模块

3) show options --查看选项

4) set PASS_FILE password.txt -- 设置攻击字典密码

5) set RHOSTS 192.168.136.13 -- 设置目标主机的地址

6) set RPORT 52201 -- 设置端口

7) set USERNAME root -- 设置名字

8) show options -- 查看选项,看是否设置上

9) run -- 开始攻击

7、开启监视系统安全日志,已经记录了攻击过程,攻击人等等。

OK,有什么问题欢迎评论交流O(∩_∩)O~