Windows2016 IKEv2(计算机认证模式)

STEP1:DC1启动域控制器,安装并配置DHCP服务器,安装并配置企业根CA证书颁发机构

STPE2:VPN服务器安装远程访问服务(VPN相关的暂时不需要配置),配置DHCP中继代理指向DC1所在IP

STEP3:在DC1创建一个用于VPN登录的账户(一定要允许拨入)

STEP4:在客户机使用PPTP登录VPNS1测试PPTP线路,登陆成功即可

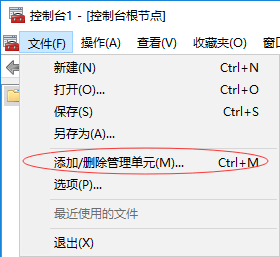

STEP5: 在DC1打开证书颁发机构,右键打开管理面板

STEP6:右键“IPsec”,点击“复制模板”

STEP7:点击“常规”标签页,将名称改为IKEv2 VPN

STEP8:在“请求处理”标签页中,将“允许导出私钥”打钩

STEP9:打开“使用者名称”标签页,选中“在请求中提供”

STEP10:点击“扩展”标签页,选中“应用程序策略”,并点击“编辑”,点击“添加”

STEP11:找到“服务器身份验证”,点击“确定”

STEP12:右键“证书模板”--->“新建”--->“要颁发的证书模板”

STEP13:选中刚刚创建的“IKEv2 VPN”,点击“确定”

STEP14:CA证书服务器至此就配置完毕了,在VPN服务器打开“证书(本地计算机)”

STEP15:右键“个人“--->”所有任务”--->“申请新证书”

STEP16:点击“注册此证书需要详细信息”

STEP17:选择“公用名”--->值输入服务器的FQDN--->点击“添加”

STEP18:勾选“IKEv2 VPN”--->点击“注册”

STEP19:打开“路由和远程访问”,右键VPNS1,点击属性

STEP20:在“安全”标签页中,点击“身份验证方法”,勾选“允许进行用于IKEv2的计算机证书身份验证”

STEP21:在VPN服务器将CA根证书导出,并在客户端导入至“受信任的根证书”(简单说就是要让VPN客户端信任根证书)

STEP22:成功导入后,将DC1的http://dc1.say.local/certsrv升级为https,根CA已经有服务器证书了,直接绑定就ok

STEP23:在VPN客户端登录PPTP,使客户机可以连接到dc1

STEP24:先设置IE浏览器的选项,一定要用Internet Explorer,做如下修改

Internet选项--->安全--->本地Intranet--->默认级别--->调至低--->右上角站点--->高级--->输入https://dc1.say.local--->添加

STEP25:访问https://dc1.say.local/certsrv,正常来说是需要登录的,如果你没有哪个登录界面,可以在AD服务器上修改你VPN账户的密码,如果你是普通用户登录的话,只有这两个,所以一定要使用域管理员账户登录(但实际情况很复杂,无法列举,我推荐两个方法,一个是修改密码,另一个就是清除cookie并重启)

STEP26:使用域管理员账户登录,依次点击“申请证书”--->“高级证书申请”--->“创建并向此CA提交一个申请”--->“提交”

STEP27:点击“安装此证书”

STEP28:但是需要注意的是,这个证书会被安装到“证书-当前用户”,但是Windows会从“证书-本地计算机”中获取计算机证书,所以我们需要先进入“证书-当前证书--->个人--->证书”,将计算机证书包含私钥导出,再在“证书(本地计算机)”的个人导入

STEP29:修改C:\windows\system32\drivers\etc\hosts,添加vpns1.say.local<--->192.168.1.200的本地映射

STEP30:设置VPN登录参数,填写为下图

STEP31:打开IKEv2网卡属性,在“安全”选项卡中,选择“使用计算机证书”,点击“确定”

STEP32:完成后点击连接,一定要看到“已连接”,才算配置完成

详细说一下配置步骤,IKEv2是配置最复杂的,写的我都要吐了,烦死了:

- 完成域控环境,完成VPN环境,客户端使用PPTP测试VPN链路

- DC1复制模板,修改参数,新建为IKEv2计算机证书模板

- VPNS1申请计算机证书,并填写相应参数,配置VPN属性参数,是客户端可以使用计算机证书验证

- VPNS1将CA服务器根证书导出,并导入客户端“受信任的根证书”

- 将DC1配置为HTTPS,因为HTTP不可以为客户端颁发证书

- VPN客户端修改Internet选项参数,登录PPTP,通过PPTP链路访问内网,随后访问https://dc1.say.local/certsrv

- 申请计算机证书,选择证书模板为“管理员”,申请完成后,安装此证书

- 在VPN客户端将安装的证书从“证书-个人用户--->个人--->证书”中,包含私钥带出,并导入至“证书-本地计算机”

- 配置IKEv2 VPN参数,并在网卡属性--->安全--->选择“使用计算机证书”

- 点击“连接”,要看到“已连接”,才算配置成功

★附注1:最有可能出错的地方就是客户端访问https://dc1.say.local/certsrv时直接进去了,但实际上是需要经过一道认证的,让你输入域用户,这个问题的解决方法就如同上文提到的,要么修改密码(VPN账户),要么清除Cookie重启,当然还有其他更好的解决方法,但我暂时想不到,一定要使用域管理员账户登录,才可以使用管理员模板申请计算机证书,只有用这套证书模板申请到的证书才可以用于IKEv2的登录认证

★附注2:如果你的VPN客户端忘了将Internet选项中的安全等级调低,没有添加站点,那么你在访问后(STEP26的页面),当你要准备注册时,会碰到这个情况:

所以你别像一个憨憨一样在那等他加载出来,你如果不做配置他真的不会出来的,所以这是一个要点