Windows2016 IKEv2配置

STEP1:DC1启动域控制器并完成配置,安装企业根证书办法机构并完成配置,安装DHCP授权并完成配置(不做演示)

STEP2:VPNS1安装VPN服务并配置DHCP中继服务(VPN服务本身不需要做配置,只需要配置DHCP中继即可)

STEP3:DC1创建一个VPN账户,并设置允许拨入

STEP4:使用客户机测试PPTP链路状态,登录成功即可

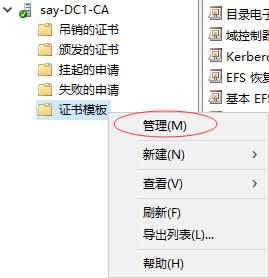

STEP5:至此开始配置IKEv2,打开DC1证书颁发机构,右键“证书模版”--->点击“管理”

STEP6:右键IPsec--->复制模板

STEP7:修改模板名称,修改为IKEv2 VPN,这个名字只是为了方便区分而已

STEP8:在“请求处理”标签页中--->勾选“允许导出私钥”

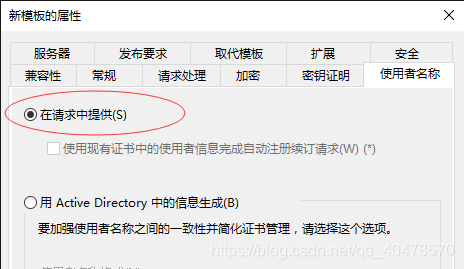

STEP9:在“使用者名称”中--->选择“在请求中提供”

STEP10:在“扩展”标签页中,选择“应用程序策略”,点击编辑

STEP11:点击--->添加--->找到“服务器身份验证”并选中--->确认

STEP12:选中“密钥用法”--->编辑-->勾选“数字签名”(有些是默认就已经勾上了,但最好还是确认一下)

STEP13:右键“证书模板”--->新建--->要颁发的证书模板

STEP14:选中刚刚创建的IKEv2 VPN--->点击确定

STEP15:到上一步位置CA的配置已经结束,现在开始配置IKEv2服务器,使VPN服务器信任CA根证书(加域就可以)

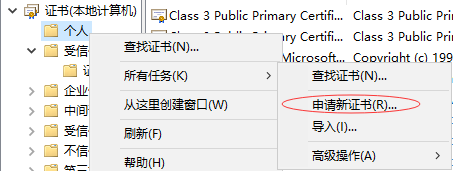

STEP16:进入MMC证书控制台(过程不演示了),个人--->所有任务--->申请新证书

STEP17:在“请求证书中”,点击这行

STEP18:选择“公用名”--->填入vpns1.say.local--->点击“添加”

STEP19:勾上这个,随后点击注册即可

STEP20:IKEv2的配置就到此为止了,在VPNS1将根证书导出,并导入客户端,使客户端新人根证书颁发机构

STEP21:修改C:\windows\system32\drivers\etc\hosts,添加vpns1.say.local映射表项,因为访问IKEv2服务器必须使用域名

STEP22:输入IKEv2的各个参数,如下图,保存

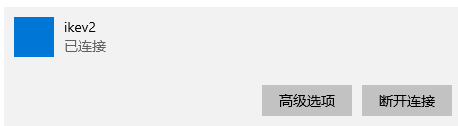

STEP23:点击连接,看到“已连接”,才说明连接建立成功

整理一下配置步骤:

- DC1启动域控制器,配置CA证书颁发机构,配置DHCP

- VPNS1安装VPN服务即可不需要配置,配置DHCP中继代理,指向DC1所在IP

- DC1创建VPN账户以便客户机可以测试

- 使用客户机连接VPN服务器的PPTP,连接成功即可

- DC1开始配置证书模板,如文中修改即可

- VPNS1服务器申请计算机证书,填入自己的FQDN,一定要写完整的域名确保正确

- 只需要将CA根证书导入至客户端中的“受信任的根证书办法机构”即可,IKEv2不需要安装IKEv2的计算机证书

- 配置IKEv2参数,连接即可