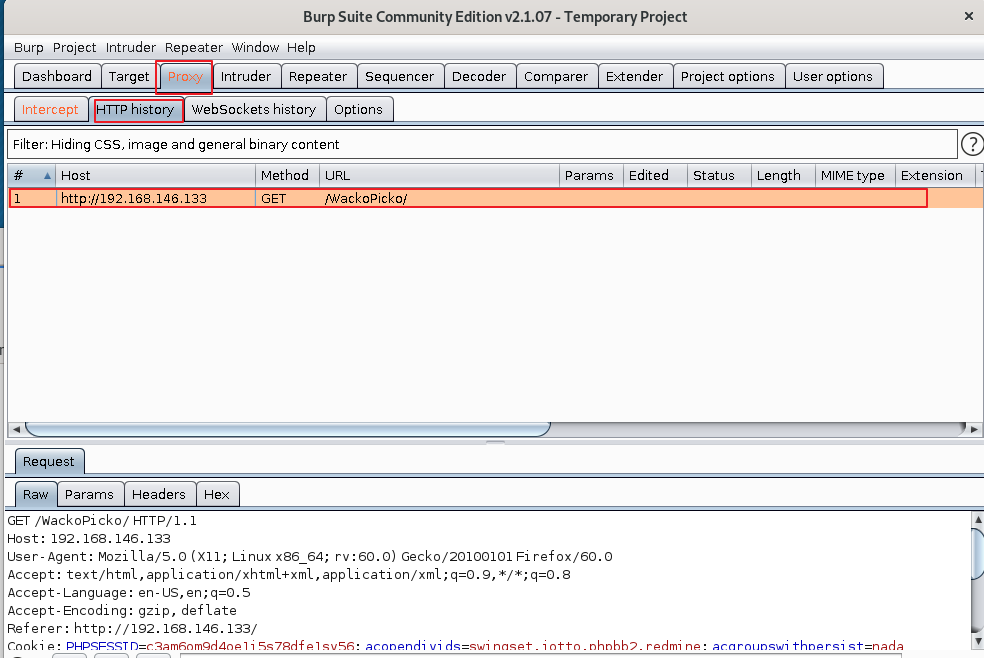

提前配置好浏览器的代理设置,并且成功访问了目标地址(这里是http://192.168.146.133/WackoPicko)

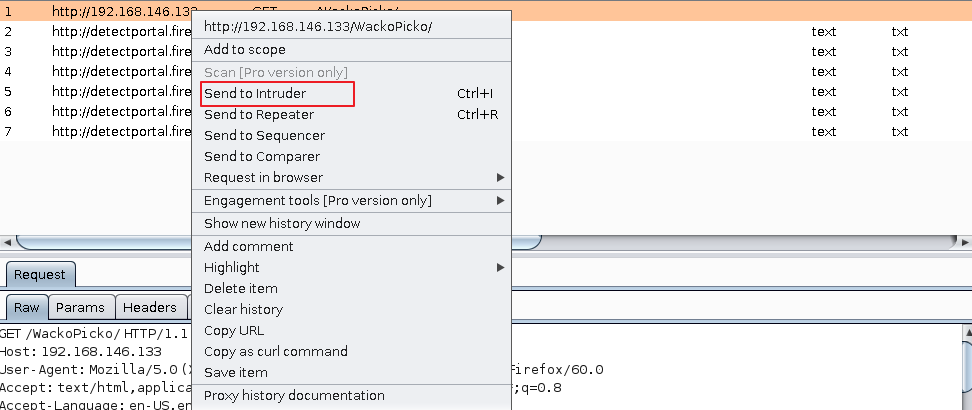

1.在burpsuite的proxy栏目中,找到对WackoPicko路径的请求报,右键选择‘Send to intruder’

2.切换到Intruder栏目下的Position选项,会看到很多被 §包裹着的字段,并且它们是被高亮显示的,这些字段是Intruder在每次请求中都会更改的字段,单击Clear按钮清空所有被§包裹着的字段。

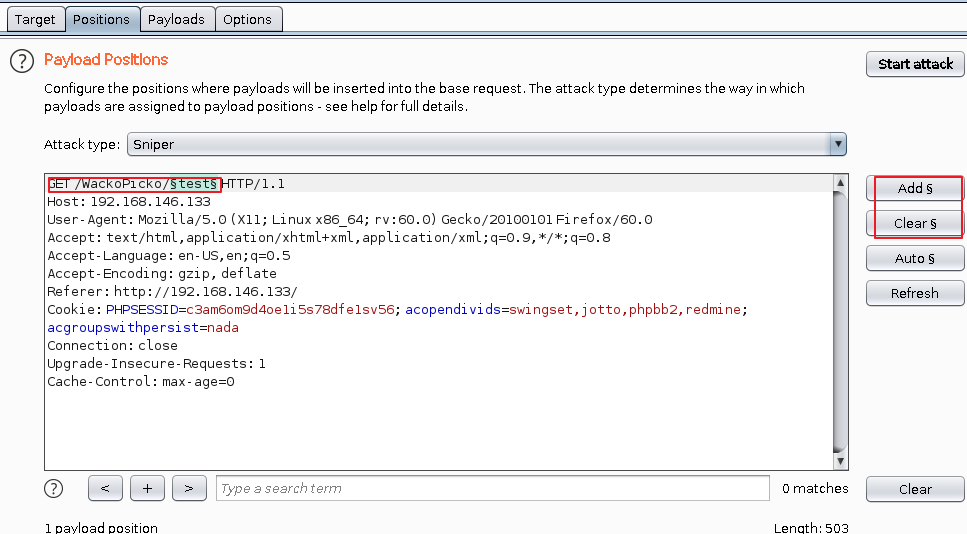

3.在url的最后一个/后随意加一个字段,然后选中它,并单击Add按钮,那么这样就会让这个被选中的字符成为一个修改点,如图:

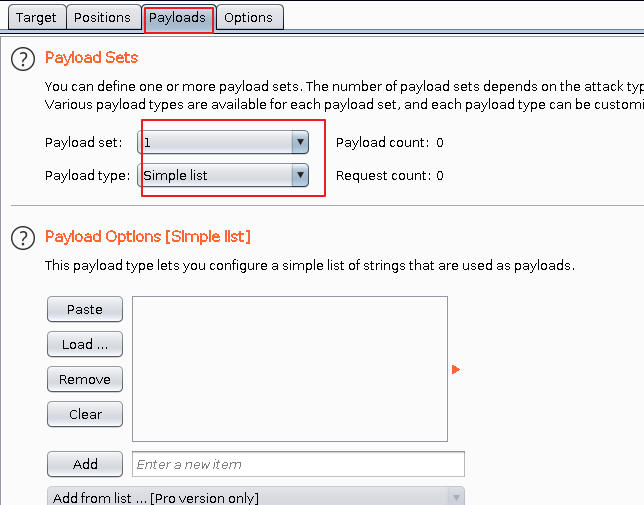

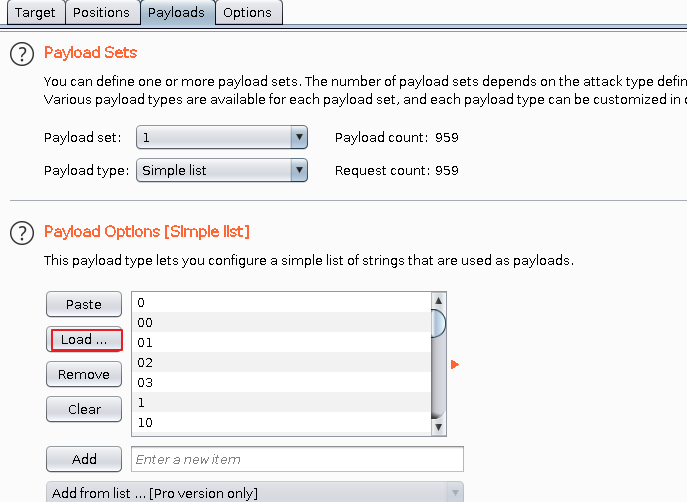

4.切换到Payload选项下,由于我们在第三步只设置了一个修改点,所以我们只需要根据默认配置生成一个攻击载荷列表即可,将攻击载荷的类型设置为simple list然后我们载入一个外部的攻击列表。

5.单击Load,选择选择/user/share/wordlists/dirb/small.txt(这里是用的kali,也可以自己手动用下方的Add添加自己觉得是敏感目录的名字或加载自己创建的目录字典)这个文件。

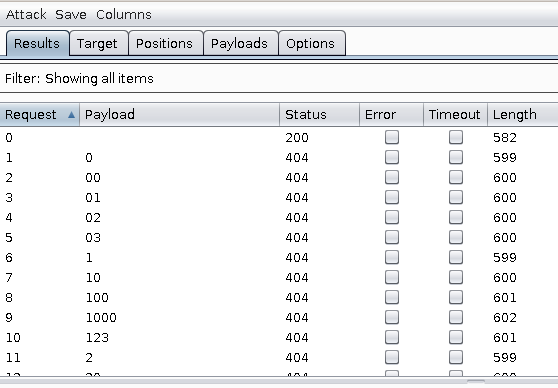

6.然后点击Start attack按钮开始向服务器发送请求,如果你使用的是Burp Suite的免费版,那么你将会看到intruder的一些警告信息,请选择accept然后攻击就会开始。

7.单击Status按钮,状态码就会按照从小到大的顺序展示,其中200是存在且可访问的文件或目录的响应代码,重定向为300,错误范围为400和500。

Position中的type的其它类型:

-

Sniper:将一组攻击载荷分别替换每一个修改点上,每个替换后的值都是不同的。

-

Battering ram:和Sniper一样,它也使用一组攻击载荷,但是不同的是它在每一次修改中会把所有修改点都替换成一样的值。

-

Pitchfork:将多个攻击载荷集中的每一项依次替换不同的修改点,当我们对已知的某些数据进行测试时会发现它很有用,比如对一组用户名和密码进行测试。

-

Cluster bomb:测试多个攻击载荷的所有排列组合。

tips:【仅作参考学习】