Homework

Wang yuan can

January 8, 2020

@雨人网安

作业

1.作业概要

- 资产是什么,信息安全中的资产有哪些?如何理解

- 利用谷歌google hacking语法,找一个弱口令能进入的后台

- 根据思维导图收集整理横向信息收集中的域名信息,社工信息收集

- 用到了什么工具?(在线网站,工具,脚本收集整理:要给出自己的介绍和使用)

- 工具怎么用,用来做什么(给出常见用法)

- 工具从哪里下载

- 开始整理信息收集的专题笔记

2.作业详情

1.资产是什么?信息安全中的资产有哪些?如何理解?

在进行渗透工作之前,有必要对渗透对象的相关信息做一个简单的信息收集工作,一般来说,渗透对象可能包含个维度的信息,在渗透前期我们应该力求尽可能多的收集有用的信息,这些有价值的信息,可以理解为资产,另外,许多企业在内部业务的不断壮大过程中,各种业务平台和管理系统越来越多,往往存在着“隐形资产”,这些“隐形资产”通常被管理员所遗忘,长时间无人维护,可能存在较多的已知漏洞。譬如说,对某公司做渗透,发现这家公司相关业务可能存在的安全漏洞,我们要对其子域名和相关的域名,ip,url,旁站及C段,whois/DNS等等信息进行收集,为后续渗透工作作准备。

2.利用谷歌google hacking语法,找一个弱口令能进入的后台

2.1 Google Hacking常见语法

- 基础篇

1 * intitle:搜索网页标题中包含有特定字符的网页。例如intitle: 后台,这样网页标题中带有‘后台’的网页都会被搜索出来。

2 * inurl:搜索包含有特定字符的URL。例如inurl:admin,可以用来查找网站后台。

3 * intext: 搜索网页正文内容中的指定字符,例如intext:操作系统。可以搜索含有“操作系统”的页面

4 * Filetype: 搜索指定类型的文件。例如操作系统 filetype:pdf,就可以找到关于操作系统的pdf文档。

5 * Site:找到与指定网站有联系的URL。例如Site:baidu.com。所有和这个网站有联系的URL都会被显示。

6 * movie: 当我们用movie提交查询的时候,Google会返回跟查询关键词相关的电影信息。(当前只支持英文Google) 7 * info: 查询网站的一些信息。例如info:bbs.byr.cn,它只会返回一个结果,是一个选择列表,列表的选项是这个网站的某一方面的信息。info=cache+related+link+site+intext+intitle。 8 * 双引号: 代表完全匹配,使关键词不分开,顺序都不能变。 9 * 减号: 减号与前一个关键词之间一定要有一个空格,与后一个关键词之间一定不能有空格。搜索结果为,匹配前一个关键词但不匹配后一个关键词的结果。例如seo -搜索引擎。 10 * AND: 逻辑与,这个命令我们其实一直都在用,只是没有意识到。一般用空格代替,还可以用“+”代替。例如霹雳布袋+败亡之剑,返回的结果同时包含两者。 11 * weather: 查询某一地区或城市的天气。不过我们这一地区或城市必须是Google能识别的,例weather:changsha,Google将会给我们返回长沙的天气。 12 * 星号(*): 通配符,可以匹配任意字符串。例如搜索*擎,则返回的结果中不仅有“搜索引擎”,还有“搜索巨擎”之类的。 13 * allinurl: 结果的url中包含多个关键词。例如allinurl:byr jobs,等于inurl:byr inurl:jobs。allinurl也是排他性指令 14 * define: 查询关键词的词义,起的是字典的作用。Google会返回包含查询关键词定义的网页,例define:computer,

- 进阶篇

1 * 查找后台地址:site:域名

2 inurl:login|admin|manage|member|admin_login|login_admin|system|login|user|main|cms

3 * 查找文本内容:site:域名 intext:管理|后台|登陆|用户名|密码|验证码|系统|帐号|admin|login|sys|managetem|password|username

4 * 查找可注入点:site:域名 inurl:aspx|jsp|php|asp

5 * 查找上传漏洞:site:域名 inurl:file|load|editor|Files

6 * 查看脚本类型:site:域名 filetype:asp/aspx/php/jsp 7 * 迂回策略:inurl:cms/data/templates/images/index/ 8 * 网络设备关键词:intext:WEB Management Interface for H3C SecPath Series 9 * 存在的数据库:site:域名 filetype:mdb|asp|#

2.2 登录后台

2.2.1 探测法

利用google hacking查找后台,在查找的结果中进行弱口令探测:

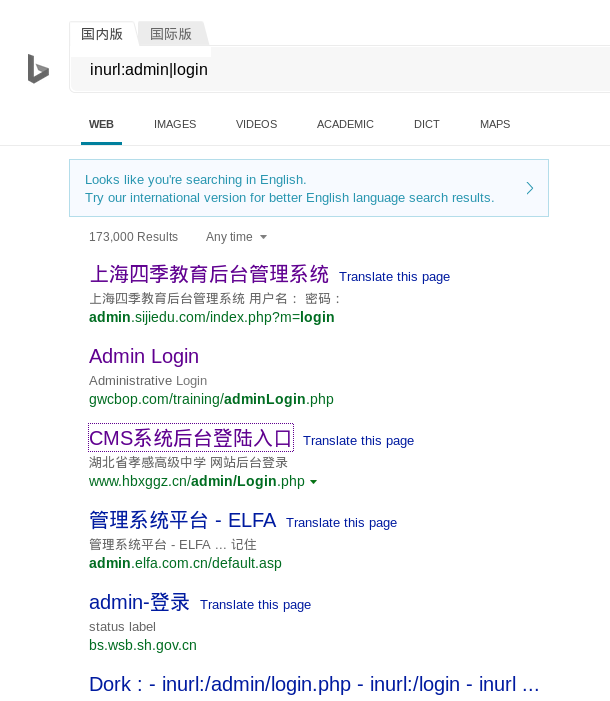

第一步:在搜索引擎中输入查找后台的弱口令,如inurl: admin|login

第二步:选择一个连接进入后台登录界面,输入弱口令测试

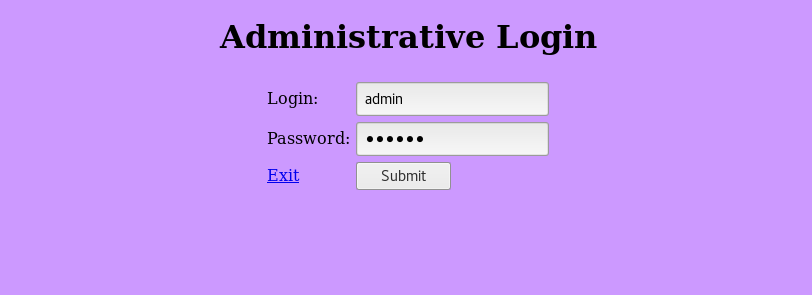

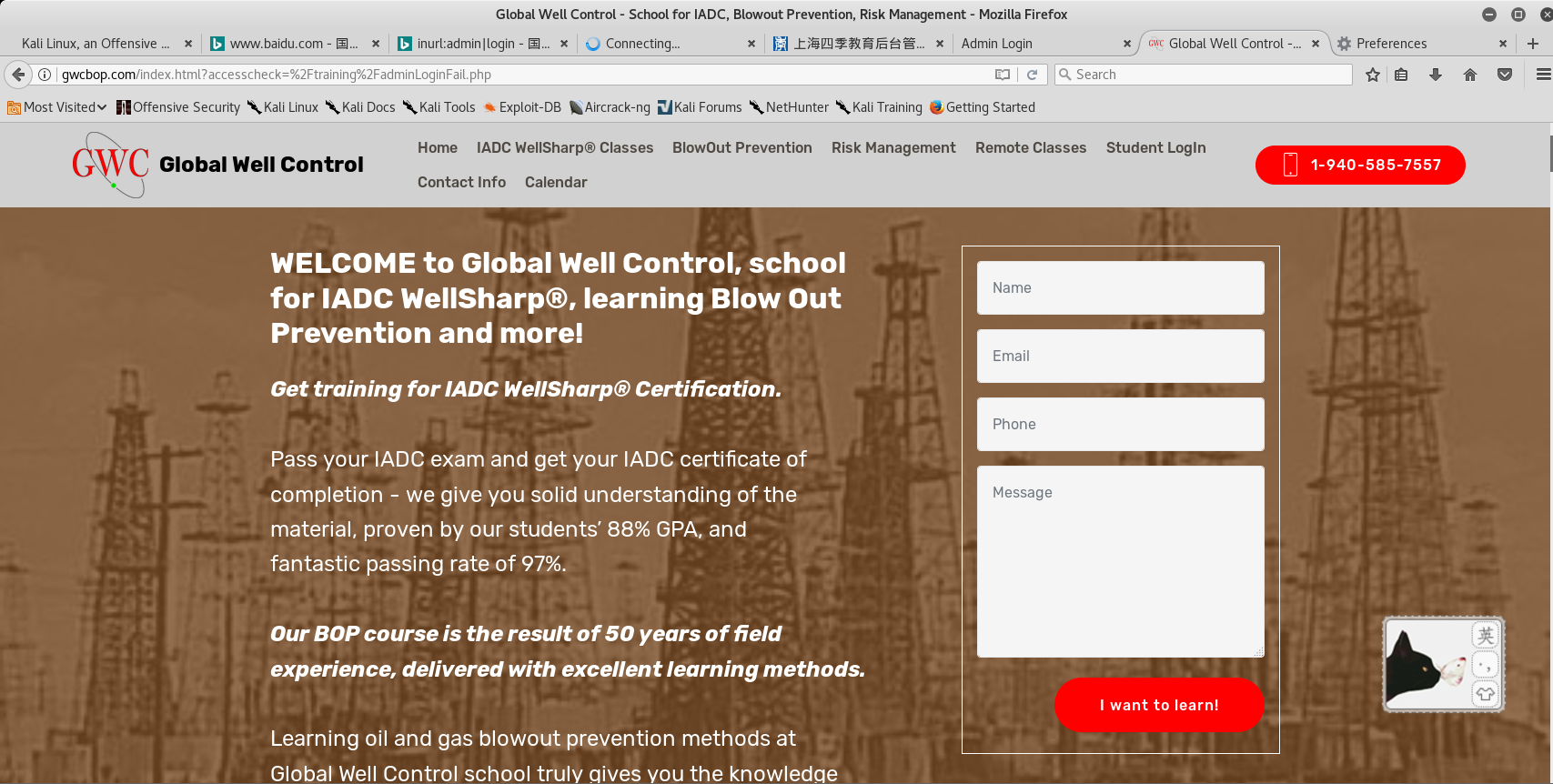

此网页地址为:http://gwcbop.com/training/adminLogin.php,输入弱口令后发现登录成功

2.2.2 利用burpsuite进行爆破

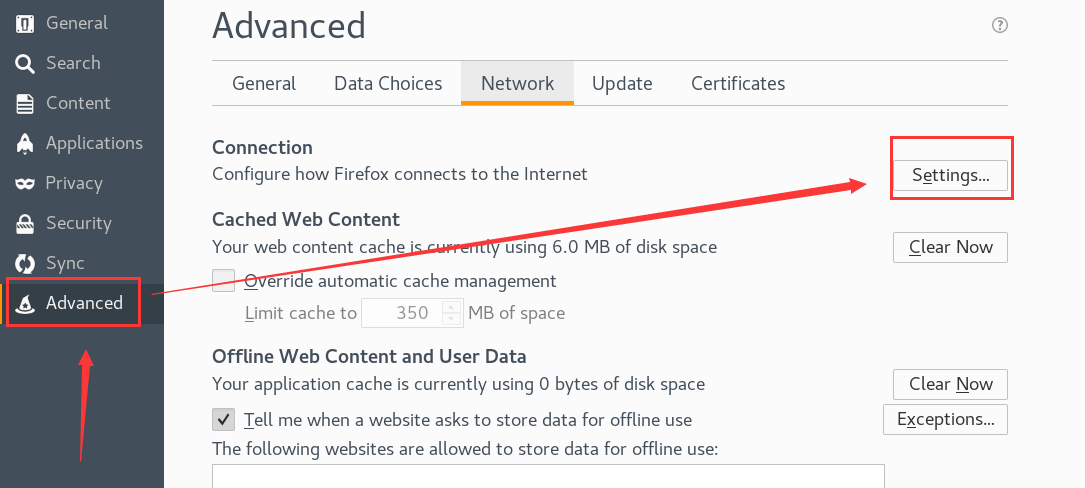

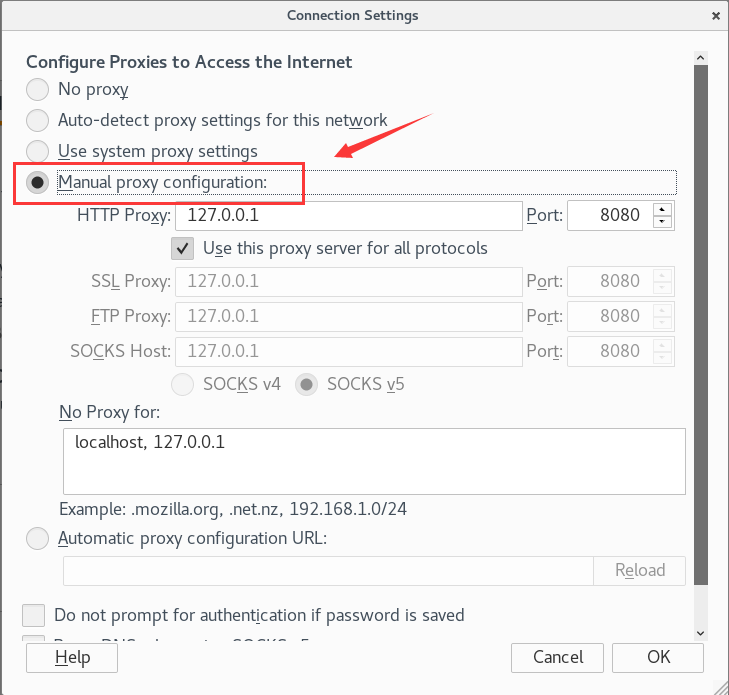

第一步:设置服务器代理

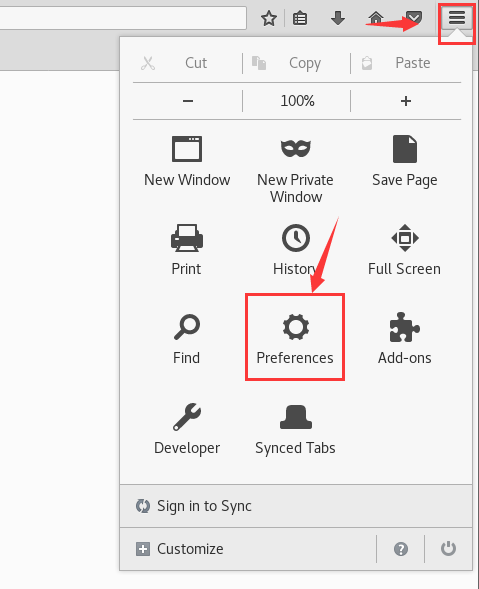

火狐浏览器设置方法为:菜单栏-设置(preferences)-高级(advance)-设置(settings)-手动配置

第二步:设置burpsuite代理

首先进行抓包,Proxy —> Intercept —Intercept is off/on,这里:Intercept is off代表不抓包,Intercept is on抓包。设置Intercept is on时,点击需要抓取包的页面,就可以抓取请求包。

3.域名信息与社工信息收集

3.1域名信息采集工具

3.1.1whois信息收集

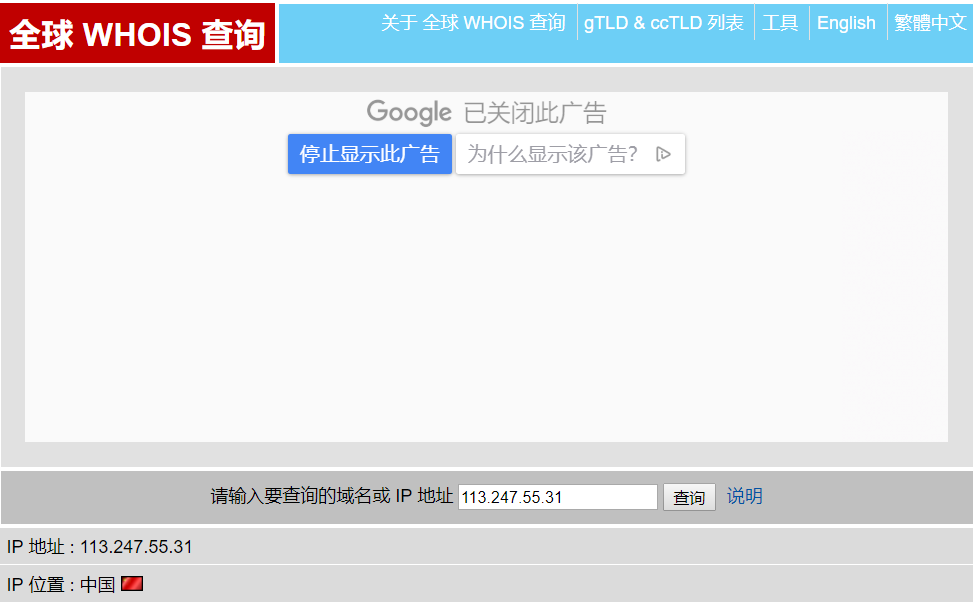

工具名称:全球whois查询

介绍:全球WHOIS 查询 是一网页接口的域名及 IP 地址 WHOIS 信息查询工具。支持.cn .com .net .sg .tw .hk 等 734 个 国际顶级域名 (gTLD) 及 国家及地区

在线地址:https://www.whois365.com/cn/ip/113.247.55.31

使用方法:在网站输入你想查找的ip地址

界面截图:

3.2社工信息采集工具

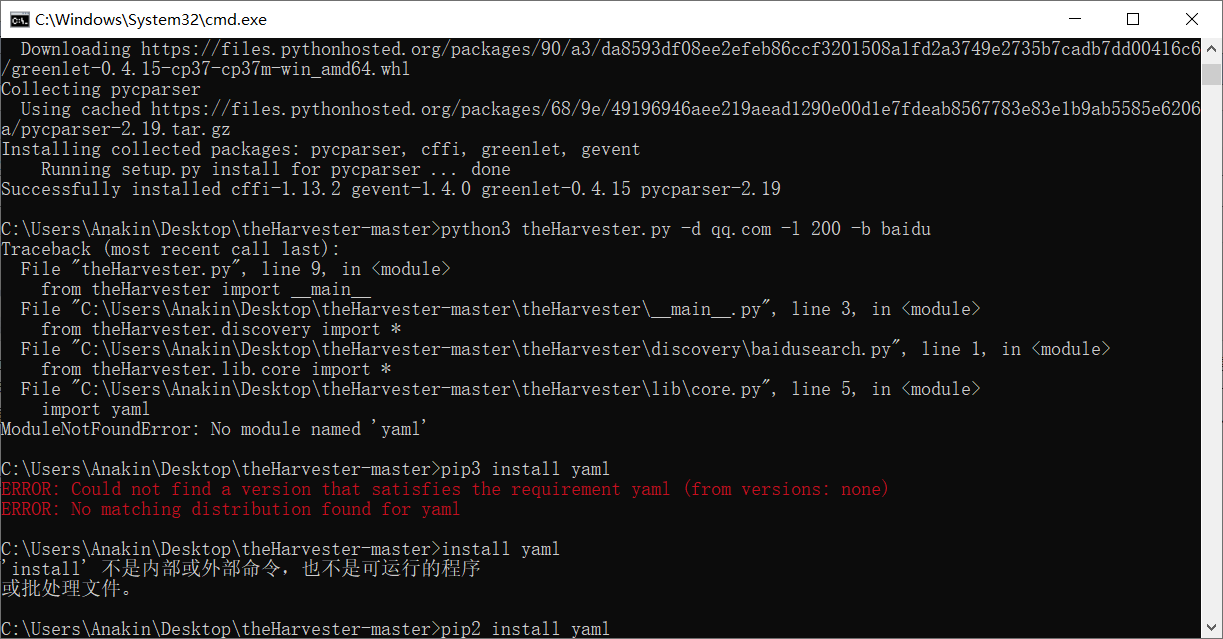

工具名称:theHarvester

工具介绍:The Harvester是一款可用于侦察的优秀工具。它简单却十分有效,是Edge Security安全公司的Christian Martorella用高效的python脚本语言编写的,可以快速准确地给电子邮件及其子域名建立目录,这两项内容与目标系统直接相关。尽量使用最新版本的The Harvester很重要,因为许多搜索引擎会定期升级并修改系统。搜索引擎行为的变化,哪怕再细微,都可能导致自动化工具效率低下。在一些情况下,搜索引擎会将结果事先过滤,然后再将结果返回给你。许多搜索引擎甚至还会采用限制技术,阻止使用自动化搜索工具。The Harvester可用于搜索Google、Bing和PGP服务器的电子邮件、主机以及子域名。还能搜索LinkedIn的用户名。

下载地址:https://github.com/laramies/theHarvester

工具用法:

- 在对应文件路径下输入cmd,打开一个cmd控制台

- 输入命令,查找邮箱

- 常见用法

-b:数据源:baidu,bing, bingapi, censys, crtsh, dogpile,

Google,google-certificates, googleCSE, googleplus, google-profiles,linkedin, netcraft, pgp, threatcrowd,

twitter, vhost, virustotal, yahoo等等

使用谷歌dorking代替正常的谷歌搜索

-s:从结果X开始(默认为0)

-v:通过DNS解析验证主机名,搜索虚拟主机

-f:将结果保存到HTML和XML文件中(两者都)

-n:对发现的所有范围执行DNS反向查询

-c:对域名执行DNS蛮力

-t:执行DNS TLD扩展发现

使用这个DNS服务器

-p:端口扫描检测到的主机并检查是否被接管(80,443,22,21,8080)

limit:限制results:结果

-l限制并发搜索结果

谷歌100到100,PGP不使用此选项)

使用SHODAN数据库查询发现的主机

(有问题,待解决)

3.参考资料

“The Harvester:挖掘并利用邮箱地址”:https://book.2cto.com/201211/9786.html

“theHarvester用法”https://blog.csdn.net/HeTuiPei/article/details/98655233