IIS 6.0解析漏洞

【背景环境】

【攻击过程】

- 直接上传ASP一句话木马,上传失败,但是从响应包发现服务器是IIS 6.0:

- 尝试借助IIS 6.0的解析漏洞,更改文件后缀为

x.asp;xx.txt可被成功解析成asp格式,但此处上传成功会自动生成文件名,于是想到 IIS 6.0中的x.asp/路径下的所有文件都会被解析成asp格式,于是Burp抓包修改上传路径:

- 上菜刀直接连接,获得Key文件:

- 【补充】此题可通过截断攻击绕过服务器的上传文件后缀限制,BP修改上传文件名为

hack.asp%00.jpg,成功上传,但是文件被服务器重新命名了,菜刀无法解析:

文件扩展名绕过

【题目背景】

【攻击过程】

【攻击过程】

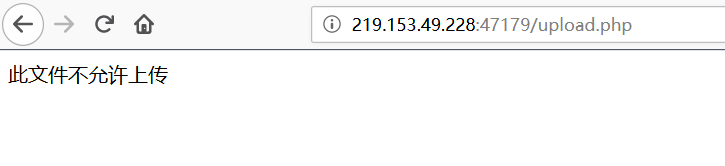

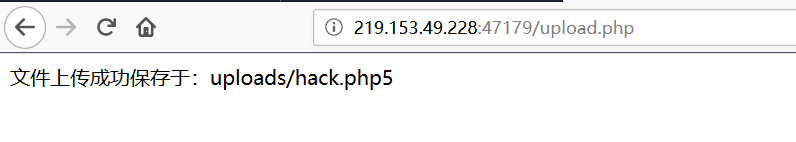

- 直接尝试上传php一句话木马,失败,不允许上传:

- 将文件后缀改为php5再次上传,成功:

- 上菜刀直接连接,获得Key文件:

数据备份修改木马后缀

背景环境

攻击过程(修改后缀)

- 通过弱口令admin/admin进入后台管理员界面:

- 在文章管理中添加文章,在图片上传处上传本地asp一句话木马(hack.txt),使用BurpSuite修改后缀成功上传:

- 上面获得一句话木马的上传地址,但是因为我们将

asp木马改为jpg后缀后才上传,导致木马无法直接被解析:

- 为了网站能解析木马文件,必须将其后缀转换为

asp。发现后台存在数据库备份功能,进行尝试:

- 访问

sbw.asp文件,发现上传成功,使用菜刀连接,获得Key:

利用IIS 6.0解析漏洞

通过以下两住方式可以得知该网站使用了 IIS 6.0服务器,我们可以在数据库备份的位置尝试结合IIS的解析漏洞达到解析木马文件的目的:

- 刷新网页,BurpSuite抓包并查看响应包的Server头:

- F12查看“网络”中请求的响应头:

【解析漏洞利用】

第一栏:图片路径

第二栏:a.asp

第三栏:上传的xxxxx.jpg图片

含义:将/uploads/xxxxx.jpg备份为/a.asp/xxxxx.jpg文件,a.asp文件夹下的所有文件都会被解析为asp文件,然后直接菜刀连接。