1、[WUSTCTF2020] level3

2、刮开有奖

3、[MRCTF2020] Transform

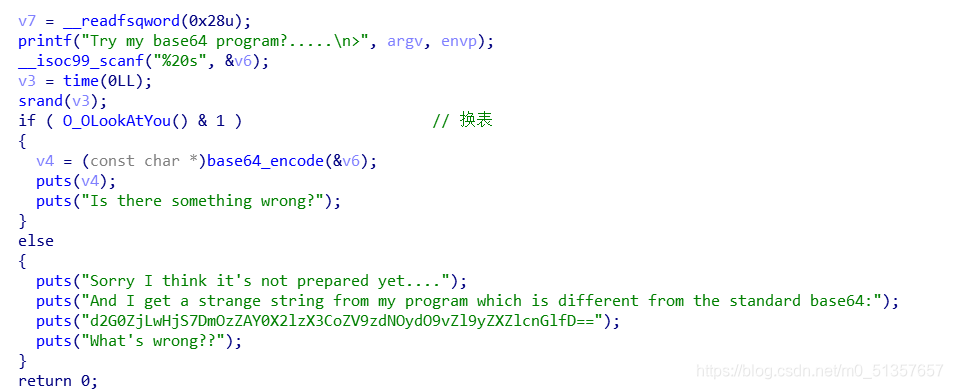

[WUSTCTF2020] level3

给了一串base64,但正常的表已经被LookAtYou函数换了

先写个脚本得到换的表,或者动调也可以得到换完的表

import base64

import string

KK='d2G0ZjLwHjS7DmOzZAY0X2lzX3CoZV9zdNOydO9vZl9yZXZlcnGlfD=='

flag=''

string1="TSRQPONMLKJIHGFEDCBAUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/"

string2="ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/"

flag=KK.translate(str.maketrans(string1,string2))

flag=base64.b64decode(flag)

print(flag)

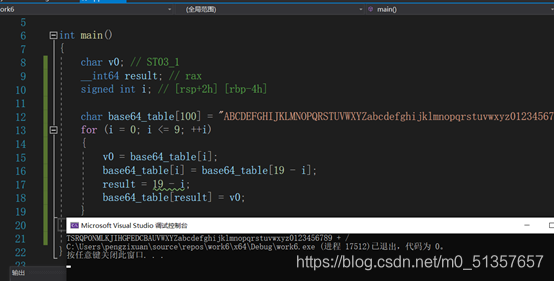

刮开有奖

这道题很麻烦

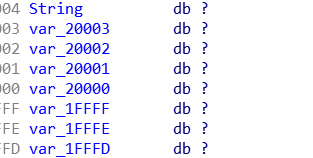

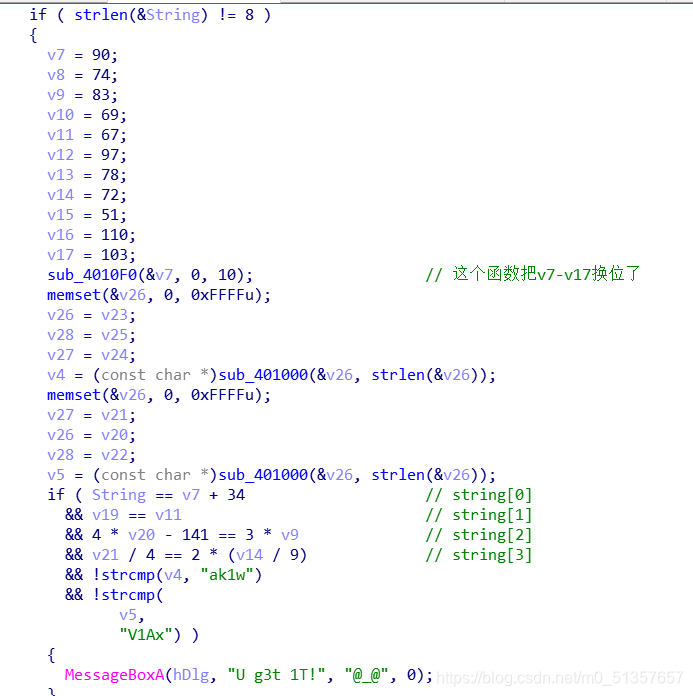

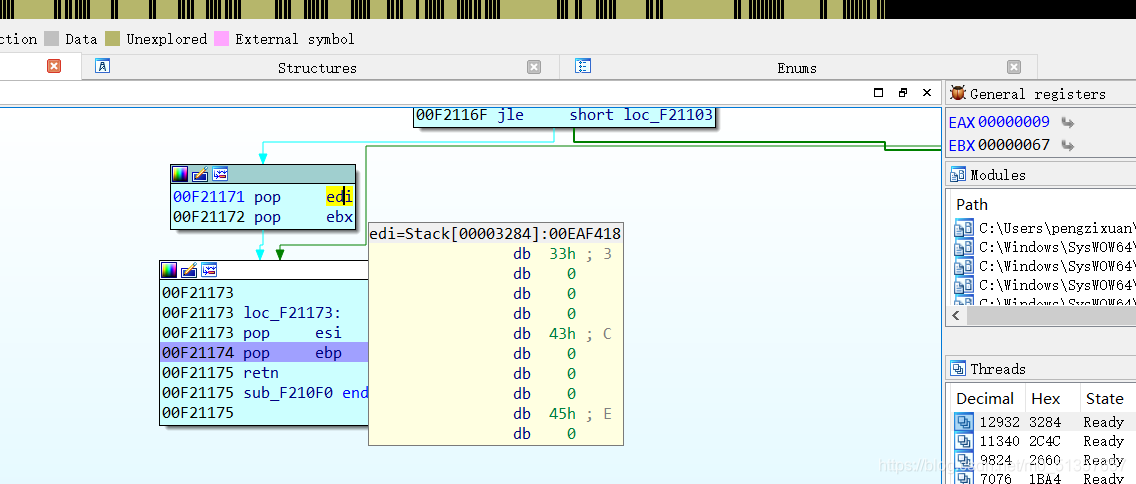

首先知道了flag有八位,从栈的分布上看应该v19-v25是flag,开始求这些数:

首先动调sub_4010F0,拿到换位之后的v7-v17

在call sub_4010F0处下断,步入,在函数的最后下断,运行十次,等eax为9时换完

然后看sub_401000函数,是base64

解得v20-v22为WP1,v23-v25为jMp

和算出来的 string ,v19 拼到一起得到flag

#include<iostream>

using namespace std;

int main()

{

char string[8]=""; // [esp+34h] [ebp-20004h]

char v19; // [esp+35h] [ebp-20003h]

char v20; // [esp+36h] [ebp-20002h]

char v21; // [esp+37h] [ebp-20001h]

int aa[12] = {

0x33, 0x43, 0x45, 0x48, 0x4A,

0x4E, 0x53, 0x5A, 0x61, 0x67 }; //v7-v17

string[0] = aa[0] + 34; //v7

string[1]=v19 = aa[4]; //v11

string[2]=v20 = (3 * aa[2] + 141) / 4; //v9

string[3]=v21 = 8 * (aa[7]/ 9); //v14

}

//flag{UJWP1jMp}

[MRCTF2020] Transform

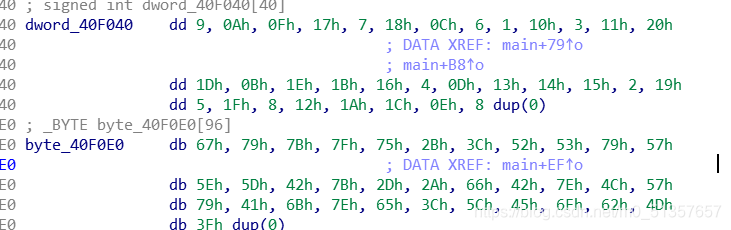

这道题逻辑比较简单,主要就是一个异或运算和一个换位

直接写脚本:

#include<iostream>

#define _CRT_SECURE_NO_WARNINGS

using namespace std;

int main()

{

int dword_40F040[32] = {

0x09, 0x0A, 0x0F, 0x17, 0x07,

0x18, 0x0C, 0x06, 0x01, 0x10,0x03, 0x11, 0x20, 0x1D, 0x0B,

0x1E, 0x1B, 0x16, 0x04, 0x0D, 0x13, 0x14, 0x15, 0x02, 0x19,

0x05, 0x1F, 0x08, 0x12, 0x1A, 0x1C, 0x0E };

int byte_40F0E0[33] = {

0x67, 0x79, 0x7B, 0x7F, 0x75, 0x2B, 0x3C, 0x52, 0x53, 0x79,

0x57, 0x5E, 0x5D, 0x42, 0x7B, 0x2D, 0x2A, 0x66, 0x42, 0x7E,

0x4C, 0x57, 0x79, 0x41, 0x6B, 0x7E, 0x65, 0x3C, 0x5C, 0x45,

0x6F, 0x62, 0x4D };

int byte_414040[33] = {

};

int flag[33] = {

};

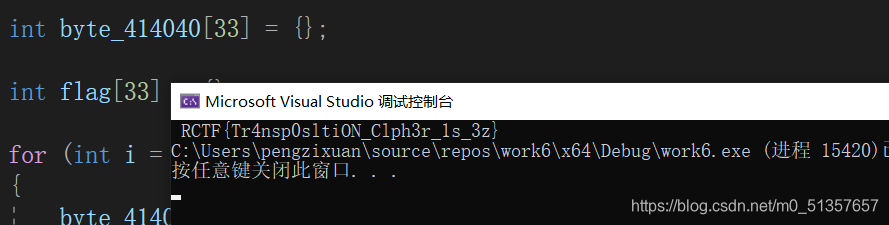

for (int i = 0; i < 32; ++i)

{

byte_414040[i] = dword_40F040[i]^ byte_40F0E0[i];

}

for (int i = 0; i < 32; ++i)

{

flag[dword_40F040[i]] = byte_414040[i];

}

for (int j = 0; j <= 32; ++j)

{

printf("%c", flag[j]);

}

}

emmmmm第一位M丢了,补上即可~

要开学了,不知道还有没时间学ctf了。。。(毕竟学习太差了,呜呜呜我是废物。。也不知道能不能活过招新赛。。。