记录一下一个废物的艰难入门逆向

1.[FlareOn3] Challenge1

进入ida查看主函数

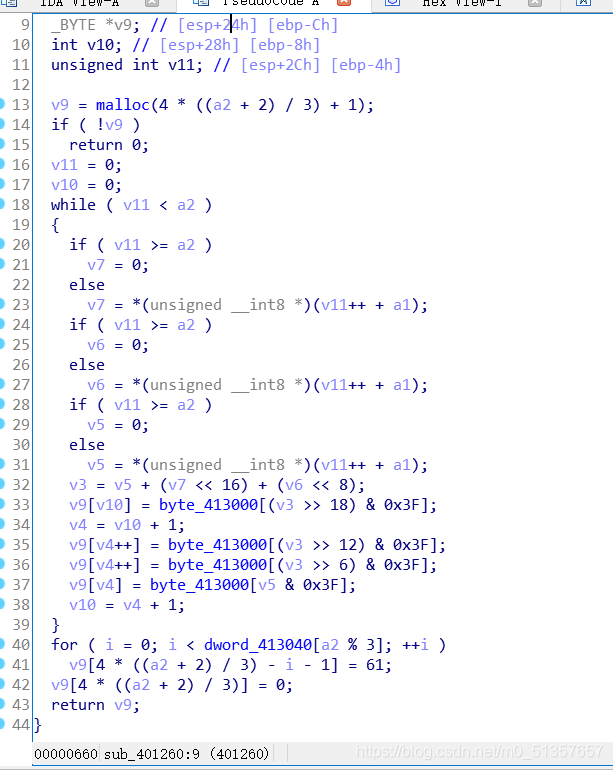

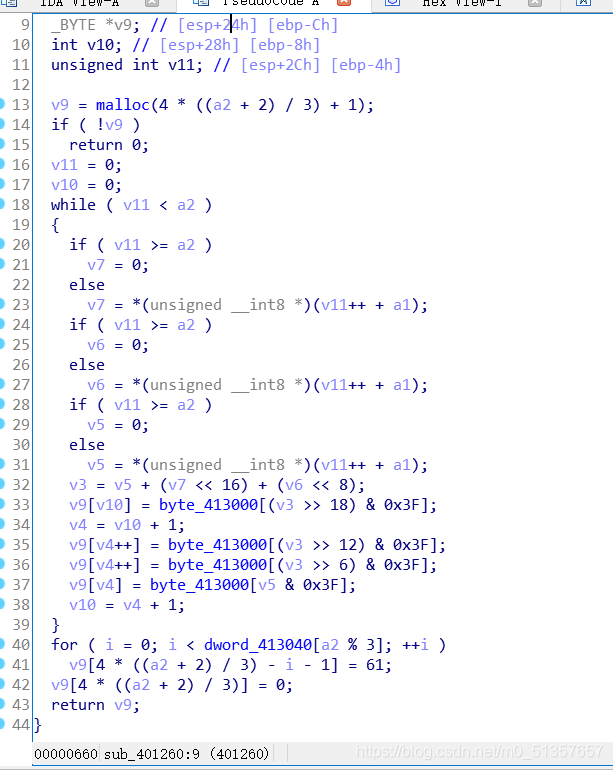

v5和v6两个字符串比较得flag,进入函数sub_401260

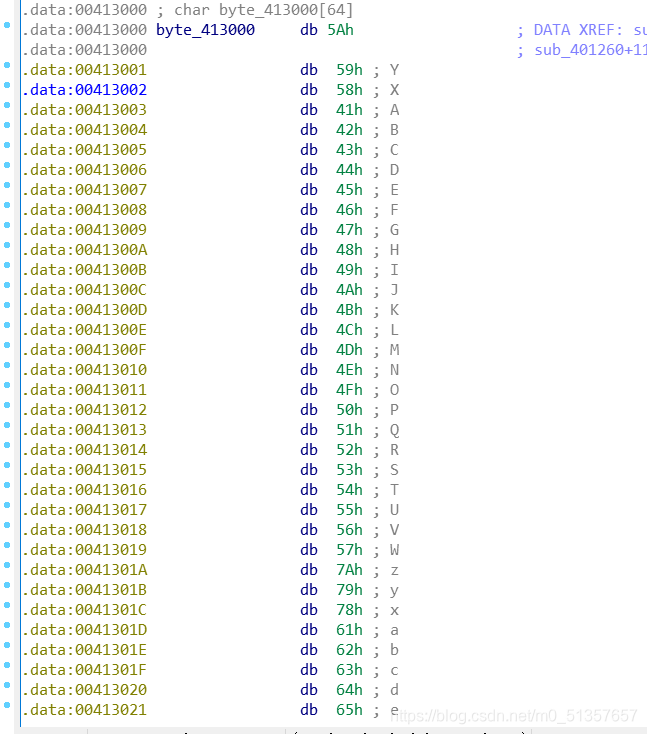

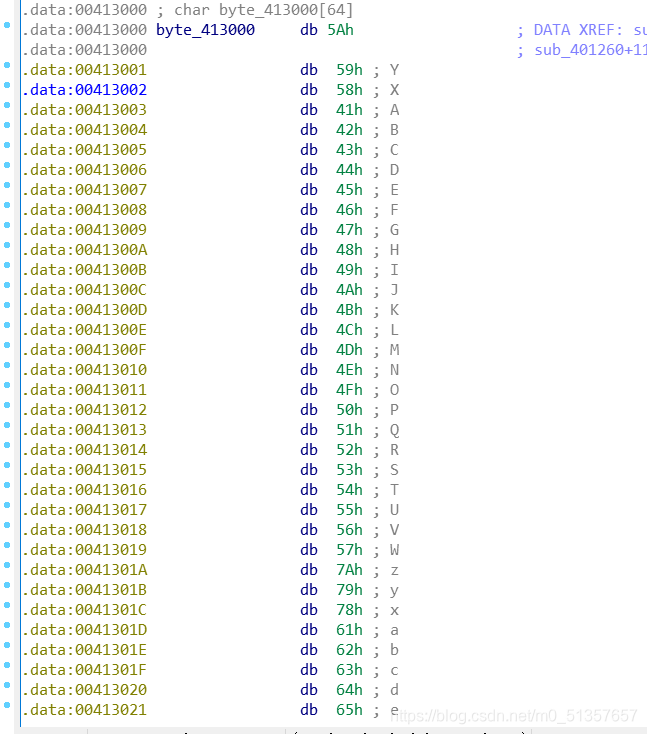

应该是base64换表编码,点进byte_413000得到要换的表

(这里其实也可以shift+f12查找字符串得到表,会方便一点)

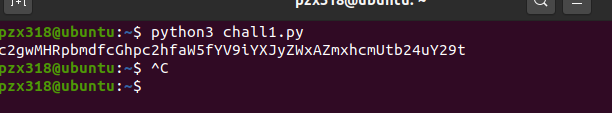

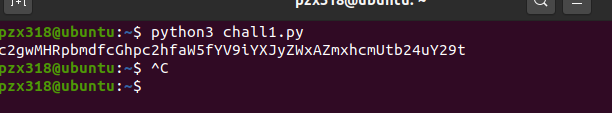

写个py脚本换表

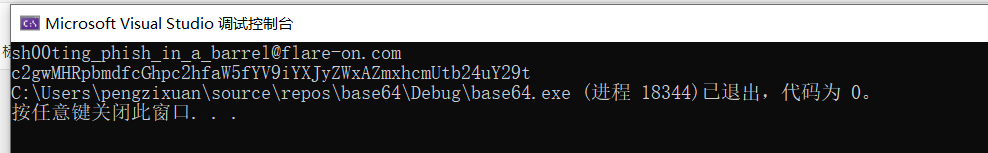

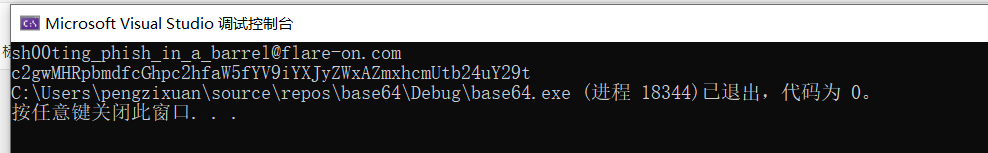

接下来只要有个base64解码的脚本就行,因为我太废物不会写,就用的现成的。。。

(可能我的方法比较智障,请原谅我的无知与无能。。。。)

记录一下一个废物的艰难入门逆向

1.[FlareOn3] Challenge1

进入ida查看主函数

v5和v6两个字符串比较得flag,进入函数sub_401260

应该是base64换表编码,点进byte_413000得到要换的表

(这里其实也可以shift+f12查找字符串得到表,会方便一点)

写个py脚本换表

接下来只要有个base64解码的脚本就行,因为我太废物不会写,就用的现成的。。。

(可能我的方法比较智障,请原谅我的无知与无能。。。。)