前言

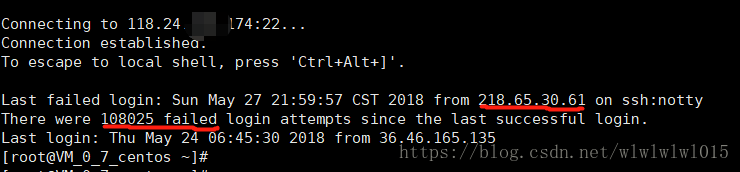

昨天登录服务器的时候发现有10万多次的SSH登录失败次数:

如上图,很明显是被人恶意用暴力SSH登录去试密码,特意看了一下这个ip,好像确实是一个臭名昭著的SSH恶意攻击的主机地址:

废话不多说,下面看一下几种解决方案。

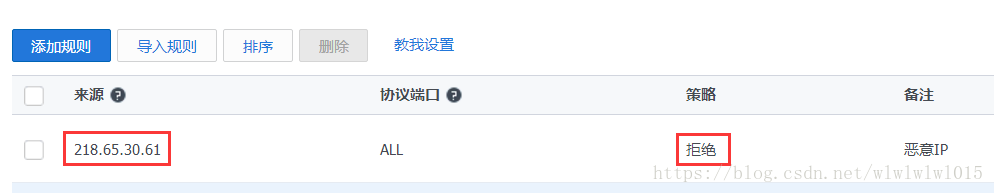

禁止指定IP的SSH连接请求

这是最简单直接的方式,封ip,效果明显,但只针对单一客户端,在CentOS7下可以直接修改/etc/hosts.allow文件,例如将上面这个恶意ip禁止的话,仅需要添加一行sshd:218.65.30.61:deny,然后重启sshd服务即可。由于腾讯云CVM为我们提供了安全组,所以我们直接通过安全组添加一条入站规则并应用到我们的服务器实例即可:

如上图,这样就可以禁止恶意IP的任意端口发起的任意协议的请求,从而达到禁止连接的目的。

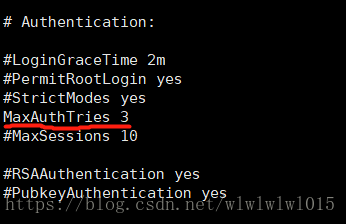

修改SSH登录失败验证次数

打开/etc/ssh/sshd_config文件,搜索MaxAuthTries:

如上图,标记的这一行默认是注释的,我们放开注释并把这个最大次数改为3,也就可以很好的禁止恶意的大批量SSH暴力登录请求了,不要忘记重启sshd服务。

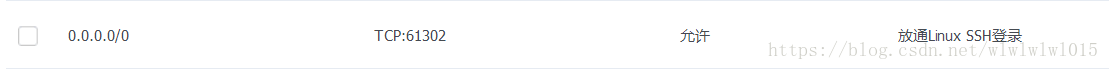

修改SSH默认的22端口

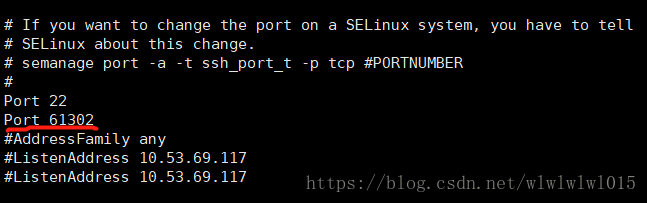

这是最常见的一种提高一定安全性的方法,首先打开/etc/ssh/sshd_config:

如上图,我们在Port 22下面再加上一行Port 61302,这就是我们修改过的端口,为什么不删除默认的配置呢?为了避免我们自定义的端口被占用,如果被占用又修改掉了默认的22端口之后就没法SSH登录了,到时再处理起来就很麻烦,就像我们在linux中修改配置文件为什么要习惯性的cp一份,所以保险起见先把默认配置留着,等验证了新的端口可以SSH登录,那么我们再把默认的22端口配置删掉即可,同样的修改sshd服务后需要重启sshd服务来验证:systemctl restart sshd.service,最后注意下还需要在腾讯云的安全组中放通我们新设置的SSH端口:

总结

简单记录几种常用的解决方案,希望对遇到同样SSH恶意登录的同学有所帮助,The End。