Leichtes Authentifizierungsprotokoll für Stromterminals, das auf Edge Computing ausgerichtet ist

Yang Jinxiang1 , Peng Yonggang1 , Cai Tiantian2 , Xi Wei2 , Deng Qingtang2

(1. School of Electrical Engineering, Zhejiang University, Hangzhou, Zhejiang 310027; 2. China Southern Power Grid Digital Grid Research Institute Co., Ltd., Guangzhou, Guangdong 510640)

Zusammenfassung: Edge Computing verringert effektiv den Rechendruck auf der Cloud-Plattform und reduziert den Netzwerkbandbreitenverbrauch, bringt aber auch neue Sicherheitsprobleme mit sich. Der herkömmliche Authentifizierungsmechanismus ist auf die Netzwerkarchitektur „Cloud-Edge-Gerät“ nicht mehr anwendbar. Zu diesem Zweck , ein leichtgewichtiges bidirektionales Identitätsauthentifizierungsprotokoll, das auf Cloud-Edge-Zusammenarbeit basiert und für Stromterminals mit massiven Ressourcenbeschränkungen gedacht ist, implementiert nur die Authentifizierung auf der Grundlage von Hash- und XOR-Operationen und reduziert so den Druck auf Terminal-Computing und Bandbreitenübertragung. Mithilfe der automatisierten Validierung von Internet-Sicherheitsprotokollen und -anwendungen (AVISPA) und Sicherheitsfunktionen zur Analyse und Überprüfung der Sicherheit des Protokolls zeigen die Analyse- und Simulationsergebnisse, dass das vorgeschlagene Protokoll Replay-Angriffen und Spoofing-Angriffen usw. im Vergleich zum gleichen Typ widerstehen kann Aufgrund des Protokolls ist der Rechen- und Kommunikationsaufwand geringer.

Zitierinformationen

Yang Jinxiang, Peng Yonggang, Cai Tiantian, et al. A Lightweight Authentication Protocol for Power Terminals Oriented to Edge Computing [J]. China Electric Power, 2023, 56(4): 88-94.

YANG Jinxiang, PENG Yonggang, CAI Tiantian, et al. Power Terminal Lightweight Authentication Protocol for Edge Computing[J]. Electric Power, 2023, 56(4): 88-94.

Einführung

Mit der Entwicklung der Technologie für das Internet der Dinge mit elektrischer Energie sowie der Erzeugung, Übertragung und Verarbeitung großer Datenmengen wird Edge Computing als ergänzende zusätzliche Cloud-Plattform zur Datenverarbeitung eingeführt, wodurch sich die Netzwerkarchitektur des Internet der Dinge mit elektrischer Energie weiterentwickelt in eine „Cloud-Edge-Device“-Struktur. Designprotokolle für „End“-Strukturen sind nicht mehr anwendbar. Gleichzeitig sind Stromterminals meist eingebettete Geräte mit begrenzten Ressourcen. Traditionelle Technologien wie die Public-Key-Infrastruktur sind zu teuer für die Anwendung zu Edge-Computing-Szenarien. Gleichzeitig stellen Stromterminals häufig böswillige Angriffe dar. Daher ist es von großer Bedeutung, ein Authentifizierungsprotokoll vorzuschlagen, das den Sicherheitsanforderungen und den Leichtbauanforderungen entspricht.

Gegenwärtig basieren die meisten Methoden zur Authentifizierung der Terminalidentität auf der Kryptographie, die Auswahl der Identifizierung und des Algorithmus ist jedoch unterschiedlich. In der Literatur [1] wird ein bidirektionales Authentifizierungsschema vorgeschlagen, das auf einem symmetrischen Verschlüsselungsalgorithmus und einem ausreichend langen Hauptschlüssel basiert und eine bidirektionale Authentifizierung mit jedem Knoten im Netzwerk durchführen kann. In der Literatur [2] wird ein anonymes Zwei-Faktor-Benutzerauthentifizierungsprotokoll für mehrschichtige drahtlose Sensornetzwerke vorgeschlagen, das einfache Sicherheitsoperationen wie Hash-Funktionen, Kaskadenoperationen und XOR-Operationen verwendet, um den Rechenaufwand von Sensorknoten zu reduzieren. Literatur [3] hat ein Blockchain-basiertes anonymes Identitätsauthentifizierungs- und Schlüsselvereinbarungsprotokoll für das Smart Grid entwickelt, das Edge Computing einführt. Bei diesem Protokoll muss nur der Edge-Server dem Blockchain-System beitreten. In der Literatur [4] wurde ein identitätsbasiertes anonymes Authentifizierungs- und Schlüsselvereinbarungsprotokoll in einer mobilen Edge-Computing-Umgebung entwickelt. Dieses Protokoll realisiert die gegenseitige Authentifizierung in einem einzigen Informationsaustausch und gewährleistet die Anonymität und Unauffindbarkeit des Benutzers. In der Literatur [5] wird ein Clustering-basiertes Authentifizierungsschema für die physikalische Schicht vorgeschlagen, das Gruppierung und leichte symmetrische Kryptographie mit Informationen zum Kanalstatus der physikalischen Schicht kombiniert, um eine bidirektionale Authentifizierung zwischen Terminals und Edge-Geräten zu erreichen. In der Literatur [6] wird ein leichtes Authentifizierungsprotokoll vorgeschlagen, das auf physischen, nicht klonbaren Funktionen und Hash-Funktionen basiert. Darüber hinaus gibt es Authentifizierungsmechanismen wie das Challenge-basierte Handshake-Authentifizierungsprotokoll [7] , Einmalpasswörter [8] , Trusted Computing [9] und Deep Learning [10] .

Die meisten vorhandenen Identitätsauthentifizierungsschemata weisen Probleme wie eine schwierige Bereitstellung, begrenzte Anwendungsszenarien sowie einen hohen Kommunikations- und Rechenverbrauch auf und können nicht direkt auf Edge-Computing-Szenarien angewendet werden. Mit dem Ziel, die oben genannten Probleme zu lösen, wird das Identitätsauthentifizierungsprotokoll für Stromterminals im Rahmen von Edge Computing entworfen und überprüft. 1) Entwerfen Sie auf der Grundlage der neuen Netzwerkarchitektur ein kollaboratives Cloud-Edge-Terminal-Identitätsauthentifizierungsprotokoll, das nicht nur die bidirektionale Authentifizierung zwischen dem Terminal und dem Edge-Knoten abschließt, sondern auch die Authentifizierung zwischen dem Edge-Knoten und dem Edge-Knoten realisiert Cloud-Plattform; 2) Aufgrund des Problems der begrenzten Stromversorgungsterminalressourcen wird dieses Protokoll nur auf der Grundlage von zwei einfachen Operationen, Hash und XOR, implementiert, was den Overhead herkömmlicher Verschlüsselungs- und Entschlüsselungsoperationen erheblich reduziert; 3) Verwendung von Sicherheitsprotokollen und Verifizierungstools für die Anwendungsautomatisierung ( Automatische Validierung von Internet-Sicherheitsprotokollen und -Anwendungen (AVISPA), um die Sicherheit des Protokolls zu überprüfen und die Leistung mit demselben Protokolltyp zu vergleichen. Die Ergebnisse zeigen, dass dieses Protokoll mehr Vorteile bietet.

1 Cloud-Edge-Authentifizierungsarchitektur für die Zusammenarbeit

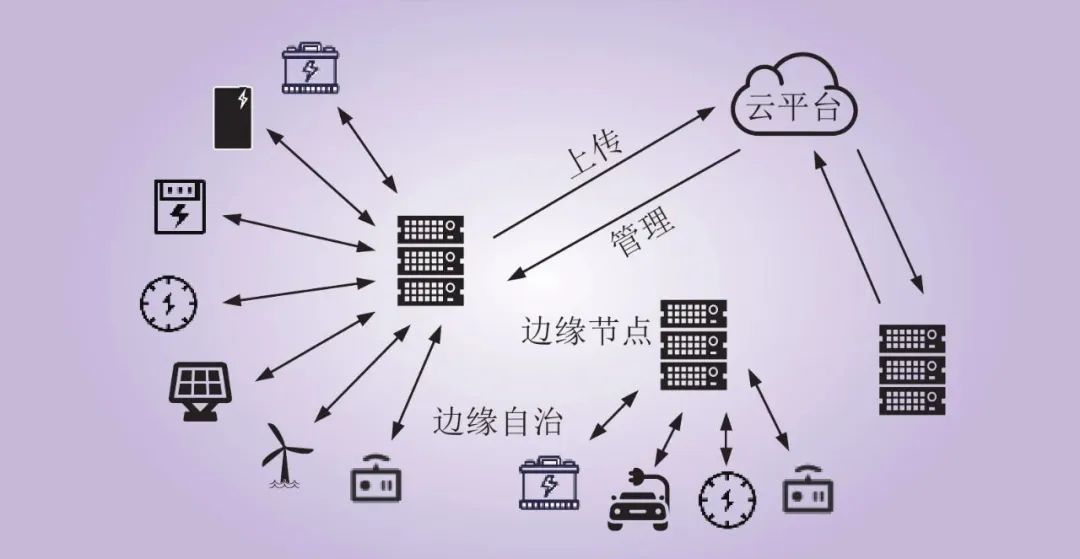

Edge Computing bietet Vor-Ort-Computing am Rande des Stromnetzes, um Geschäftsanforderungen wie Überwachung, Steuerung und Messung zu erfüllen. Das Netzwerkarchitekturmodell der Cloud-Edge-Zusammenarbeit ist in Abbildung 1 dargestellt. Die Cloud-Plattform verwaltet die Edge-Knoten. Die Edge-Knoten bestehen aus Edge-Servern, Edge-Gateways, Edge-Plattformen usw., laden einige Daten auf die Cloud-Plattform hoch und unterstützen gleichzeitig die Steuerung von Stromanschlüssen, um einen lokalen autonomen Betrieb zu erreichen ; Stromanschlüsse variieren je nach Anwendungsszenario. Dazu gehören hauptsächlich dezentrale Stromversorgung, Energiespeichergeräte, intelligente Sammel- und Messgeräte usw.

Abbildung 1 Cloud-Edge-Kollaborationsarchitektur

Abb.1 Cloud-Edge-Kollaborationsarchitektur

Das entworfene Authentifizierungsprotokoll umfasst drei Arten von Einheiten: Terminal, Edge-Knoten und Cloud-Plattform. Das Protokoll umfasst zwei Phasen: Registrierungsphase und Authentifizierungsphase, und die Registrierungsphase umfasst zwei Teile: Terminal-Registrierung und Edge-Knoten-Registrierung.

1.1 Registrierungsphase

In diesem Stadium registrieren sich das Stromterminal und der Edge-Knoten jeweils bei der Cloud-Plattform. Die Cloud-Plattform generiert und speichert den Pre-Shared Key und das Pseudonym für das Terminal bzw. den Edge-Knoten. Das Terminal und der Edge-Knoten speichern den empfangenen Schlüssel und Pseudonym. Alle beteiligten Kommunikationsprozesse werden in einem sicheren Kanal abgewickelt.

1.1.1 Terminal-Registrierungsphase

Das Terminal muss sich bei der Cloud-Plattform registrieren, und die Cloud-Plattform erstellt oder aktualisiert die Terminalinformationen in der Authentifizierungsliste, einschließlich Identität, Pseudonym, gemeinsam genutztem Schlüssel usw. Der Terminalregistrierungsprozess wird im Folgenden ausführlich beschrieben.

1) Das Terminal sendet seine eigene Identitäts-ID über einen sicheren Kanal an die Cloud-Plattform .

2) Die Cloud-Plattform generiert eine Zufallszahl x , verkettet IT und x , um ihren Digest- Wert zu berechnen, und der erhaltene Digest-Wert wird als gemeinsamer Schlüssel K T zwischen dem Terminal und der Cloud-Plattform verwendet und verkettet dann IT , K T und x berechnet seinen Digest-Wert, der erhaltene abstrakte Wert wird als Terminal-Pseudonym A T verwendet und schließlich werden K T und A T über einen sicheren Kanal an das Terminal übertragen ;

3) Das Terminal speichert K T und A T , um die Registrierung abzuschließen.

1.1.2 Registrierungsphase des Edge-Knotens

Der Edge-Knoten registriert sich bei der Cloud-Plattform und speichert Informationen. Die Cloud-Plattform erstellt oder aktualisiert die Edge-Knoteninformationen in der Authentifizierungsliste. Die Liste enthält Identität, Pseudonym, gemeinsam genutzten Schlüssel und andere Informationen. Der Edge-Knoten-Registrierungsprozess wird im Detail beschrieben als folgt.

1) Der Edge-Knoten sendet seine eigene Identität I E über einen sicheren Kanal an die Cloud-Plattform;

2) Die Cloud-Plattform generiert eine Zufallszahl y , verkettet I E und y , um ihren Zusammenfassungswert zu berechnen, und der resultierende Zusammenfassungswert wird als gemeinsamer Schlüssel K E zwischen dem Randknoten und der Cloud-Plattform verwendet und dann I E verkettet . K E und y berechnen seinen Gesamtwert. Zusammenfassender Wert, der erhaltene Gesamtwert wird als Pseudonym A E des Randknotens verwendet , und schließlich werden K E und A E über einen sicheren Kanal an den Randknoten übertragen;

3) Der Randknoten speichert K E und A E , um die Registrierung abzuschließen.

1.2 Zertifizierungsphase

Die Authentifizierungsphase realisiert die bidirektionale Authentifizierung und Schlüsselvereinbarung zwischen dem Stromterminal und dem Edge-Knoten sowie die gegenseitige Authentifizierung zwischen dem Edge-Knoten und der Cloud-Plattform. Der konkrete Prozess der Zertifizierung wird im Folgenden detailliert beschrieben.

1) Das Terminal generiert eine Zufallszahl r 1 , zeichnet den aktuellen Zeitstempel T 1 auf , berechnet die Informationen f 1 durch XOR-Verknüpfung von r 1 und K T und berechnet ihren Gesamtwert nach der Verkettung von IT , K T , r 1 und T 1 , und erhält den Digest-Wert, der als Authentifizierungsparameter V 1 verwendet wird , und das Terminal sendet das Datenpaket 1 { A T , f 1 , V 1 , T 1 } an den Randknoten;

2) Nachdem der Randknoten das Datenpaket 1 empfangen hat, zeichnet er den aktuellen Zeitstempel T 2 auf und überprüft, ob | T 2 − T 1 |⩽Δ T erfüllt ist, wobei Δ T die maximale Nachrichtenverzögerungszeit ist, und ob er erfolgreich ist , generieren Sie eine Zufallszahl r 2 , berechnen Sie nach der Verkettung von I E , K E , r 2 und T 2 ihren Digest-Wert, und verwenden Sie den erhaltenen Digest-Wert als Authentifizierungsparameter V 2 , berechnen Sie die Informationen f 2 durch XOR-Verknüpfung von r 2 und K E und berechnen Sie den Digest-Wert von 2. r AT XOR-verknüpft , um Informationen f 3 zu erhalten . Edge-Knoten sendet Datenpaket 2 { A

E , f 1 , f 2 , f 3 , V 1 , V 2 , T 1 , T 2 } an die Cloud-Plattform, kombinieren Sie schließlich K E und r 2 , um seinen Gesamtwert zu berechnen, und verwenden Sie den erhaltenen Gesamtwert als den aktualisierten gemeinsamen Schlüssel  und berechnet seinen Digest-Wert nach der Verkettung von I E

und berechnet seinen Digest-Wert nach der Verkettung von I E und r 2 , und der erhaltene Digest-Wert wird als aktualisiertes Pseudonym des Kantenknotens verwendet

und r 2 , und der erhaltene Digest-Wert wird als aktualisiertes Pseudonym des Kantenknotens verwendet

3) Nachdem die Cloud-Plattform das Datenpaket 2 empfangen hat, zeichnet sie den aktuellen Zeitstempel T 3 auf und überprüft , ob | T 3 − T 2 |⩽Δ T erfüllt ist. Wenn die Überprüfung bestanden ist, sucht sie nach I E und K E in der Authentifizierungsliste gemäß A E , Basierend auf der exklusiven ODER-Berechnung von K E und f 2 wird die wiederhergestellte Zufallszahl r ′ 2 berechnet und der Digest-Wert nach dem Spleißen berechnet I E , K E , r′ 2 und T 2. Der erhaltene Digest-Wert wird als Authentifizierungsparameter V′ 2 verwendet , und dann ist V ′ 2 gleich V 2 in Paket 2Wenn die Überprüfung erfolgreich ist, schließt der Edge-Knoten die Authentifizierung ab. Die Cloud-Plattform verkettet K E und r′ 2 , um ihren Digest-Wert zu berechnen, und der erhaltene Digest-Wert wird als aktualisierter gemeinsamer Schlüssel verwendet , nach der Berechnung des Gesamtwerts von r ′ 2 , XOR -Verknüpfung des Gesamtwerts mit f 3 , um das Pseudonym A′ T zu berechnen und wiederherzustellen , IT und K T in der Authentifizierungsliste entsprechend dem Pseudonym nachschlagen und XOR K T und f 1 zur Berechnung und Wiederherstellung der Zufallszahl r′ 1 , Zusammenfügen von IT , K T , r′ 1 und T 1 zur Berechnung seines Digest-Werts. Der erhaltene Digest-Wert wird als Authentifizierungsparameter V′ 1 verwendet , um zu überprüfen, ob V′ 1 ist gleich V 1 im Datenpaket 2 , wenn überprüft. Wenn bestanden, schließt das Terminal die Authentifizierung ab. Die Cloud-Plattform generiert eine Zufallszahl r 3 und das INach dem Zusammenfügen von T und K T zur Berechnung seines Gesamtwerts wird der erhaltene Gesamtwert als Information verwendet f 4 , und I E ,

, nach der Berechnung des Gesamtwerts von r ′ 2 , XOR -Verknüpfung des Gesamtwerts mit f 3 , um das Pseudonym A′ T zu berechnen und wiederherzustellen , IT und K T in der Authentifizierungsliste entsprechend dem Pseudonym nachschlagen und XOR K T und f 1 zur Berechnung und Wiederherstellung der Zufallszahl r′ 1 , Zusammenfügen von IT , K T , r′ 1 und T 1 zur Berechnung seines Digest-Werts. Der erhaltene Digest-Wert wird als Authentifizierungsparameter V′ 1 verwendet , um zu überprüfen, ob V′ 1 ist gleich V 1 im Datenpaket 2 , wenn überprüft. Wenn bestanden, schließt das Terminal die Authentifizierung ab. Die Cloud-Plattform generiert eine Zufallszahl r 3 und das INach dem Zusammenfügen von T und K T zur Berechnung seines Gesamtwerts wird der erhaltene Gesamtwert als Information verwendet f 4 , und I E , , r 3 und T 3 werden verkettet, um ihren Digest-Wert zu berechnen, und der erhaltene Digest-Wert wird als Verifizierungsparameter V 3 verwendet, dann wird der Digest-Wert von f 4 berechnet und eine XOR-Berechnung mit V 3 durchgeführt, dann wird der Digest-Wert von berechnet Erhalten Sie den erhaltenen Wert und erhalten Sie schließlich den Digest- Wert als Validierungsparameter V 4 , kombinieren Sie r 3 mit

, r 3 und T 3 werden verkettet, um ihren Digest-Wert zu berechnen, und der erhaltene Digest-Wert wird als Verifizierungsparameter V 3 verwendet, dann wird der Digest-Wert von f 4 berechnet und eine XOR-Berechnung mit V 3 durchgeführt, dann wird der Digest-Wert von berechnet Erhalten Sie den erhaltenen Wert und erhalten Sie schließlich den Digest- Wert als Validierungsparameter V 4 , kombinieren Sie r 3 mit Die Information f 5 wird durch XOR-Berechnung erhalten , der Gesamtwert von r 3 wird berechnet und der erhaltene Gesamtwert wird mit f 4 XOR-verknüpft , um die Information f 6 zu erhalten . Dann sendet die Cloud-Plattform das Datenpaket 3 { V 4 , f 5 , f 6 , T 3 } an den Randknoten und berechnet seinen Digest-Wert nach der Verkettung von K T und r 3 , und der erhaltene Digest-Wert wird als aktualisierte Freigabe verwendet Schlüssel gleichzeitig I T , und r 3 werden gespleißt, um ihre Digest-Werte zu berechnen, und die erhaltenen Digest-Werte werden als aktualisierte Terminalpseudonyme verwendet, um I E zu konvertieren .

Die Information f 5 wird durch XOR-Berechnung erhalten , der Gesamtwert von r 3 wird berechnet und der erhaltene Gesamtwert wird mit f 4 XOR-verknüpft , um die Information f 6 zu erhalten . Dann sendet die Cloud-Plattform das Datenpaket 3 { V 4 , f 5 , f 6 , T 3 } an den Randknoten und berechnet seinen Digest-Wert nach der Verkettung von K T und r 3 , und der erhaltene Digest-Wert wird als aktualisierte Freigabe verwendet Schlüssel gleichzeitig I T , und r 3 werden gespleißt, um ihre Digest-Werte zu berechnen, und die erhaltenen Digest-Werte werden als aktualisierte Terminalpseudonyme verwendet, um I E zu konvertieren .

Berechnen Sie seinen Digest-Wert nach dem Spleißen mit r′ 2 und der erhaltene Digest-Wert wird als aktualisiertes Terminalpseudonym verwendet

Berechnen Sie seinen Digest-Wert nach dem Spleißen mit r′ 2 und der erhaltene Digest-Wert wird als aktualisiertes Terminalpseudonym verwendet

4) Nachdem der Randknoten das Datenpaket 3 empfangen hat, zeichnet er den aktuellen Zeitstempel T 4 auf und überprüft , ob | T 4 − T 3 |⩽Δ T erfüllt ist. Wenn die Überprüfung bestanden wird, wird dies der Fall sein XOR mit f 5 zur Berechnung der wiederhergestellten Zufallszahl r ′ 3 , Spleißen von IE , , r ′ 3 und T 3 zur Berechnung seines Digest-Werts, der erhaltene Digest-Wert wird als Verifizierungsparameter V′ 3 verwendet und der Digest-Wert von r′ 3 und f 6 XOR-Berechnung, um die Nachricht f′ 4 zu erhalten , den zusammenfassenden Wert nach dem zusammenfassenden Wert von f′ 4 und dem durch XOR-Berechnung erhaltenen Wert von V′ 3 zu berechnen, der erhaltene zusammenfassende Wert wird als Verifizierungsparameter verwendet V′ 4 und überprüfen, ob V′ 4 gleich dem Paket 3 ist. Wenn in V 4 die Überprüfung bestanden wird, schließt der Edge-Knoten die Authentifizierung gegenüber der Cloud-Plattform ab. Der Randknoten erzeugt eine Zufallszahl r 4 und f ′

XOR mit f 5 zur Berechnung der wiederhergestellten Zufallszahl r ′ 3 , Spleißen von IE , , r ′ 3 und T 3 zur Berechnung seines Digest-Werts, der erhaltene Digest-Wert wird als Verifizierungsparameter V′ 3 verwendet und der Digest-Wert von r′ 3 und f 6 XOR-Berechnung, um die Nachricht f′ 4 zu erhalten , den zusammenfassenden Wert nach dem zusammenfassenden Wert von f′ 4 und dem durch XOR-Berechnung erhaltenen Wert von V′ 3 zu berechnen, der erhaltene zusammenfassende Wert wird als Verifizierungsparameter verwendet V′ 4 und überprüfen, ob V′ 4 gleich dem Paket 3 ist. Wenn in V 4 die Überprüfung bestanden wird, schließt der Edge-Knoten die Authentifizierung gegenüber der Cloud-Plattform ab. Der Randknoten erzeugt eine Zufallszahl r 4 und f ′ 4 , r 4 und T 4 werden verkettet, um ihren Digest-Wert zu berechnen, und der erhaltene Digest-Wert wird als Verifizierungsparameter V 5 verwendet , der in K S , M und N 3 Informationsteile unterteilt werden kann , wobei K S ist Das Verhandlungsgeheimnis zwischen dem Terminal und dem Edge-Knoten. Schlüssel, M und N werden als Authentifizierungszertifikate für Terminals gegenüber Edge-Knoten verwendet. XOR den Digest-Wert von M mit r′ 3 , um die Information f 7 zu erhalten . f 7 stellt sicher, dass r′ 3 nicht im Klartext übertragen werden muss. Randknoten sendet Datenpaket 4 { N , r 4 , f 7 , T 4

} zum Terminal;

4 , r 4 und T 4 werden verkettet, um ihren Digest-Wert zu berechnen, und der erhaltene Digest-Wert wird als Verifizierungsparameter V 5 verwendet , der in K S , M und N 3 Informationsteile unterteilt werden kann , wobei K S ist Das Verhandlungsgeheimnis zwischen dem Terminal und dem Edge-Knoten. Schlüssel, M und N werden als Authentifizierungszertifikate für Terminals gegenüber Edge-Knoten verwendet. XOR den Digest-Wert von M mit r′ 3 , um die Information f 7 zu erhalten . f 7 stellt sicher, dass r′ 3 nicht im Klartext übertragen werden muss. Randknoten sendet Datenpaket 4 { N , r 4 , f 7 , T 4

} zum Terminal;

5) Nachdem das Terminal das Datenpaket 4 empfangen hat, zeichnet es den aktuellen Zeitstempel T 5 auf und überprüft, ob | T 5 − T 4 |⩽Δ T erfüllt ist . Wenn die Überprüfung bestanden wird, werden IT und K T zusammengefügt und berechnet seinen Digest-Wert, und der erhaltene Digest- Wert r 4 , T 4 werden verkettet, um den Digest-Wert zu berechnen, und der erhaltene Digest-Wert wird als Verifizierungsparameter V′ 5 verwendet , der in K′ S , M unterteilt werden kann ′, N′ und andere Informationen, wobei K′ S der Verhandlungsschlüssel ist , um zu überprüfen, ob N ′ gleich N in Paket 4 ist , und wenn es erfolgreich ist, schließt das Terminal die Authentifizierung gegenüber dem Randknoten ab. Das Terminal verknüpft den Digest-Wert von M ' mit f 7 XOR , um die Zufallszahl zu berechnen und wiederherzustellenr′ ′ 3 , verketten Sie K T und r′′ 3 , um seinen Digest-Wert zu berechnen, und verwenden Sie den erhaltenen Digest-Wert als Aktualisierungsschlüssel, um I T  festzulegen ,

festzulegen , Berechnen Sie nach dem Spleißen mit r'' 3 seinen Digest-Wert, und der erhaltene Digest-Wert wird als aktualisiertes Pseudonym verwendet. Berechnen Sie nach dem

Berechnen Sie nach dem Spleißen mit r'' 3 seinen Digest-Wert, und der erhaltene Digest-Wert wird als aktualisiertes Pseudonym verwendet. Berechnen Sie nach dem  Spleißen von K ' S und T 5 seinen Digest-Wert, und der erhaltene Digest-Wert wird als Verifizierungsparameter verwendet V 6 , und dann Datenpaket 5 { V 6 , T 5 } an den Randknoten senden;

Spleißen von K ' S und T 5 seinen Digest-Wert, und der erhaltene Digest-Wert wird als Verifizierungsparameter verwendet V 6 , und dann Datenpaket 5 { V 6 , T 5 } an den Randknoten senden;

6) Nachdem der Randknoten das Datenpaket 5 empfangen hat, zeichnet er den aktuellen Zeitstempel T 6 auf und überprüft, ob | T 6 − T 5 |⩽Δ T erfüllt ist. Wenn die Zeitstempelüberprüfung bestanden wird, werden K S und T 5 gespleißt um seinen zusammenfassenden Wert zu berechnen. Überprüfen Sie, ob der erhaltene Digest-Wert 6 V . Wenn sie gleich sind, schließt das Terminal gleichzeitig die Authentifizierung und die Schlüsselvereinbarung ab.

2 Protokollsicherheitsanalyse

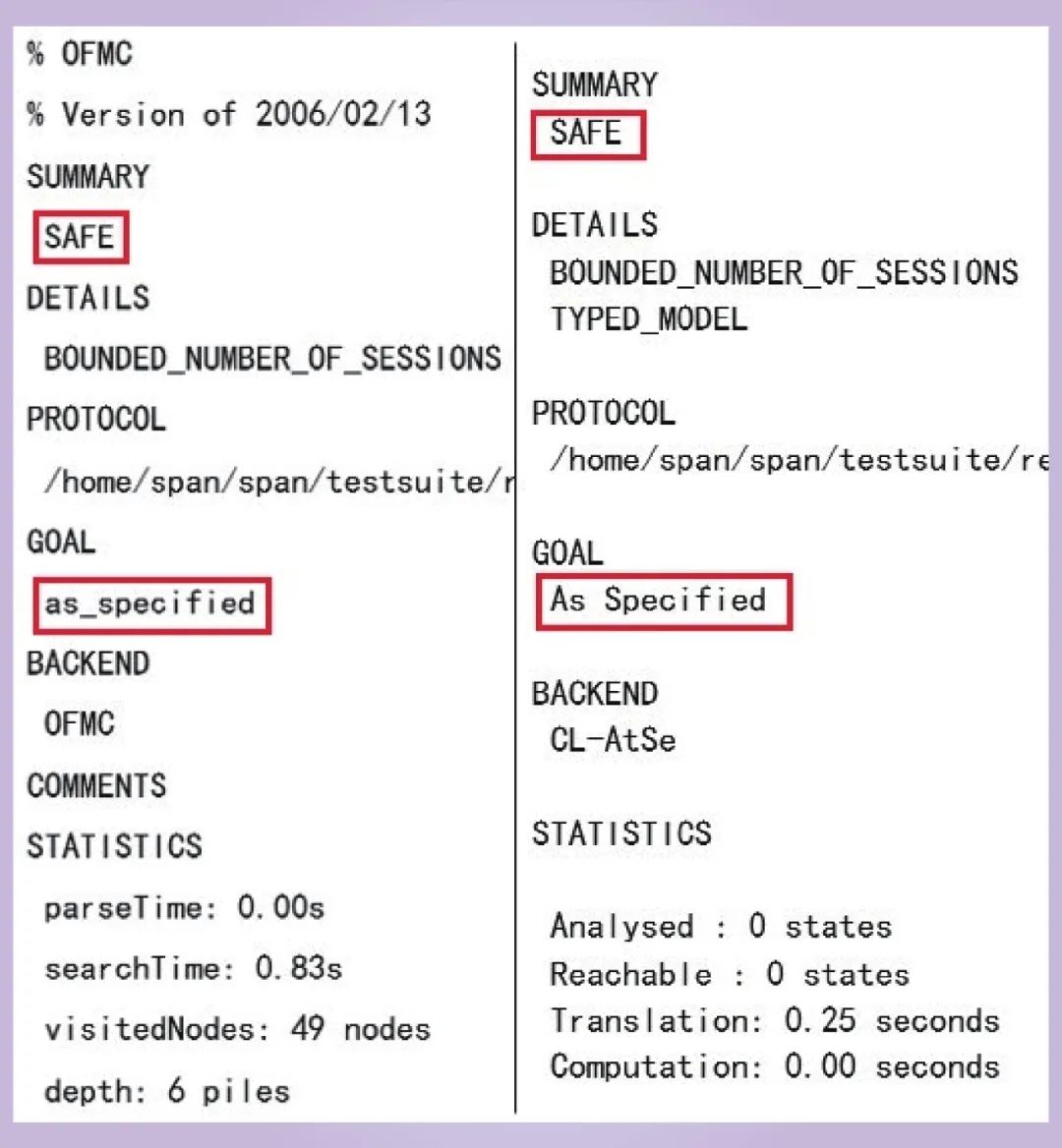

2.1 AVISPA-Simulationsanalyse

In diesem Abschnitt wird das AVISPA-Tool verwendet, um die Sicherheit des vorgeschlagenen Protokolls zu überprüfen. AVISPA ist ein weit verbreitetes Tool zur Überprüfung von Sicherheitsprotokollen und zum Proof of Concept, das auf dem Dolev-Yao-Modell basiert [11] . Es verwendet eine Protokollspezifikationssprache auf hoher Ebene zur Beschreibung des Protokolls und integriert die Back-End-Modelle von vier automatisierten Analysetechniken [12] , von denen nur der Flugmodellprüfer (On-the-Fly Model-Checker, OFMC) und Bei der eingeschränkten logischen Angriffssuche (Constraint-Logic-based Attack Searcher, CL-AtSe) unterstützen zwei Modelle den XOR-Betrieb, daher werden diese beiden Backends zum Testen ausgewählt.

Das Simulationsmodell entwirft grundlegende Rollenterminals, Edge-Knoten und Cloud-Plattformen, entwirft und erstellt Rollensitzungen und Umgebungen und überprüft Ziele.

Erstellen Sie eine Zustandsentität, um den spezifischen Prozess des Protokolls zu beschreiben, das insgesamt 8 Zustände enthält. Die staatliche Entität beginnt bei 0 und beschreibt den Prozess, bei dem das Terminal eine Registrierung bei der Cloud-Plattform beantragt; wenn die staatliche Entität 1 ist, beschreibt sie den Prozess der Registrierung von Informationen für das Terminal durch die Cloud-Plattform; wenn die staatliche Entität 2 ist, ist sie es Beschreibt den Prozess, bei dem das Terminal eine Zugriffsanforderung an den Edge-Knoten initiiert. Wenn die Statusentität 3 ist, beschreibt es den Prozess, bei dem der Edge-Knoten eine Authentifizierungsanforderung an die Cloud-Plattform initiiert und gleichzeitig die Terminalanforderung weiterleitet. Wenn die Statusentität 4 ist Es beschreibt den Prozess, bei dem die Cloud-Plattform den Edge-Knoten bzw. das Terminal authentifiziert und dann die Authentifizierung gegenüber dem Edge-Knoten initiiert; die Zustandsentität ist 5, wenn der Edge-Knoten die Cloud-Plattform authentifiziert und dann die Authentifizierung gegenüber dem Terminal initiiert und einen Schlüssel aushandelt ; wenn die Zustandsentität 6 ist, beschreibt der Prozess, bei dem das Terminal den Randknoten authentifiziert und dann einen Schlüssel mit dem Terminal aushandelt und die Authentifizierung initiiert; wenn die Zustandsentität 7 ist, beschreibt der Randknoten den Schlüsselaushandlungsprozess des Terminals.

Erstellen Sie Sicherheitsziele, darunter 4 Vertraulichkeitsziele und 5 Authentifizierungsziele, einschließlich Terminalidentifikation, Edge-Knotenidentifikation, Schlüssel- KE , Vertraulichkeitsziele von Schlüssel -KT und Cloud-Edge-Zweiweg, Edge-End-Zweiweg, Cloud-to- Terminal-Authentifizierungsziel.

Die Simulationsergebnisse sind in Abbildung 2 dargestellt. Die Ergebnisse zeigen, dass die Analyse und Zusammenfassung dieses Protokolls unter den OFMC- und CL-AtSe-Modellen alle „SICHER“ sind, das heißt, das Protokoll ist sicher; die Ziele sind alle „as_specified“, das heißt, es wurde verifiziert. Basierend auf den oben genannten Ergebnissen ist dieses Protokoll sicher und zuverlässig.

Abbildung 2 Simulationsergebnisse

Abb.2 Simulationsergebnisse

2.2 Analyse der Sicherheitsmerkmale

Analysieren Sie die Sicherheitsfunktionen des Cloud-Edge-Protokolls zur kollaborativen Authentifizierung und analysieren Sie dann die Leistung des Protokolls gegen entsprechende Angriffe basierend auf der spezifischen Leistung verschiedener Angriffsmethoden auf der Protokollebene.

1) Anonymität. Anonymität ist einer der Grundfaktoren des Sicherheitsprotokolls, und das Identitätsauthentifizierungsprotokoll kann die Identitätsinformationen eines Teilnehmers nicht offenlegen [13] . Während des Authentifizierungsprozesses wurden die tatsächlichen Identitäten von Terminals und Randknoten nicht gesendet und die Pseudonyme werden auf der Grundlage von Zufallszahlen und Hash-Funktionen berechnet, sodass die Identitäten nicht auf der Grundlage der Pseudonyme umgekehrt werden können.

2) Zwei-Wege-Authentifizierung am Cloud-Edge und Zwei-Wege-Authentifizierung am Edge-End. Die Cloud-Plattform überprüft die Authentifizierungsinformationen basierend auf dem gespeicherten gemeinsamen Schlüssel, um die Authentifizierung des Edge-Knotens abzuschließen, und der Edge-Knoten verwendet den gemeinsamen Schlüssel, um die Authentifizierungsparameter zu berechnen und die Authentifizierung gegenüber der Cloud-Plattform zu überprüfen; das Terminal überprüft die Authentifizierungsinformationen Basierend auf dem Pre-Shared Key wird die Authentifizierung des Edge-Knotens abgeschlossen. Bei der Authentifizierung schließt der Edge-Knoten die Authentifizierung des Terminals basierend auf dem ausgehandelten Schlüssel ab.

3) Vorwärtssicherheit. Im Protokoll wird der zwischen dem Terminal und dem Randknoten generierte temporäre Verhandlungsschlüssel nur in diesem Kommunikationsprozess verwendet, und im nächsten Authentifizierungsprozess wird ein anderer Verhandlungsschlüssel generiert. Bei der Berechnung des ausgehandelten Schlüssels handelt es sich um Zufallszahlen, sodass es nicht möglich ist, aus dem aktuell ausgehandelten Schlüssel auf den zuvor verwendeten ausgehandelten Schlüssel zu schließen.

4) Nachrichtenintegrität. Die Überprüfung der Authentifizierungsinformationen im Protokoll basiert hauptsächlich auf der Antikollisionseigenschaft der Einweg-Hash-Funktion. Die von den Authentifizierungsteilnehmern übertragenen Daten enthalten alle den Digest-Wert der bekannten Informationen und deren kombinierte Informationen, und der Angreifer kann den Digest-Wert der manipulierten Informationen nicht unverändert lassen. Ebenso kann der Angreifer bei fehlenden Schlüsselinformationen dies nicht tun Der Digest-Wert wird manipuliert, um sie an die manipulierten bekannten Informationen anzupassen, sodass das Protokoll die Anforderungen an die Nachrichtenintegrität erfüllt.

5) Anti-Replay-Angriff. In jedem Kommunikationsprozess des Protokolls gibt es Zeitstempelinformationen, und der Empfänger muss den Zeitstempel überprüfen, sodass der Angreifer keinen direkten Wiederholungsangriff basierend auf den abgefangenen Informationen durchführen kann. Wenn der geänderte Zeitstempel die Zeitstempelüberprüfung besteht, ist der Zeitstempel jedoch an der Berechnung der Authentifizierungsinformationen beteiligt. Wenn der Zeitstempel manipuliert wird, schlägt die Überprüfung der Authentifizierungsinformationen fehl, sodass eine Manipulation des Zeitstempels keinen Wiederholungsangriff implementieren kann.

6) Anti-Fälschungsangriff. Alle Authentifizierungsinformationen werden auf Basis der ID oder des Pre-Shared Keys über eine Einweg-Hash-Funktion berechnet. Allerdings wurden weder die ID noch der Pre-Shared Key in der Sitzung übertragen, sodass der Angreifer keine Fälschungsangriffe durchführen kann. Darüber hinaus werden die Pseudonyme von Terminals und Randknoten nach der Übertragung aktualisiert, was ebenfalls unvorhersehbar ist, sodass es unmöglich ist, Pseudonyme für Spoofing-Angriffe zu verwenden.

7) Anti-Offline-Angriff zum Erraten der Identität. Im Protokoll enthalten nur die Authentifizierungsinformationen und das Pseudonym direkt die Identitätsinformationen. Allerdings werden sowohl die Authentifizierungsinformationen als auch das Pseudonym durch eine Einweg-Hash-Funktion berechnet, und der Angreifer kann aus den beiden Informationen nicht die tatsächliche Identität ermitteln.

8) Anti-bekannter sitzungsspezifischer temporärer Informationsangriff. Da die Zufallszahl nicht im geschützten Speicher gespeichert wird, kann der Angreifer die im Protokoll generierte Zufallszahl erhalten, um einen Angriff zu starten. Da die Generierung des temporären Sitzungsschlüssels jedoch auf der tatsächlichen Identität und dem vorinstallierten Schlüssel basiert, Der Angreifer kann diese beiden Arten von Informationen nicht erhalten, sodass das Protokoll gegen bekannte sitzungsspezifische Angriffe auf kurzlebige Informationen resistent ist.

3 Protokollleistungsbewertung und experimentelle Analyse

Die Leistungsbewertung basiert hauptsächlich auf der vergleichenden Analyse zwischen diesem Protokoll und dem bestehenden verwandten LDAKM-EIoT-Protokoll [14] , dem Farash-Protokoll [15] , dem Jia-Protokoll [16] und dem Zhou-Protokoll [17] , hauptsächlich aus Kommunikations-Overhead und Rechen-Overhead und Sicherheit Die Eigenschaften werden in drei Aspekten verglichen.

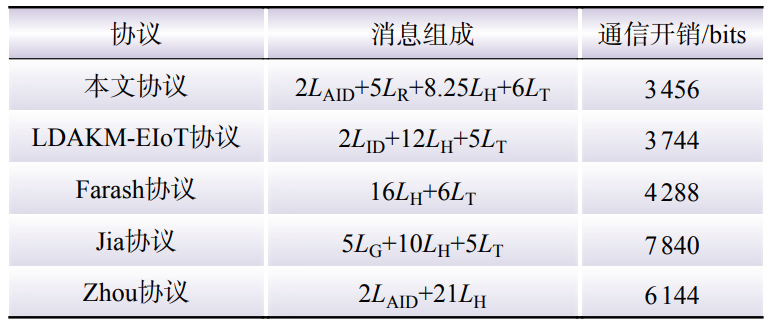

3.1 Bewertung des Kommunikationsaufwands

Zum Vergleich wird angenommen, dass die in dieser Vereinbarung und verwandten Vereinbarungen enthaltene Identitätslänge L ID (oder L AID ) auf 256 Bit, die Zufallszahlenlänge L R auf 128 Bit und die Ausgabelänge L H der Hash-Funktion ist auf 256 Bit eingestellt (z. B. SHA-256), die Zeitstempellänge L T ist auf 32 Bit eingestellt, die Punktlänge der hyperelliptischen Kurve L G ist auf 1.024 Bit eingestellt und die Gesamtlänge aller Die Länge der Nachrichten in diesem Protokoll beträgt 3.456 Bit. Der Kommunikationsaufwand des LDAKM-EIoT-Protokolls, des Farash-Protokolls, des Jia-Protokolls und des Zhou-Protokolls ist in Tabelle 1 aufgeführt.

Tabelle 1 Vergleich des Kommunikationsaufwands

Tabelle 1 Vergleich der Kommunikationskosten

Nach dem Vergleich ist ersichtlich, dass der Kommunikationsaufwand dieses Protokolls im Vergleich zum LDAKM-EIoT-Protokoll, Farash-Protokoll, Jia-Protokoll und Zhou-Protokoll um 7,7 %, 19,4 %, 55,9 % bzw. 43,8 % reduziert wird. Großer Vorteil.

3.2 Berechnungsaufwandsbewertung

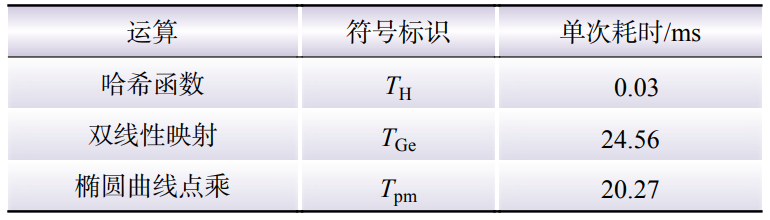

Auf einem Computer mit einem Intel Core i5-8250 U 1,60 GHz 1,80 GHz Prozessor werden die an jedem Protokoll beteiligten Vorgänge 1000 Mal getestet und der Durchschnittswert berechnet. Die Testergebnisse sind in Tabelle 2 aufgeführt. Unter diesen wird die Hash-Funktion durch den SHA-256-Algorithmus getestet, und ihr Zeitverbrauch wird durch T H dargestellt , der Zeitverbrauch der bilinearen Abbildung wird durch T Ge dargestellt und der elliptische Kurvenpunkt wird mit T pm multipliziert .

Tabelle 2 Rechenaufwand verschiedener Operationen

Tabelle 2 Berechnungskosten verschiedener Operationen

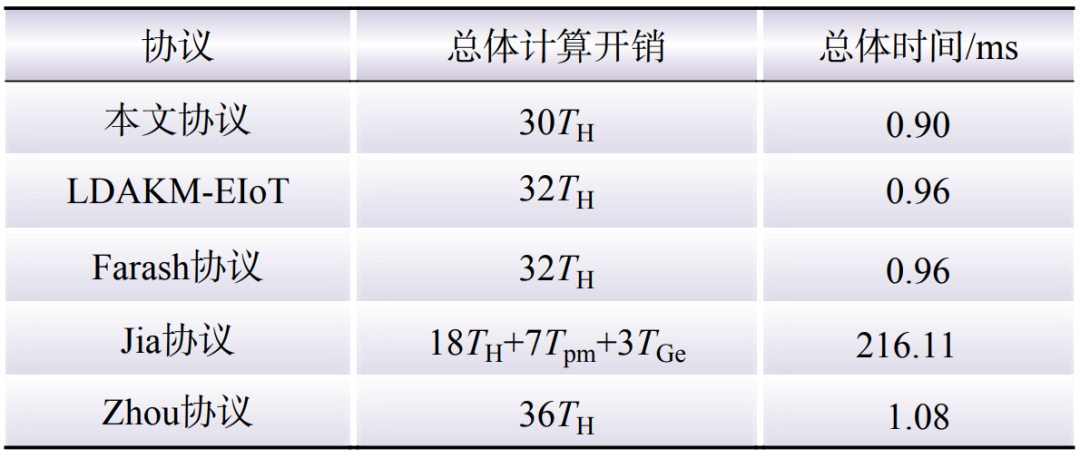

Der Gesamtberechnungsaufwand des LDAKM-EIoT-Protokolls, des Farash-Protokolls, des Jia-Protokolls und des Zhou-Protokolls ist in Tabelle 3 dargestellt.

Tabelle 3 Vergleich der Rechenkosten

Tabelle 3 Vergleich der Berechnungskosten

Nach dem Vergleich ist ersichtlich, dass die Berechnungskosten dieses Protokolls im Vergleich zum LDAKM-EIoT-Protokoll, Farash-Protokoll, Jia-Protokoll und Zhou-Protokoll um 6,3 %, 6,3 %, 99,6 % bzw. 16,7 % reduziert sind Es hat gegenüber ähnlichen Protokollen bestimmte Vorteile. Es hat enorme Vorteile gegenüber Protokollen, die auf asymmetrischen Operationen basieren.

3.3 Bewertung von Sicherheitsmerkmalen

Aus der Perspektive der Protokollsicherheitsfunktionen wird die Sicherheitsleistung des LDAKM-EIoT-Protokolls, des Farash-Protokolls, des Jia-Protokolls, des Zhou-Protokolls und dieses Protokolls verglichen und analysiert. Die Sicherheitsmerkmale dieses Protokolls werden in Abschnitt 2.3 „Informelle Sicherheitsanalyse“ analysiert, der 8 Arten von Sicherheitsmerkmalen erfüllt, und die übrigen Protokolle wurden in der Literatur ausführlich analysiert [18–25] .

Im Vergleich zu anderen ähnlichen Protokollen kann dieses Protokoll mehr Sicherheitsattribute erfüllen, die für die Identitätsauthentifizierung erforderlich sind: Das LDAKM-EIoT-Protokoll kann Benutzer-Spoofing-Angriffen nicht widerstehen; das Farash-Protokoll kann Benutzer-Spoofing-Angriffen, Offline-Rateattacken und bekannten sitzungsspezifischen temporären Informationsangriffen nicht widerstehen Und es verfügt nicht über Anonymität; das Jia-Protokoll kann bekannten sitzungsspezifischen temporären Informationsangriffen nicht widerstehen; das Zhou-Protokoll kann Replay-Angriffen, Benutzeridentitätsangriffen und bekannten sitzungsspezifischen temporären Informationsangriffen nicht widerstehen und verfügt nicht über eine bidirektionale Authentifizierungsfunktion.

3.4 Simulationsexperiment und Analyse

Heutzutage wird eine große Anzahl von Ladesäulen an verschiedenen Orten verlegt. Neben der Kernfunktion des sicheren Ladens müssen Ladesäulen auch über Funktionen wie Preisgestaltung, Zahlung und Datenverwaltung verfügen. Diese Funktionsdaten betreffen alle die Privatsphäre Um die Informationssicherheit zu gewährleisten, ist die Einführung einer Identitätsauthentifizierung erforderlich. Link zur genauen Identifizierung des angeschlossenen Ladegeräts.

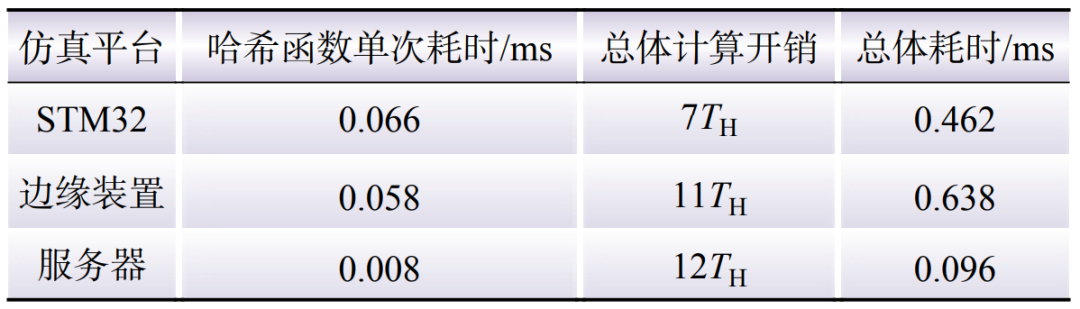

Gemäß dem Simulationsexperiment wird der Identitätsauthentifizierungsprozess des randseitigen intelligenten Ladestapels simuliert, das STM32-Entwicklungsboard wird als Ladegerät verwendet, um die Rolle des Stromterminals zu übernehmen, und das digitale Grid-Edge-Computing-Steuergerät wird als verwendet Der Ladestapel übernimmt die Rolle des Edge-Knotens und der Laborserver wird als Cloud-Server verwendet. Übernehmen Sie die Rolle der Cloud-Plattform.

In Bezug auf den Kommunikationsaufwand stimmt die Parameterauswahl mit Abschnitt 3.1 überein. In Bezug auf den Berechnungsaufwand ist die Berechnungszeit desselben Algorithmus aufgrund der unterschiedlichen Rechenkapazitäten von Ladegeräten, Ladesäulen und Cloud-Plattformen unterschiedlich. Der spezifische Overhead ist in Tabelle 4 dargestellt.

Tabelle 4 Rechenaufwand für die Authentifizierung

Tabelle 4 Kosten für die Authentifizierungsberechnung

Wenn man bedenkt, dass Stromterminals wie Ladegeräte häufig über eine schwache Rechenleistung verfügen und dieses Protokoll den geringsten Berechnungsaufwand für Ladegeräte und den größten Anteil für Cloud-Server aufweist, ist es hinsichtlich des gesamten Rechenzeitverbrauchs im Vorteil.

4 Epilog

In diesem Artikel wird ein Authentifizierungsprotokoll entworfen, das für begrenzte Terminalressourcen in einer Edge-Computing-Umgebung geeignet ist. Das Protokoll basiert auf der Idee der Cloud-Edge-Zusammenarbeit und speichert wichtige Authentifizierungsinformationen auf der Cloud-Plattform als Grundlage für die Authentifizierung; das Protokoll ist nur Implementierung basierend auf Hash- und XOR-Operationen. , leichte Berechnung, geeignet für Stromterminals mit begrenzten Rechenressourcen. Das AVISPA-Tool wird verwendet, um die Sicherheit des Protokolls formal nachzuweisen, und die Leistung des Protokolls wird unter drei Aspekten bewertet: Kommunikations-Overhead, Rechen-Overhead und Sicherheitsfunktionen. Geringe Kommunikations- und Rechenkosten. Im Allgemeinen eignet sich dieses Protokoll für das Anwendungsszenario der Identitätsauthentifizierung von Stromterminals, das Edge Computing einführt, und erfüllt die Anforderungen an Sicherheit und Leichtigkeit. Gleichzeitig weist dieses Protokoll auch Mängel auf: Dieses Protokoll hat keinen Vorteil hinsichtlich der Anzahl der Kommunikationsrunden und außerdem weist dieses Protokoll relativ wenige Authentifizierungsfaktoren auf. In Zukunft werden wir dieses Protokoll weiter optimieren, die Anzahl der Kommunikationsrunden komprimieren, um die Protokollleistung zu verbessern, und das Hinzufügen von Authentifizierungsfaktoren in Betracht ziehen, um die Robustheit des Protokolls zu verbessern.

(Chefredakteur Yang Biao)

Über den Autor

Yang Jinxiang (1997–), männlich, Masterstudent, beschäftigt sich mit der Erforschung des Sicherheitszugangs für Verteilernetzterminals, E-Mail: [email protected];

★

Peng Yonggang (1978–), männlich, korrespondierender Autor, Ph.D., Professor, beschäftigt sich mit der Forschung zu dezentraler Stromerzeugung und Smart Grid, E-Mail: [email protected].

Wenn Sie sich für Edge Computing interessieren, laden wir Sie herzlich ein, an der Global Edge Computing Conference Shenzhen Station teilzunehmen, die am 15. Juli in Shenzhen stattfindet! Ergreifen Sie Edge-Computing-Möglichkeiten mit Experten von China Resources, SF Express, Vanke, Sun Yat-Sen University und EMQ!