SSH встречается во время работы слишком много, о ключе распределение также является важной задачей. То есть, как государственные и частные ключи генерируются, принцип алгоритма RSA что? OCD, конечно, не устраивает только то, что и как, естественно, хотят знать, почему. Перевод математика главы монографии я всегда любил, что «элементарный ряд рассматривается применение (шестое издание оригинальной книги)» стал моей миссии придется столкнуться.

Затем сделать исследование отмечает, обзор легко понять позже. Я действительно не хватает времени, чтобы играть текст Tieshanglai руку, у меня не было выбора, кроме как поставить картину вне.

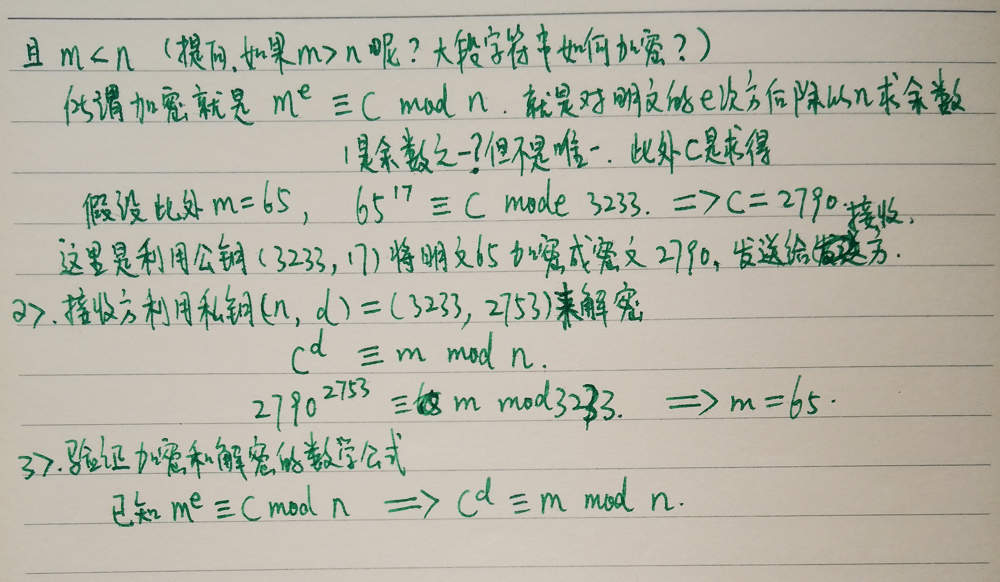

Поскольку мы знаем, что ключ к принципу, давайте разберёмся, что такое его применение.

Шаг использования алгоритма RSA:

+ 1. Принимающая сторона формирует общественную пару закрытого ключа;

2. Держите секретный ключ получателя, открытый ключ отправителя (космические существа кражи Jieke);

3. Отправитель с помощью открытого ключа для полученной информации передачи формирующей зашифрованного текста шифра, а затем отправляется получателю;

4, когда получатель получает шифрованный расшифровываются в виде обычного текста с использованием секретного ключа драйвера.

Второй шаг с использованием кода аутентификации сообщения:

1. Ключ отправитель и получатель сеанса совместно заранее (совершенно не раскрыто);

2. Отправитель вычисляет значение MAC-сообщений (и ключевые данные в качестве выходных в то же время), используя общий секрет;

3. Отправитель и получатель сообщения, посланного со значением MAC;

4. Значение МАС после приема получателя сообщения использует общий ключ для вычисления сообщения, по сравнению с полученным значением MAC;

5. Если два значения совпадают MAC, то соответствующий источник и не был подделан.

Три цифровой подписи с помощью шагов:

Цифровые подписи не для того, чтобы обеспечить конфиденциальность сообщения, в основном для выявления фальсификации и камуфляж, может быть скопированы и эффективный.

1. Отправитель генерирует пару ключей (здесь больше не является получателем), частный ключ к себе, то открытый ключ получателю для обеспечения того, чтобы общественность от реального отправителя является жизненно важным звеном;

2. Отправитель сообщения вычисления значения хэш-функции, и шифруется с помощью секретного ключа, подпись значения хэш-функции генерируется;

3. Открытый ключ отправителя и передается получателю вместе с сообщением самой подписи;

4. Получатель расшифровывает подпись с помощью открытого ключа, производном хэш-значение сообщения, полученное сообщение затем вычисляется значение хеш-функции;

5. Приемник 2 хэш-значение для сравнения, если эквивалент, доказал истинное сообщение от отправителя, без вмешательства маскировки, в противном случае потерпеть неудачу.

Четыре цифровых сертификатов с использованием шагов (чтобы доказать безопасность и надежность открытого ключа):

1. Приемник генерирует пару ключей, секретный ключ оставляет обратно;

2. зарегистрировать открытый ключ своего получателя в Trent;

3.Trent с его частной цифровой подписью применяются для открытого ключа получателя, чтобы сформировать сертификат;

4.发送者到Trent领取接收者的公钥;

5.发送者使用Trent的公钥验证数字签名,证明公钥来自接收者;

6.发送者用接收者的合法公钥加密消息,传送给发送者;

7.接收者用自己的私钥解密消息得到明文。