Безопасность МОК: Показатели атаки против показателей Компромисс

Что является показателем Компромисс (МОК)?

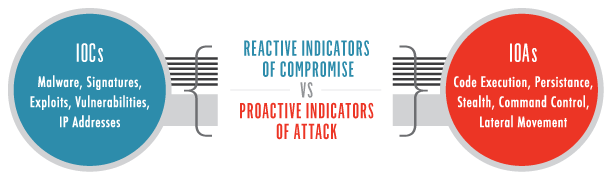

Во-первых, мы должны обеспечить определение показателя компромисса (МОК). МОК часто описывается в мире судебно-медицинской экспертизы в качестве доказательства на компьютере, который указывает, что безопасность сети была нарушена. Исследователи, как правило, собирают эти данные после того, как информацию о подозрительном инциденте, на плановой основе, или после обнаружения необычных вызовов выходов из сети. В идеале, эта информация собирается создать «умные» инструменты, которые могут обнаружить и карантин подозрительных файлов в будущем.

В кибер - мире, МОК является MD5 хэш, домен C2 или жёстко IP - адрес, ключ реестра, имя файла и т.д. Эти МНК постоянно меняются делает упреждающий подход к обеспечению предприятия невозможно. Поскольку МНК обеспечивает реактивный метод отслеживания плохих парней, когда вы найдете МОК, существует высокая вероятность того, что вы уже были скомпрометированы.

Что такое Показатель атаки (ИОА)?

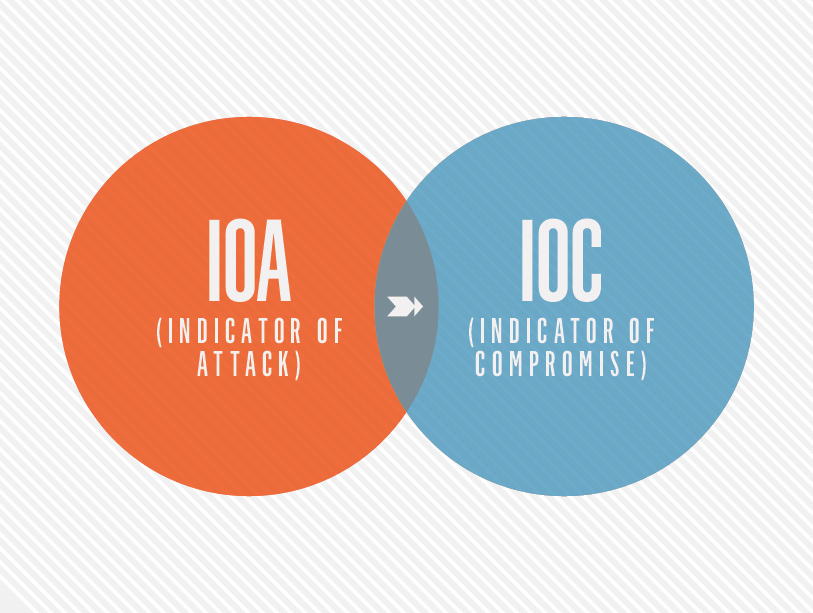

В отличии от показателей Компромисса (МНК) , которые используются для обнаружения устаревших решений конечных точек, показатели атаки (ИОА) сосредоточить внимание на выявление намерения того , что злоумышленник пытается выполнить, независимо от вредоносных программ или вредоносного в нападении. Так же , как AV подпись, подход обнаружения МОК на основе не может обнаружить растущие угрозы со стороны вредоносных программ , свободными от вторжений и нулевого дня подвигов . В результате решение безопасности следующего поколения переходит к ИОА подходу , основанному на CrowdStrike пионеров.

Показатель атаки - физический мир

Один из способов сосредоточить дискуссии вокруг показателей атаки (ИОА), составляет привести пример того, как преступник будет планировать и осуществлять, чтобы ограбить банк в физическом мире.

Умный вор хотел бы начать с «обсадной колонны» банк, выполняя разведку и понимание каких-либо оборонительных уязвимостей. После того, как он определяет наилучшее время и тактику, чтобы нанести удар, он продолжает входить в банк. Грабитель отключает систему безопасности, движется по направлению к хранилищу, и пытается взломать комбинацию. Если он преуспевает, он зажимает бабло, делает беспрецедентный побег и завершает миссию. ИОА являются серия поведения грабитель банка должен обладать, чтобы добиться успеха в достижении своей цели. Он должен объехать банка (идентифицирующей цель), парк, и войти в здание, прежде чем он сможет войти в хранилище. Если он не отключить систему безопасности, это будет сигнал, когда он входит в хранилище и забирает деньги.

Конечно, такие мероприятия, как вождение вокруг банка, парковки и входа в банк не делают, сами по себе, указывают на нападение неизбежно. Кроме того, открытие банковского хранилища и снятие наличных денег не обязательно ИОА ... если физическое лицо имеет право на доступ к хранилищу. Конкретные сочетания активности вызывают ИОА лет.

Показатель атаки - Cyber World

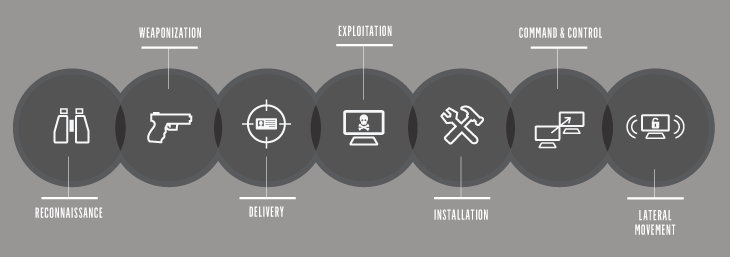

Давайте рассмотрим пример из кибер-мира. ИОА представляет собой ряд действий, которые противник должен вести к успеху. Если мы разбиваем самый распространенный и до сих пор наиболее успешной тактикой определенных противников - копья Phish - мы можем проиллюстрировать эту точку.

Успешный фишинг электронной почты должен убедить цель нажать на ссылку или открыть документ, который будет заражать машину. После скомпрометирован, злоумышленник молча выполнить другой процесс, спрячьтесь в памяти или на диске и поддерживать постоянство между перезагрузками системы. Следующим шагом является контакт с сайта командования и управления, информируя его обработчики, что он ожидает дальнейших инструкций.

IOAS касается выполнения этих шагов, намерений противника и результатов он пытается достичь. ИОА являются не сосредоточены на конкретных инструментах, которые он использует для достижения своих целей.

Контролируя эти точки исполнения, сбор показателей и их потребления через Stateful Inspection Execution Engine, мы можем определить, как актер, успешно получает доступ к сети, и мы можем заключить намерение. Без предварительного знания инструментов или вредоносных программ (ака: Показатели Компромисс) не требуется.

Сравнивая в ИОА с МОК

In revisiting the bank robber analogy, imagine if we were only looking for IOC’s. In evidence from a previous robbery CCTV allowed us to identify that the bank robber drives a purple van, wears a Baltimore Ravens cap and uses a drill and liquid nitrogen to break into the vault. Though we try to track and observe these unique characteristics, his modus operandi (MO), what happens when the same individual instead drives a red car and wears a cowboy hat and uses a crowbar to access the vault? The result? The robber is successful again because we, the surveillance team, relied on indicators that reflected an outdated profile (IOCs).

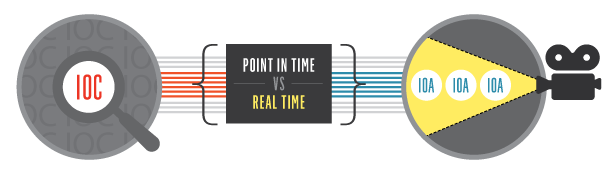

A by-product of the IOA approach is the ability to collect and analyze exactly what is happening on the network in real-time. The very nature of observing the behaviors as they execute is equivalent to observing a video camera and accessing a flight data recorder within your environment.

Returning to the physical world, when a detective arrives on a crime scene and has a gun, a body, and some blood they usually ask to see if anyone has any video of what transpired. The blood, body, and gun are IOCs that need to be manually reconstructed and are point-in-time artifacts. Very simply put, IOAs provide content for the video logs.

In the Cyber realm, showing you how an adversary slipped into your environment, accessed files, dumped passwords, moved laterally and eventually exfiltrated your data is the power of an IOA.

Real-world Adversary Activity – Chinese Actor

CrowdStrike’s Intelligence Team documented the following example activity attributed to a Chinese actor. The following example does highlight how one particular adversary’s activity eluded even endpoint protections.

This adversary uses the following tradecraft:

- In memory malware – never writes to disk

- A known and acceptable IT tool – Windows PowerShell with command line code

- Cleans up logs after themselves leaving no trace

Let’s explore the challenges that other endpoint solutions have with this tradecraft:

Anti-Virus – since the malware is never written to disk, most AV solutions set for an on-demand scan will not be alerted. On-demand scanning is only triggered on a file write or access. In addition, most proactive organizations perform a full scan only once a week because of the performance impact on the end user. If defenders were performing this full scan, and if the AV vendor was able to scan memory with an updated signature, they may provide an alert of this activity.

AV 2.0 Solutions – these are solutions that use machine learning and other techniques to determine if a file is good or bad. PowerShell is a legitimate windows system administration tool that isn’t (and shouldn’t be) identified as malicious. Thus, these solutions will not alert clients to this behavior.

Whitelisting – Powershell.exe is a known IT tool and would be allowed to execute in most environments, evading whitelisting solutions that may be in place.

IOC Scanning Solutions – since this adversary never writes to disk and cleans up after completing their work, what would we search for? IOC’s are known artifacts and in this case, there are no longer artifacts to discover. Moreover, most forensic-driven solutions require periodic “sweeps” of the targeted systems, and if an adversary can conduct his business between sweeps, he will remain undetected.

Final Words

In conclusion, at CrowdStrike, we know that our clients have adversary problems, not malware problems. By focusing on the tactics, techniques and procedures of targeted attackers, we can determine who the adversary is, what they are trying to access, and why. By the time you detect Indicators of Compromise, your organization has probably already been breached and may require an expensive incident response effort to remediate the damage.

При записи и сбора показателей атаки и потребляющих их с помощью Stateful Inspection исполнения двигателя, включить свою команду, чтобы просмотреть активность в режиме реального времени и реагировать в настоящее время. Доступ к вашему рекордеру маршрутной сети позволяет избежать многих трудоемких задач, связанные с «положить куски вместе» после того, как факт. Обеспечение быстрого реагирования с инструментами, необходимыми для восстановления места преступления обеспечивает экономически эффективный и действенный подход к конфронтации передовых постоянных угроз.

Хотите узнать больше о подходе ИОА? Читайте нашу статью о том , как CrowdStrike использует поток событий обработки (ESP) для обнаружения вредоносного поведения .