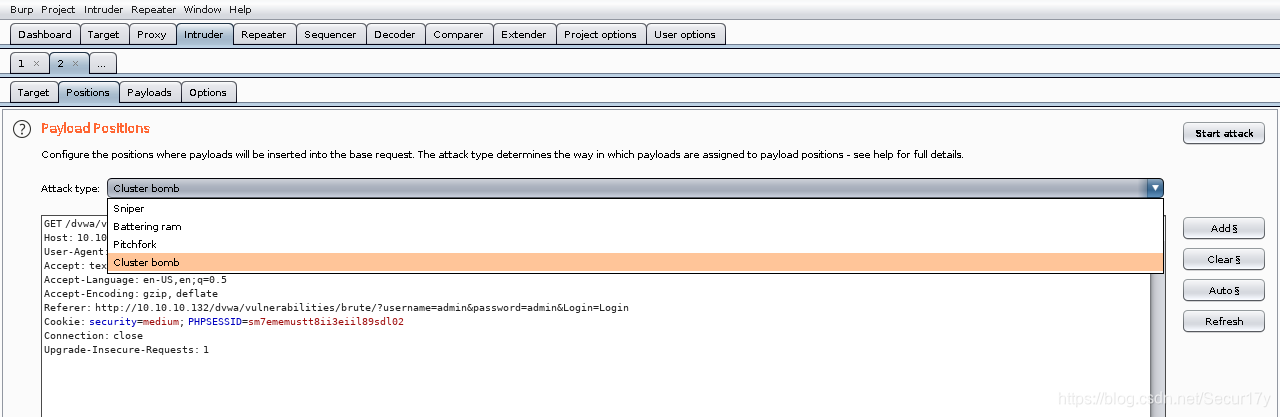

在爆破攻击方式中,如果选择Burp Suite工具,一般就是用到Intruder模块来实现,在该模块的Position中确定Brute Force的变量。这里结合DVWA中的Brute Force测试模块来对BP的Attack Type做一个详细的说明分析。

说明:测试输入为username:test;password:test。

一、Sniper(狙击手模式)

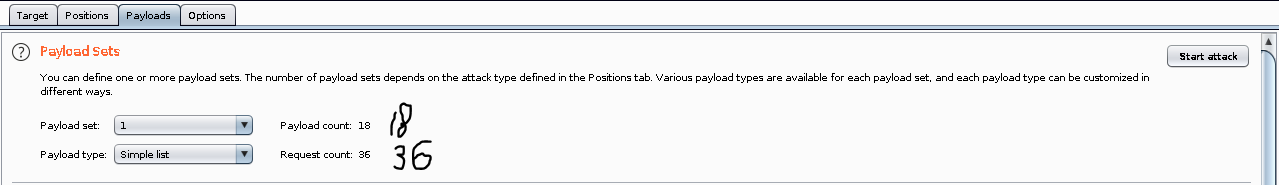

顾名思义,Sniper模式主要适用的单一目标,每次在Positon的一个$$变量处测试Payload。如果有多个变量,将按顺序在每一个变量处测试完Payload,而其他的变量保持不便。这种攻击类型适合对常见漏洞中的请求参数单独地进行测试。

攻击中的请求总数应该是position数量和payload数量的乘积。比如DVWA这里的爆破中,有username和password两个位置变量,目前给定Payload集合中有18个测试数据,那么Request总数就为36。

而且可以看到,在Sniper方法下,每次值更改一个变量处的payload。

所以对于多个变量的爆破并不适用Sniper方法。

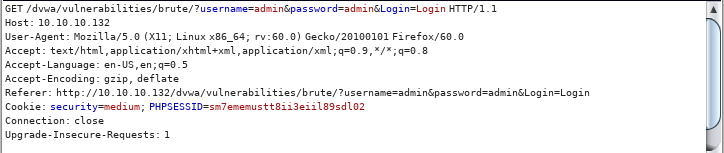

二、Battering ram(攻城锤模式)

总体来说与Sniper一样,也是只使用一组Payload,不过它是把一个payload同时放到多个$$变量中。这种攻击适合那种需要在请求中把相同的输入放到多个位置的情况。请求的总数是payload组中payload的总数。

三、Pitchfork(叉子模式)

此模式下,设置几个变量就应当有几组Payload,而且应当是不同的Poyload(否则就跟Battering ram一样了)。几组Payload中的值会按顺序一一对应替换变量。这种攻击类型非常适合那种不同位置中需要插入不同但相关的输入的情况,比如这里的username和password。请求的数量应该是最小的payload组中的payload数量。

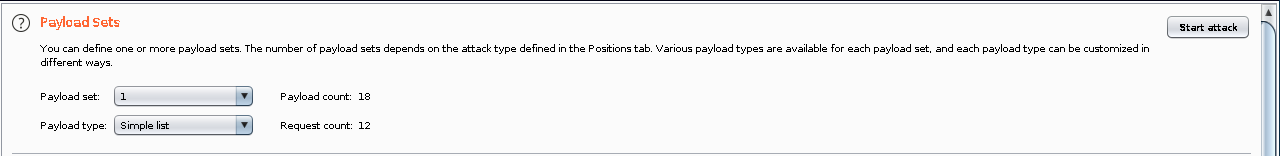

四、Cluster bomb(炸弹模式)

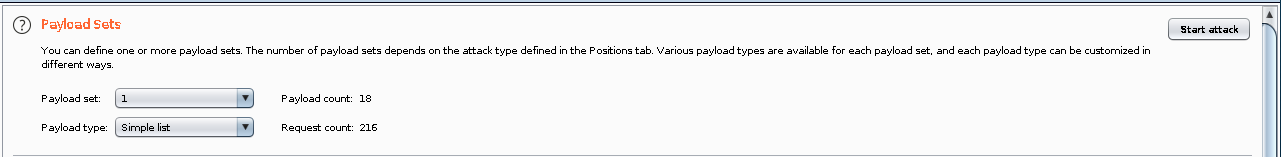

此模式与鱼叉模式相近,只是它不是一一对应,而是一对多的形式。两个字典将会循环搭配组合进行attack处理。这种攻击适用于那种位置中需要不同且不相关或者未知的输入的攻击。攻击请求的总数是各payload组中payload数量的乘积。

这里两个Payload一个18个数据,一个12个数据,所以总请求为216.

关于Burp Suite中Intruder模块Attack Type的用法和说明

猜你喜欢

转载自blog.csdn.net/Secur17y/article/details/102550482

今日推荐

周排行