文章目录

一,安装Burp Suite

Burp Suite是一款集成化的渗透测试工具。

- 可以高效的完成对web应用程序的渗透测试和攻击。

- Burp Suite由java语言编写

- 拦截所有通过代理的网络流量,如客户端的请求数据,服务端的返回信息等。Burp Suite主要拦截HTTP和HTTPS协议(需要在客户端添加CA证书)的流量,通过拦截,Burp Suite以中间人的身份对客户端的请求数据,服务端的返回数据做处理。

- Burp Suite可执行程序是java文件类型的jar文件,运行时依赖JRE。

JDK (java development kit java开发工具包):包含了JRE,同时还包含了编译java源码的编译器javac,还包含了很多java程序调试和分析的工具:jconsole,jvisualvm等工具软件,还包含了java程序编写所需的文档和demo例子程序。

Oracle公司的JDK下载地址

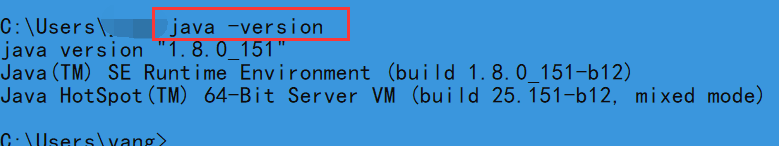

1.安装JDK后

测试是否安装成功

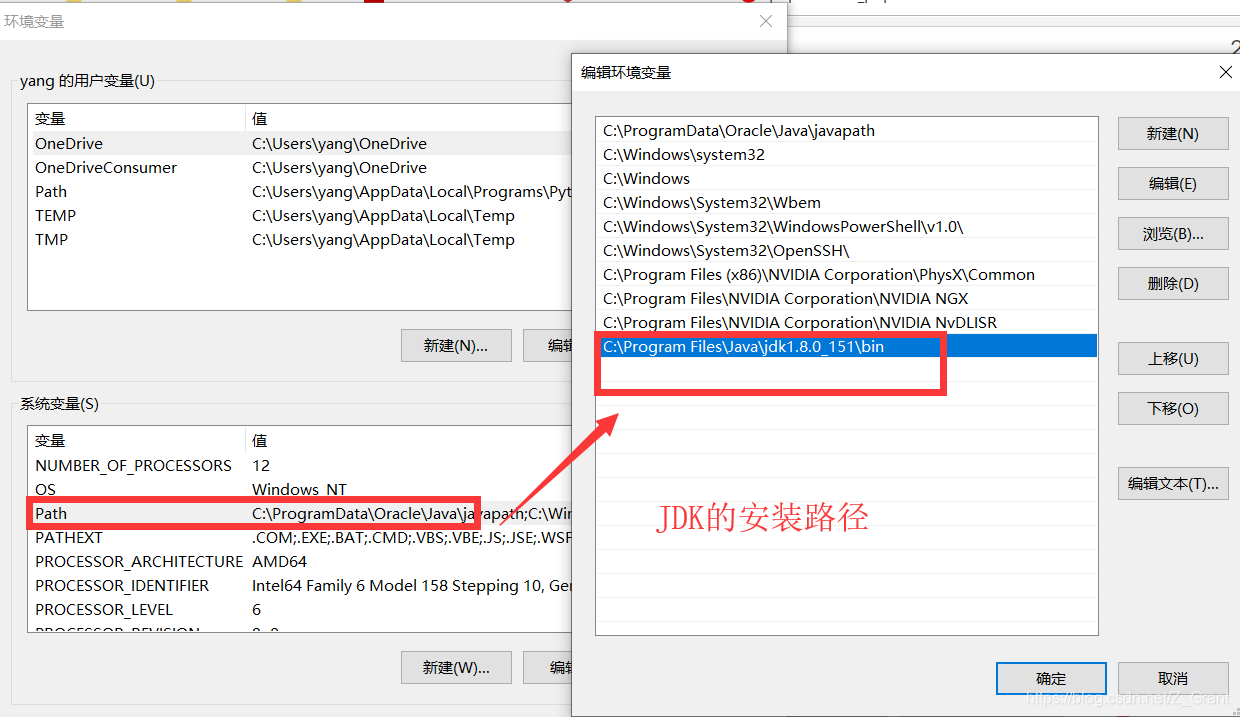

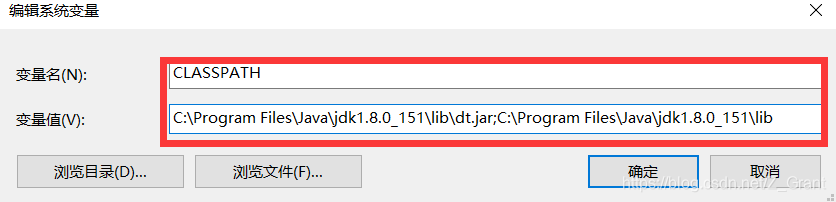

2. 配置环境变量

计算机 -->属性 --> 高级环境设置 --> 环境变量 --> 新建系统变量 -->变量值为JDK的安装路径

①

-

② -

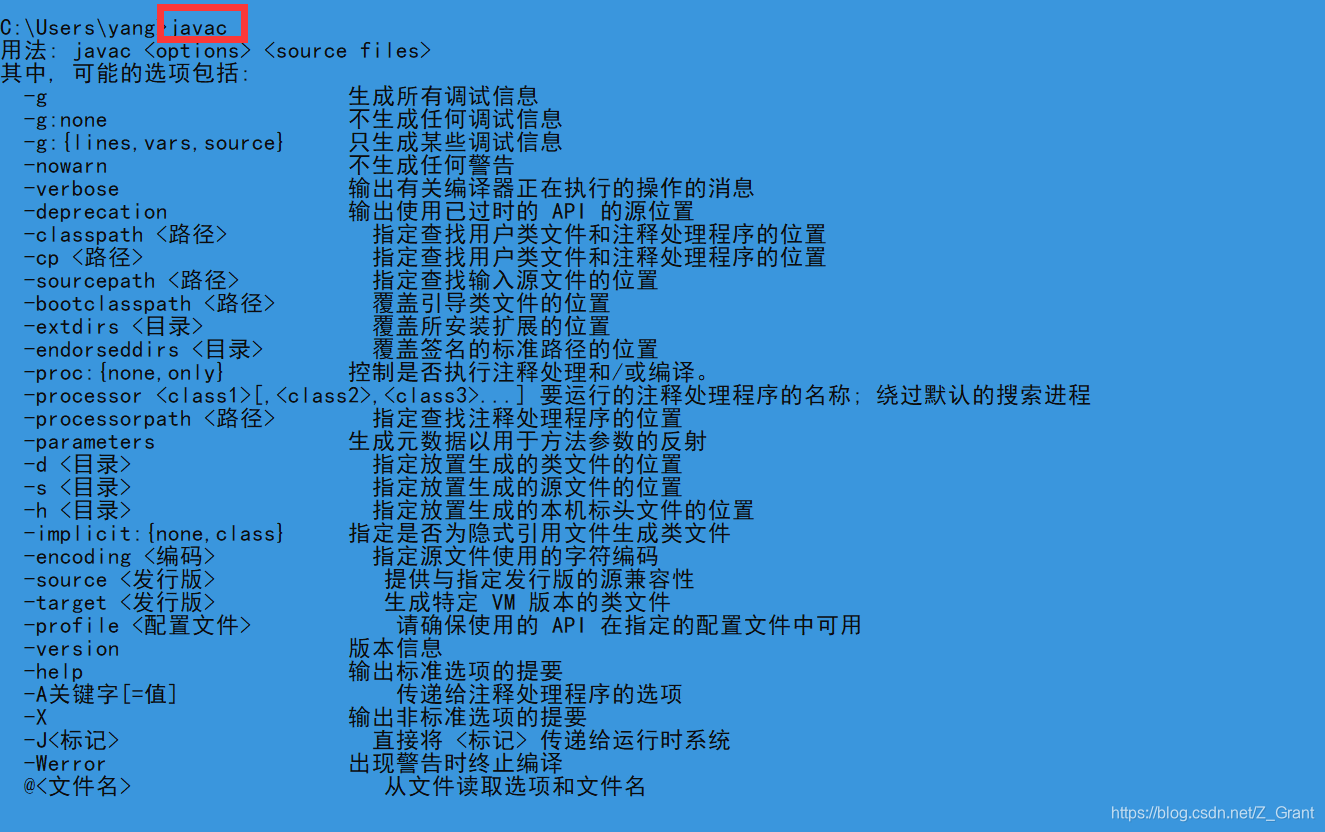

测试:在cmd中输入javac是否返回帮助信息

二,Burp Suite使用说明

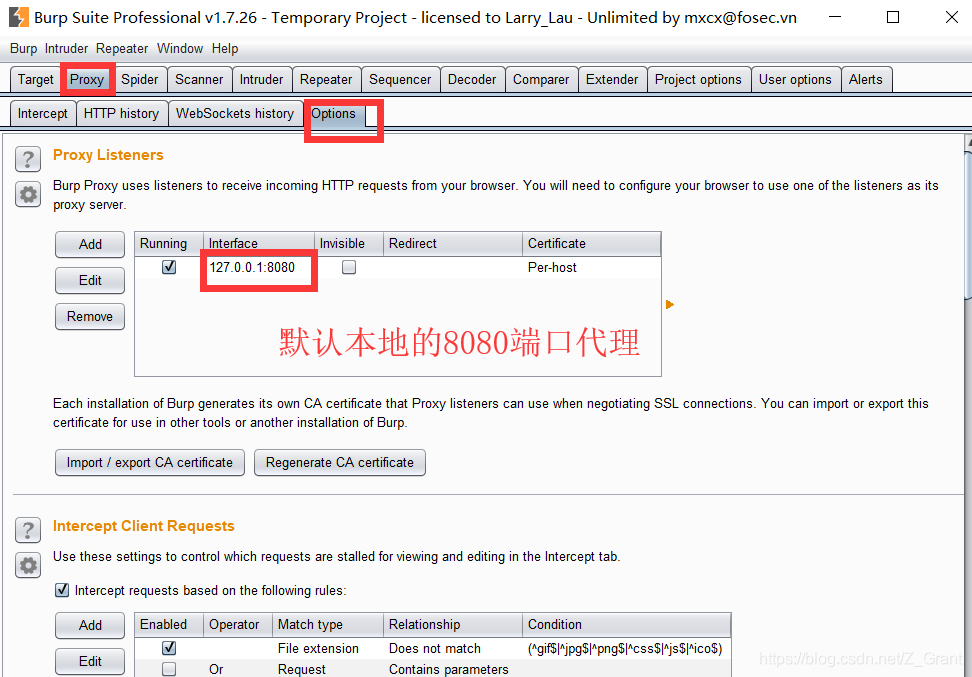

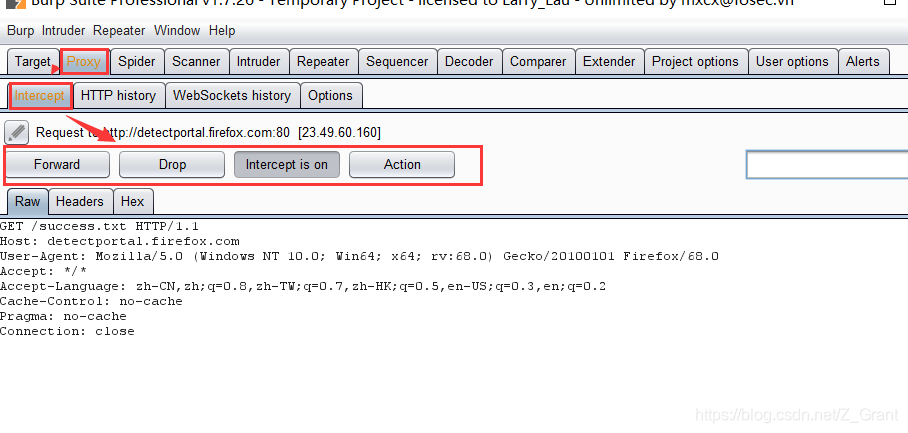

1. Proxy(代理)模块

还需在浏览器上设置代理

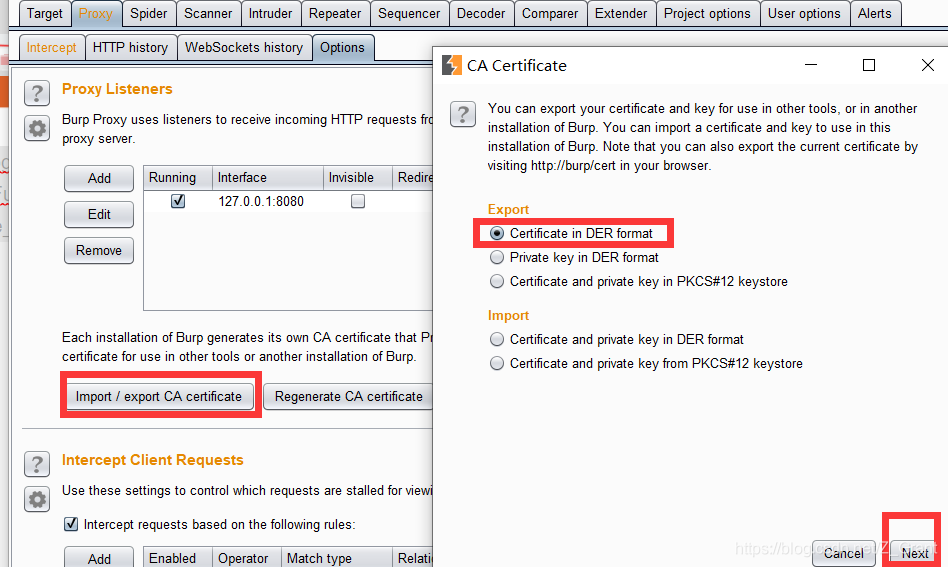

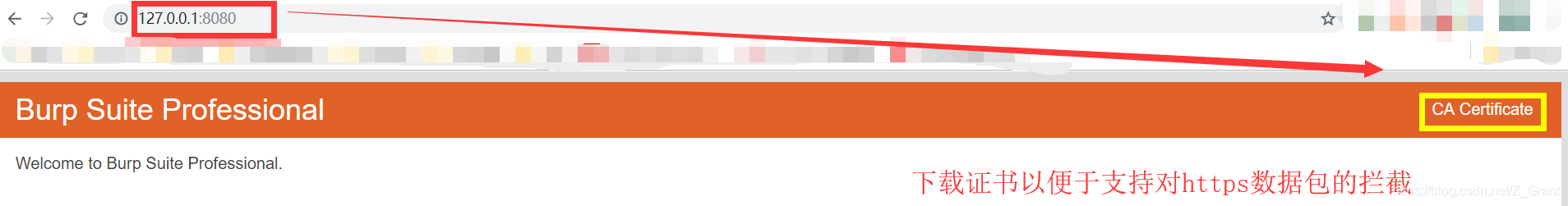

2. 在设置代理的浏览器和Brup Proxy上设置证书使可以拦截https数据包

在burp suite导入证书

proxy --> options -->导入证书

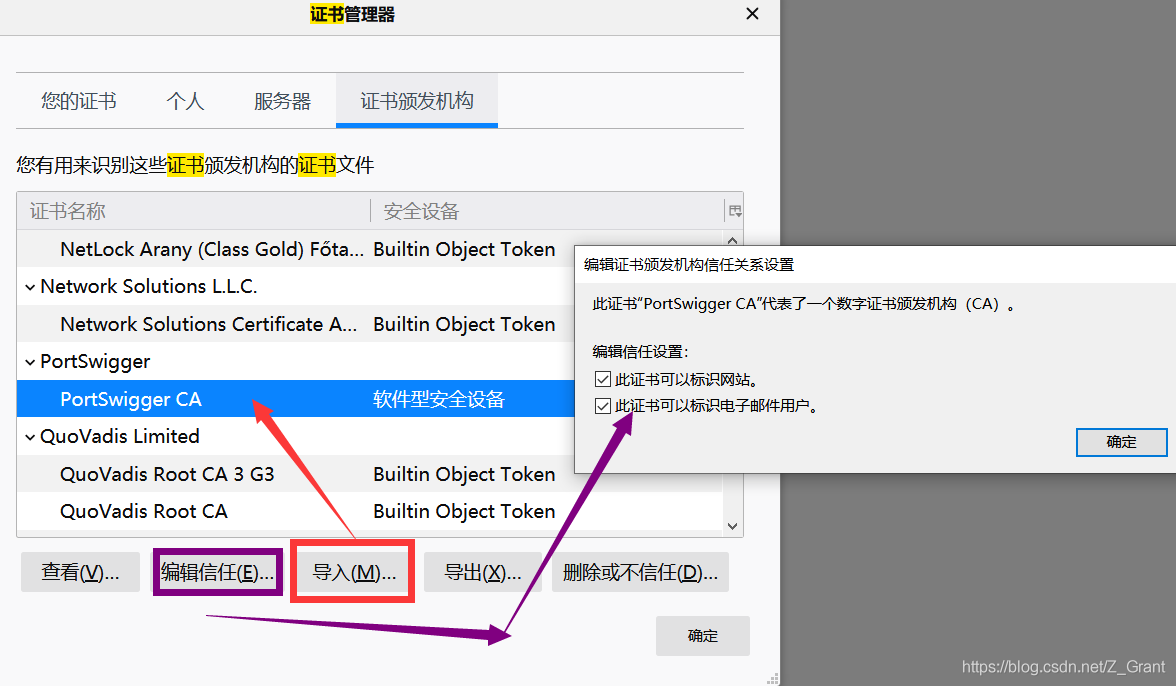

在浏览器中导入证书并设置信任

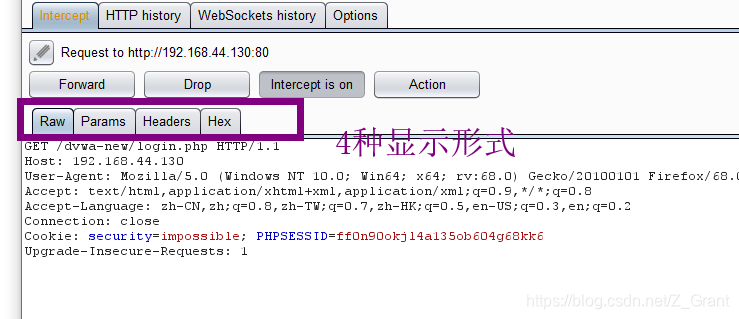

Proxy模块的拦截功能(Intercept)选项说明

● Forward:将拦截的数据包或修改后的数据包发送至服务器端.

●Drop:表示丢弃当前拦截的数据包

●Interception is on:是否拦截服务器发送的包。

●Action按钮:可以将数据包进一步发送到 Spider、 Scanner、Repeater、intruder等功能组件做进一步的调整,同时也包含改变数据包请求方式及其body的编码等功能

拦截的数据包有四种显示形式

- Raw:主要显示Web请求的raw格式,以纯文本的形式显示数据包,包含请求地址、HTTP协议版本、主机头、浏览器信息、Accept可接受的内容类型、字符集、编码方式、 cookie等,可以通过手动修改这些信息,对服务器端进行渗透测试

- Params:主要显示客户端请求的参数信息,包括GET或者POST请求的参数cookie参数.可以通过修改这些请求参数完成对服务器端的渗透测试.

- Headers:中显示的是数据包中的头信息,以名称、值的形式显示数据包.

- Hex:对应的是Raw中信息的二进制内容,可以通过Hex编辑器对请求的内容进行修改,在进行00截断时非常好用,