一、工具:Burp suite

本质是一种代理服务器,类似于fiddler;

主要是通过拦截浏览器请求报文进行修改,也拦截服务器端的响应进行修改;

针对服务端的安全测试,WEB和APP都适用;

使用这个工具,产品进行测试,找出可能存在的漏洞才是这个工具的使用目的;

二、理论:模拟黑客的攻击方法,找漏洞。

1、攻击手段:

(1)获取别人信息

(2)恶心别人

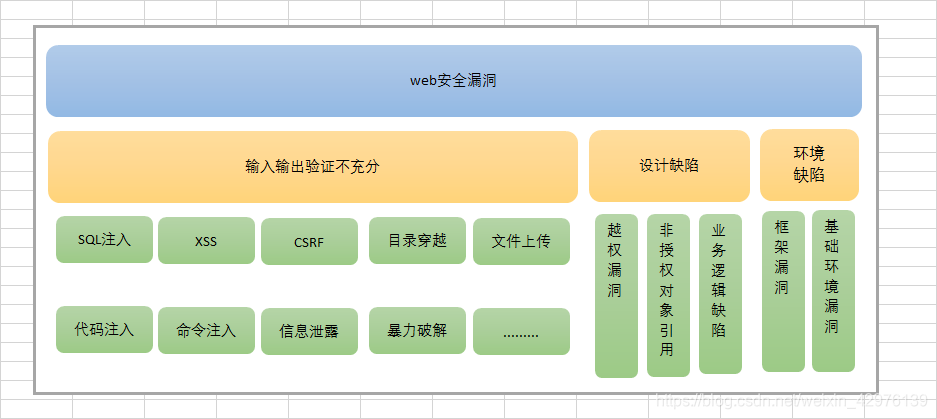

2、web安全漏洞,三大部分:

①. 输入输出验证不充分:攻击对象是服务端,攻击手段是通过浏览器的输入框

②. 设计缺陷:网站架构问题,

③. 环境缺陷:开发环境缺陷,spring mybatis

三、使用基础

1、给浏览器设置代理服务器,拦截浏览器的所有请求。由brup决定这个请求是佛偶发送到服务端,同时也决定服务端的响应是否发送给客户端浏览器

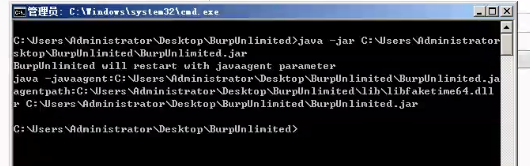

2、解压打开brup,找到BrupUnlimited.jar的jar包所在目录。按住shift,右键打开命令行。就打开了当前jar包所在的目录。输入【java -jar jar包目录\BrupUnlimited.jar】用java的方式启动这个软件

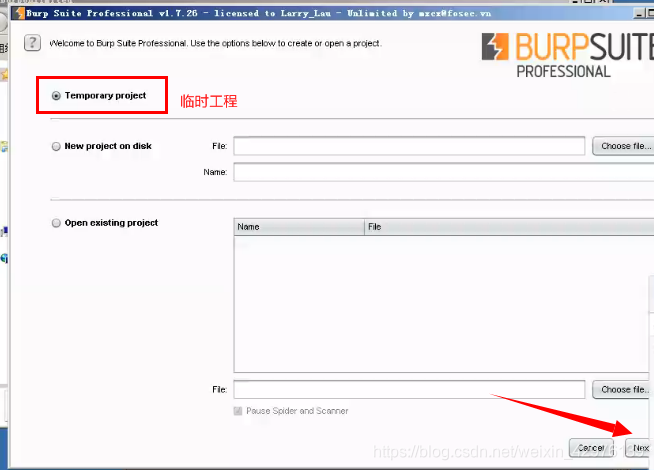

3、选择临时工程,next。启动临时代理工程

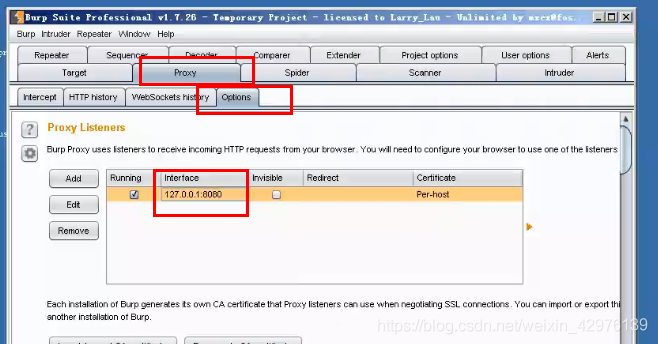

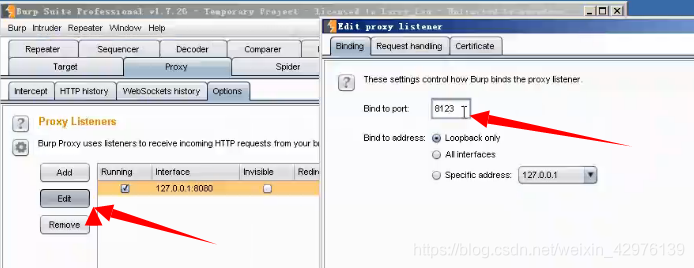

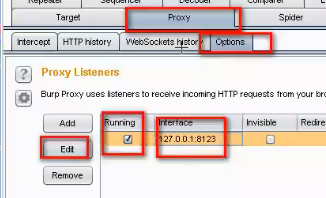

4、修改设置代理服务器的端口号,因为8080端口号很常用,可能已经被占用,tomcat也是用的8080端口。例如此处点击edit修改端口号为【8123】。端口号就是软件的唯一标识,比如门牌号,修改后8123就代表brup,只要在范围1~65535之内不重复不被占用即可

修改前:

修改后:

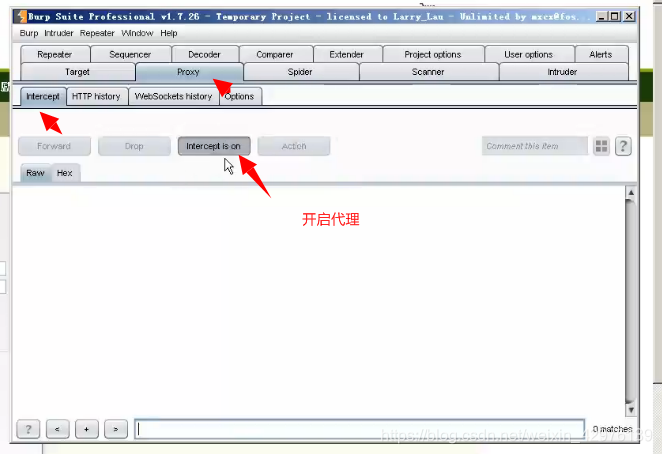

4、给浏览器设置请求代理服务器,并在burp里打开代理

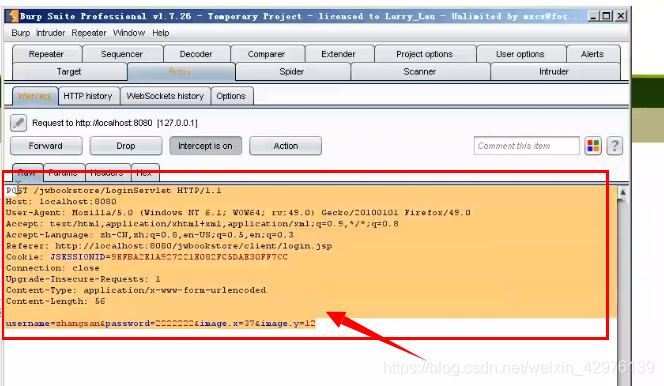

5、打开浏览器,操作浏览器输入用户名和密码,拦截请求,显示在burp里。浏览器就会一直在等待服务端响应。相当于filddler里的断点

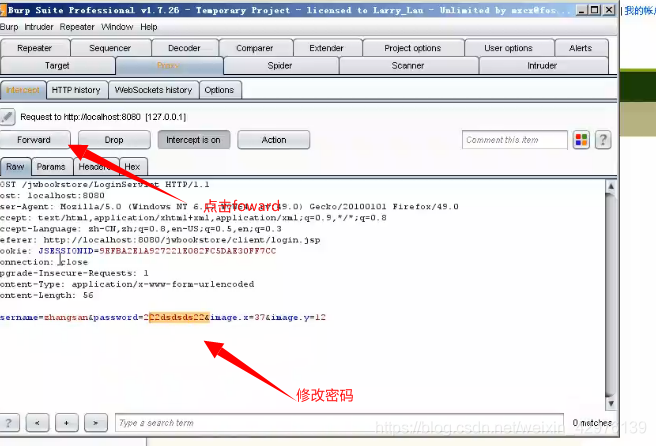

6、将拦截的数据进行修改,比如修改密码,点击foward,放行这个请求访问服务端。如果点drop放弃请求就不会到达服务端。放行这个请求后,就会提示用户名和密码错误。

四、实例

(一):最简单的暴力破解

1、环境准备

(1) 网站环境搭建需要的文件,jdk(一般用jdk8)+tomcat+开发war包

(2) 将项目的war包放到tomcat的webapps目录下

(3) 执行数据库的sql文件,将sql文件导入,生成XXXX数据库

(4)启动tomcat服务,双击start.bat启动

2、实现:

(1)准备一个数据字典:准备一组数据,作为可能的用户名和密码。例如新建一个txt文件,一个保存用户名、一个保存密码信息。可以用数据自动生成工具生成用户名和密码

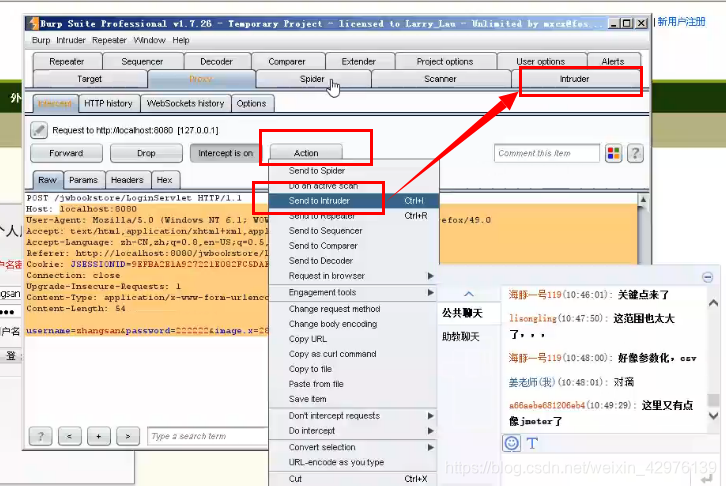

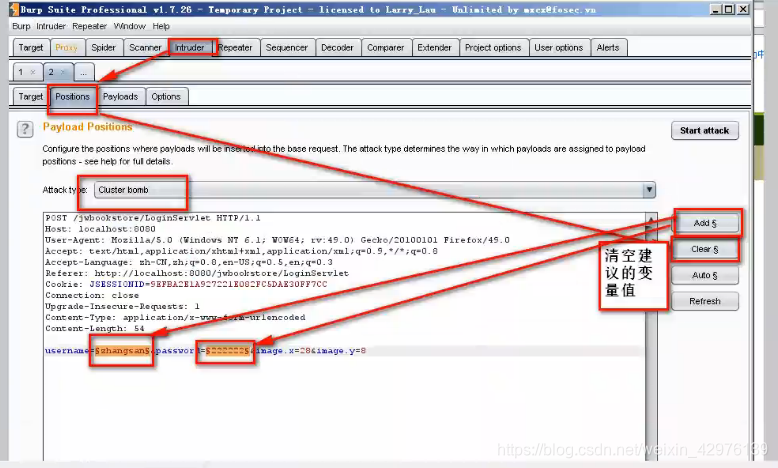

(2)拦截需要破解的请求,将请求嫁给intulder

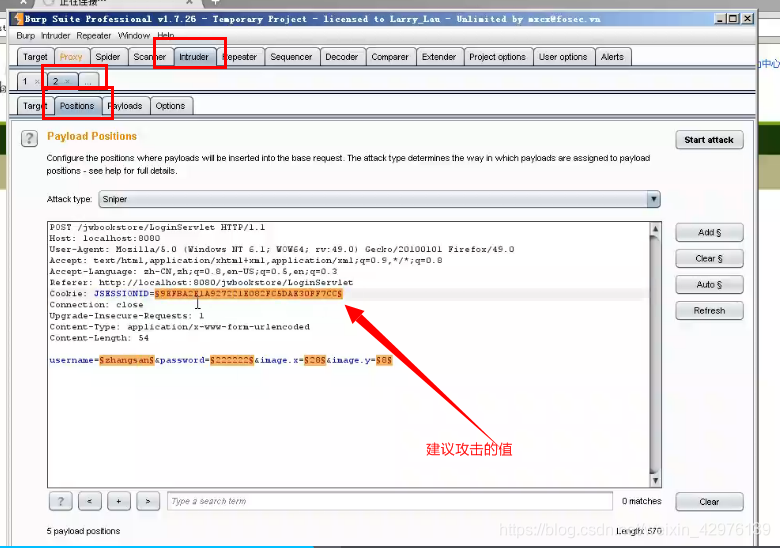

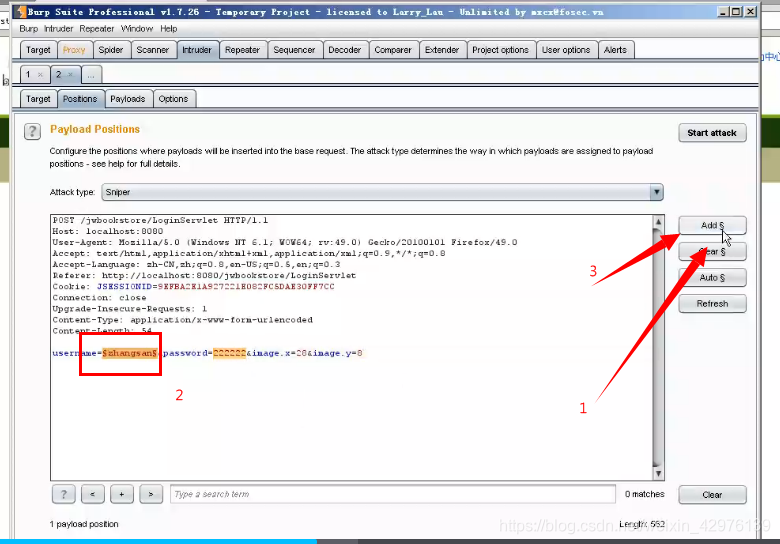

(3)点击clear清楚原来的推荐攻击的值,在全选想要攻击的值,点击addS。这个密码是错误密码,需要找正确的登录密码。遇到MD5加密时,破解的是加密后的值

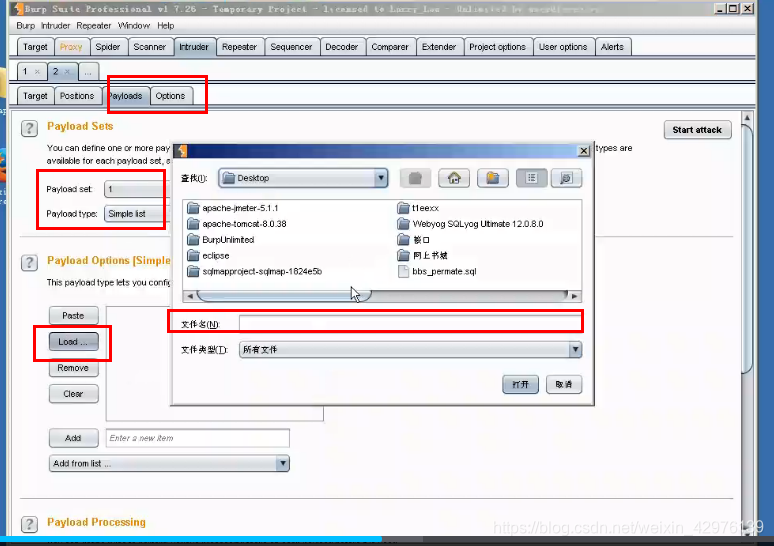

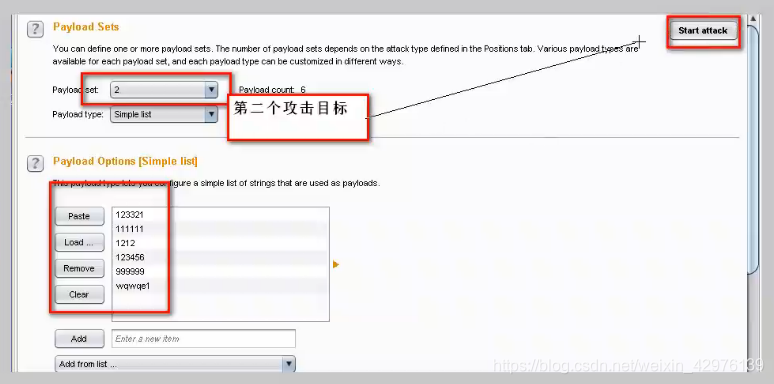

(4)加载数据字典,分别导入用户名、密码

(5)点击start attak。找到响应数据里,响应长度不同的一条数据

最后,关掉代理服务器,数据取出的用户名和密码,登录验证

(二):寻找XSS漏洞

XSS漏洞本质就是前端页面(html+css+js)中,嵌入js代码,让网站表现出非预期行为。存储型漏洞,会将用户带来的攻击缺陷存储起来,影响别人使用

…内容暂时省略,后面补充